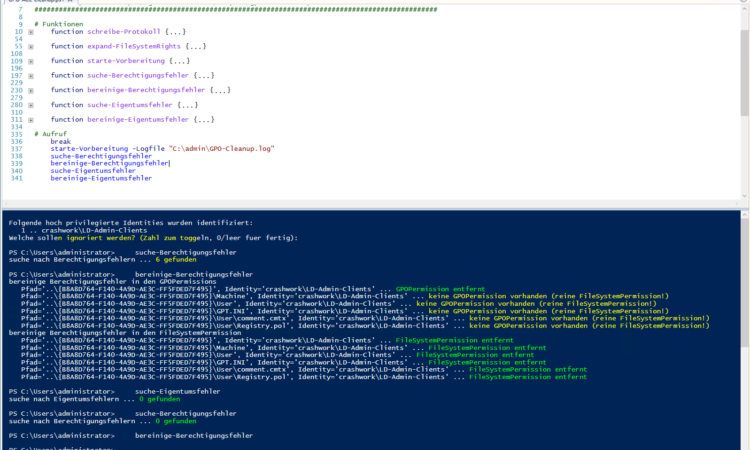

Verhindert eine Rechteerweiterung eines Angreifers durch GPO-Poisoning proaktiv, indem ihr eure GPO-Rechtedelegationen regelmäßig bereinigt. Was bietet sich da mehr an als ein Powershell-Script?

Weiterlesen

Training & Consulting

Zum Themenbereich Security gehören Kenntnisse zu Schutzmaßnahmen ebenso wie Kenntnisse zu Angriffsstrategien und Hacking-Tools.

Verhindert eine Rechteerweiterung eines Angreifers durch GPO-Poisoning proaktiv, indem ihr eure GPO-Rechtedelegationen regelmäßig bereinigt. Was bietet sich da mehr an als ein Powershell-Script?

Weiterlesen

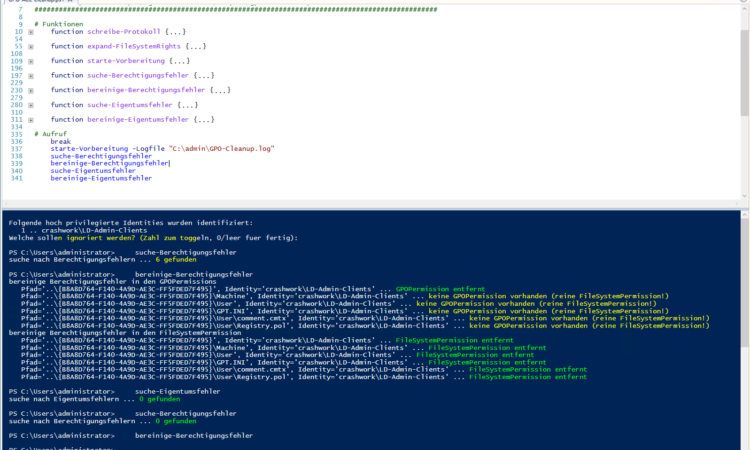

Gruppenrichtlinien können auch von Angreifern für Rechteausweitungen und die Kompromittierung anderer Computer benutzt werden. Hier zeige ich einen unschönen Bug und wie dieser ausgenutzt werden kann. Und natürlich gibt es Tipps und Gegenmaßnahmen!

Weiterlesen

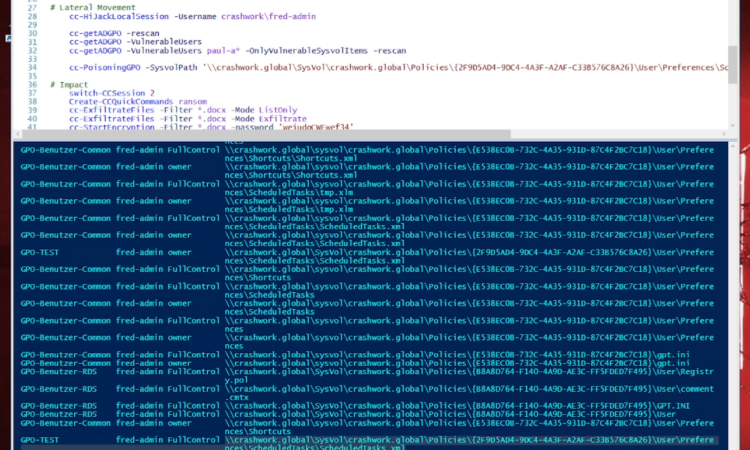

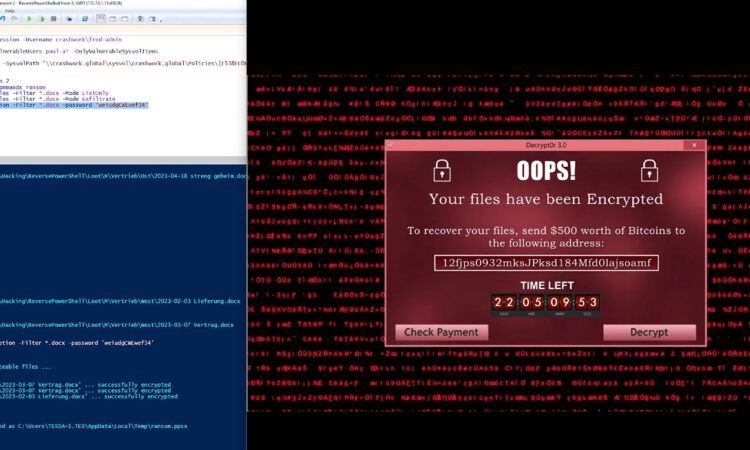

In diesem Video zeige ich euch einen kompletten Angriff aus der Perspektive eines Angreifers. Wie gewohnt spielt dabei die PowerShell wieder eine große Rolle.

Weiterlesen

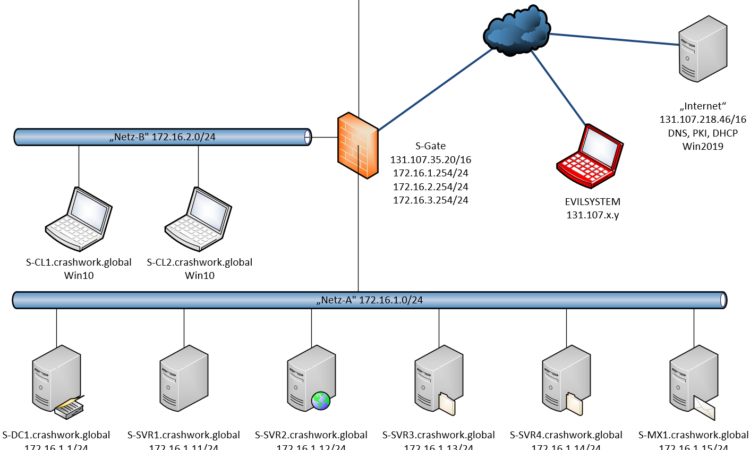

Die letzten Jahre habe ich mich immer tiefer in die IT-Security eingearbeitet. Zum besseren Verständnis gehört es da auch dazu, sich in die Rolle eines Angreifers zu versetzen. Etliche Incident Responses, bei denen ich teilhaben durfte, zeigten mir, dass mein LAB sehr nah an der Realität dran ist.

In dieser Übersichtsseite verlinke ich einige andere Beiträge zu einer weiteren Serie “Hacking und Defense”

Weiterlesen

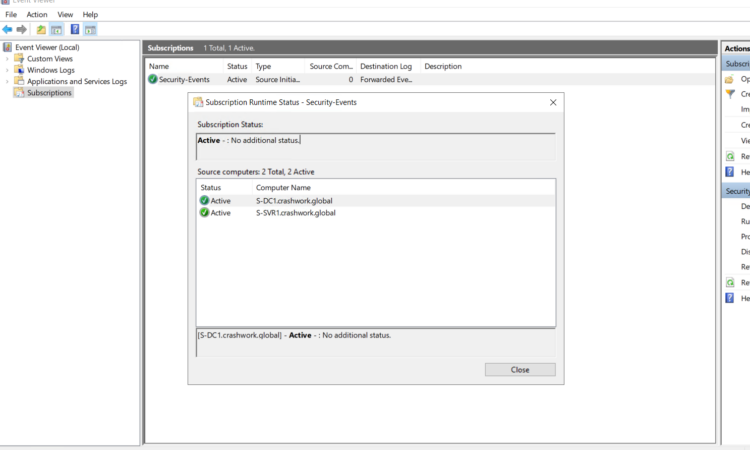

Mit dem kostenlosen Windows-Feature “Windows Eventlog Forwarding” kann man schnell und zentral wichtige Eventlogs sammeln und sich so für forensische Analysen vorbereiten. Hier seht ihr, wie ich das in meiner Demo-Umgebung implementiere.

Weiterlesen

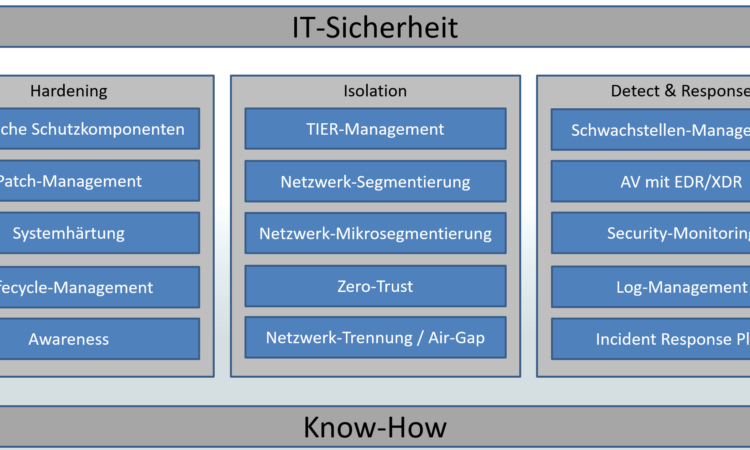

Angriffe häufen sich und werden immer professioneller. Mit einer klassischen Sicherheitsstrategie alleine kommen wir nicht mehr weit. Daher müssen wir umdenken und uns neu ausrichten. In diesem Beitrag möchte ich mein Modell vorstellen. Es ist einfacher als das Mitre Att&ck Framework, kann aber auch mit diesem kombiniert werden.

Weiterlesen

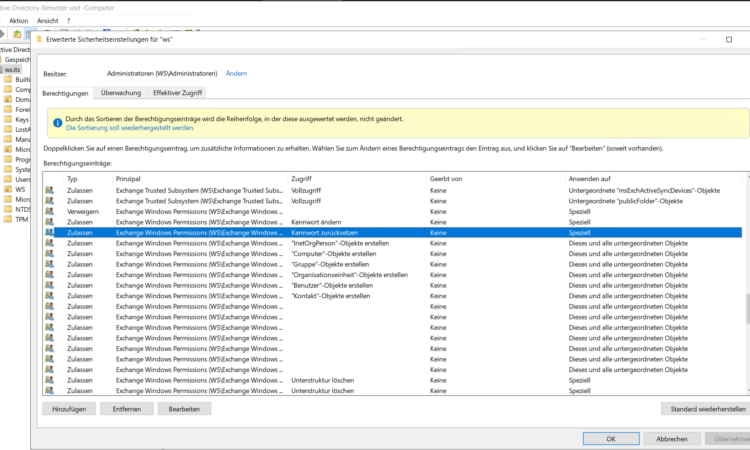

Exchange Server haben extrem hohe Rechte im Active Directory. Daher sind sie auch ein beliebtes Ziel bei Angreifern und diese fanden bisher über 650! Schwachstellen. Aber wie kann ein Exchange Server für die Übernahme eines AD genutzt werden? Hier gibt es ein simples Beispiel…

Weiterlesen

Exchange Server sind im Standard so hoch berechtigt, dass jeder, der sie kontrolliert, problemlos das Active Directory übernehmen kann. Diese Berechtigungen sollte man aufsplitten und damit die IT-Sicherheit ordentlich verbessern.

Weiterlesen

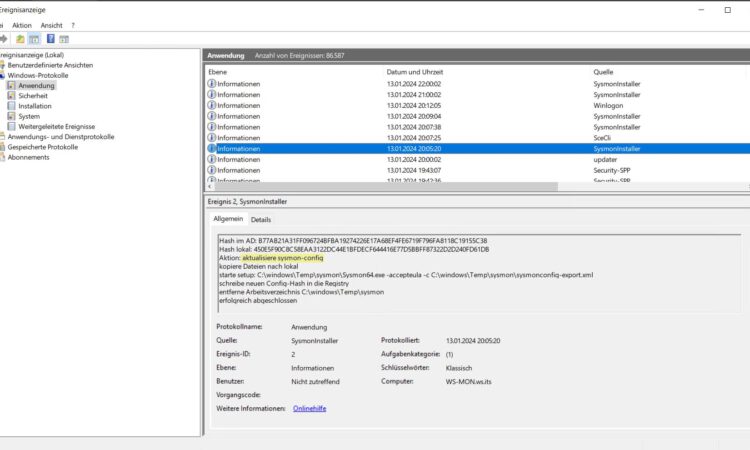

In diesem Beitrag zeige ich euch, wie ich sysmon in meiner kleinen Infrastruktur fälchendeckend ausrolle und konfiguriere. Und da ich bereits einen Event-Collector im Einsatz habe, zeige ich auch, wie ich die Events an diesen Server weiterleite.

Weiterlesen

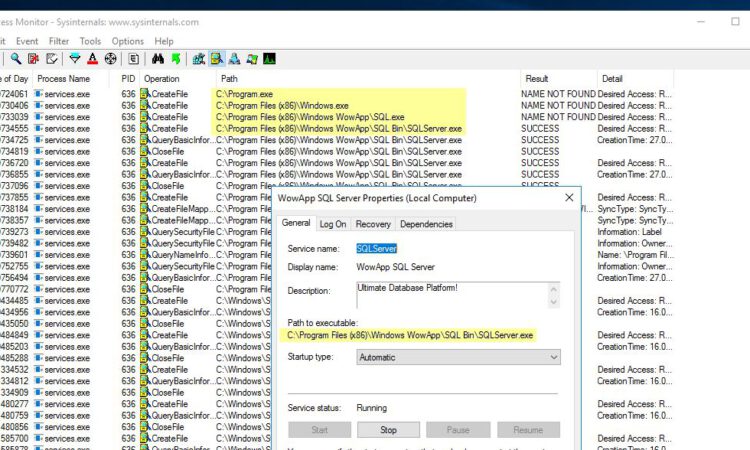

In meinem LAB zeige ich eine Möglichkeit, wie Angreifer aus einer Benutzer-Sitzung in den System-Kontext aufsteigen können. Dabei nutze ich eine Kombination von System-Schwachstelle und administrativer Schlamperei aus: ich suche nach Unquoted Service Paths. Der Angriff ist durchaus bekannt. Aber hier gibt es noch einmal einige Hintergrundinformationen und ein Video!

Weiterlesen

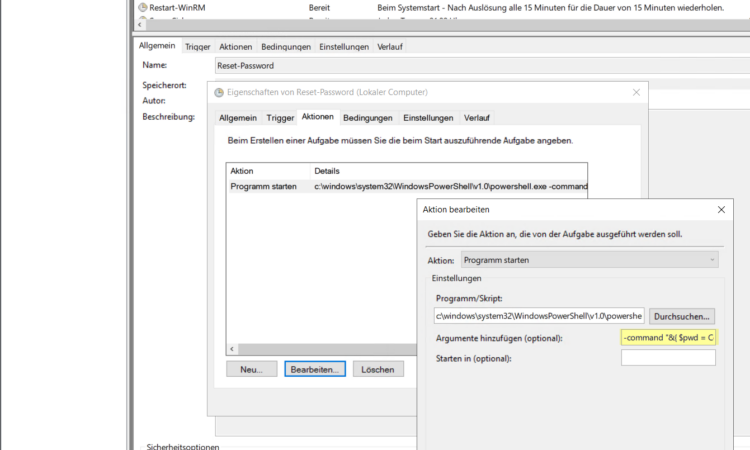

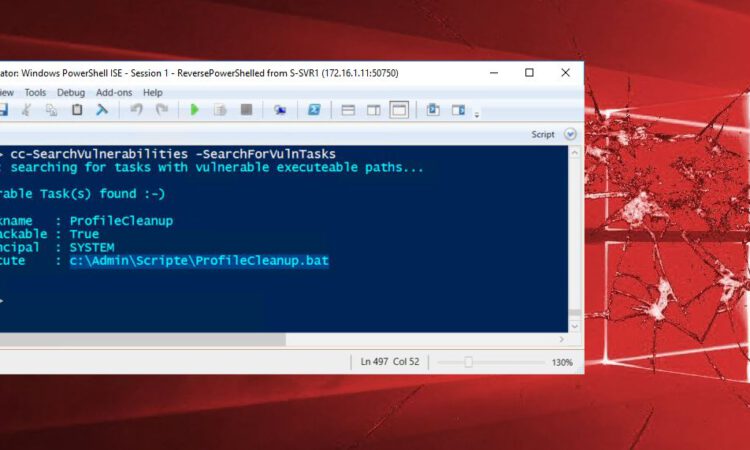

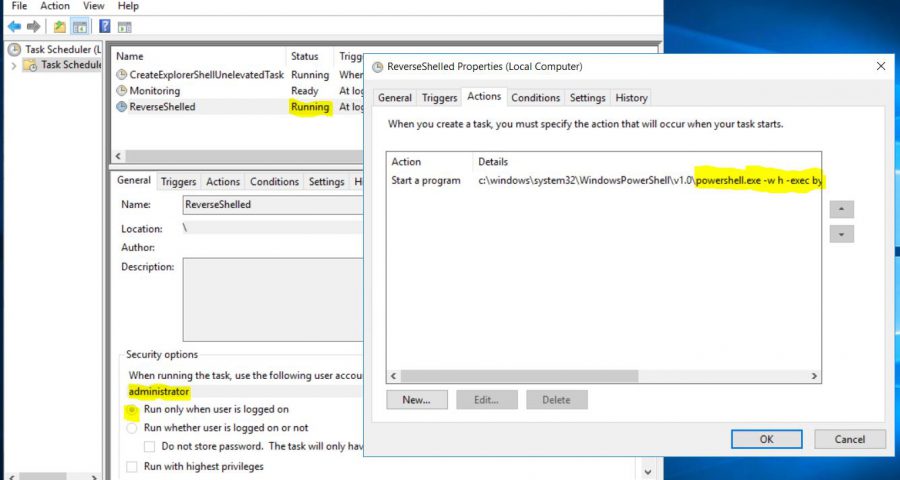

Die Rechteausweitung (Privilege Escalation) ist durchaus ein fester Bestandteil in Attacken, denn meist werden die Angreifer nur von Benutzern mit Standard-Berechtigungen “eingeladen”. Hier zeige ich eine Möglichkeit, wie eine schlecht abgesicherte, geplante Aufgabe ausgenutzt werden kann.

Weiterlesen

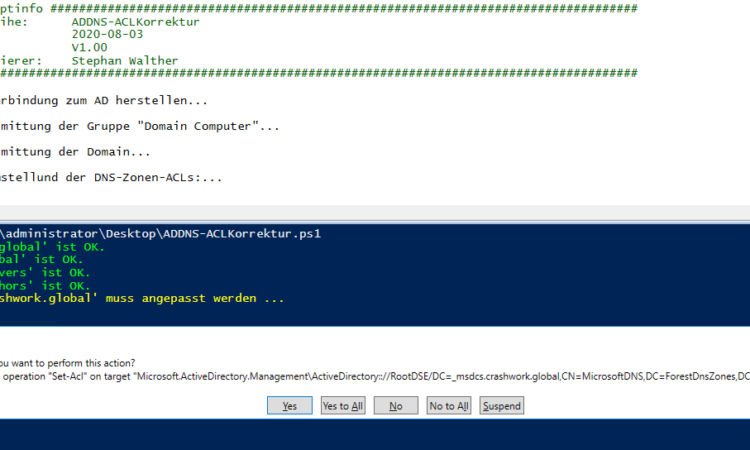

In diesem Beitrag stelle ich eine proaktive Gegenmaßnahme zu dem Angriff mit der DNS-Wildcard vor – natürlich mit einem PowerShell-Script!

Weiterlesen

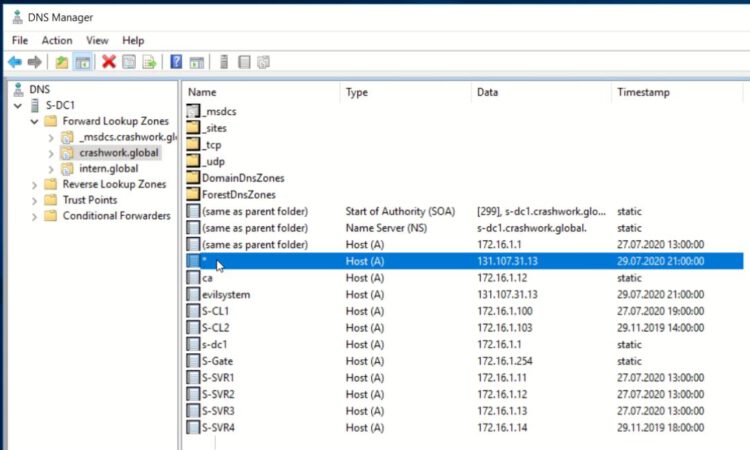

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB gelingt es mir, einen Schadcode im Sicherheitskontext eines Standardbenutzers zu starten. Mein nächster Schritt ist die Modifikation des AD-integrierten DNS – mit einer DNS-Wildcard!

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB übernehme ich die Kontrolle über einen Windows Server 2016. Ich kann nun von jedem Benutzer, der sich auf dem System anmeldet, die Anmeldeinformation stehlen. Mein Opfer ist ein Administrator, der sich durch die Mitgliedschaft in der Gruppe “Protected Users” in Sicherheit wiegt. Ob ich es schaffe, seine Identität zu übernehmen?

Weiterlesen

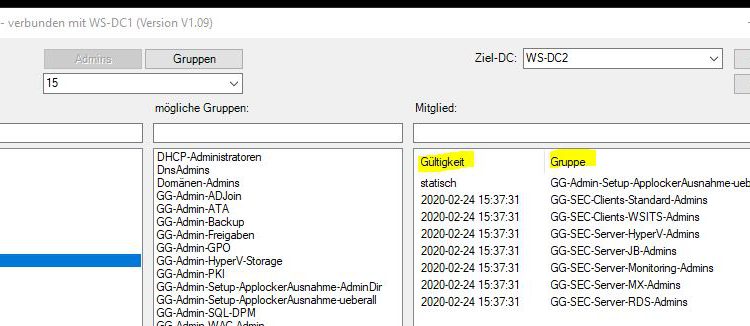

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management. Hier stelle ich das Update v1.09 vor.

Weiterlesen

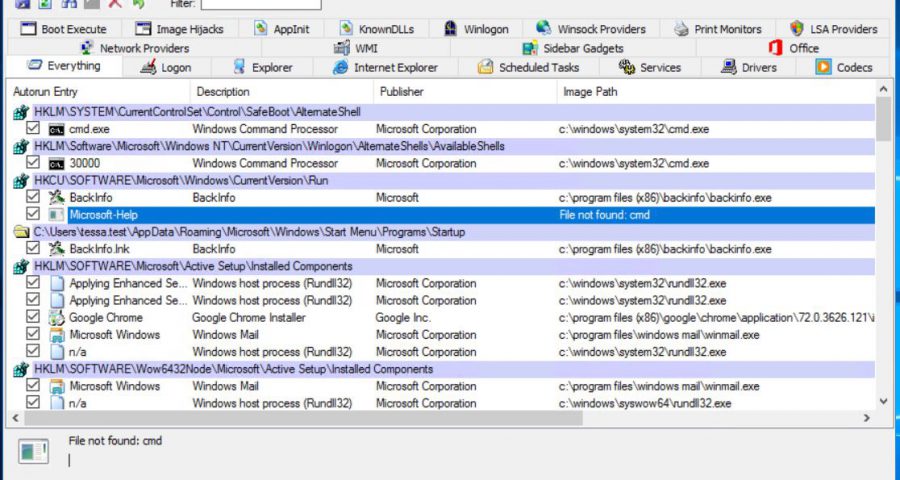

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt einen Weg, wie sich der Angreifer nach dem ersten Verbindungsaufbau dauerhaft im System einnisten kann. Dabei wird die Registry und der bekannte Schlüssel HKCU:\Software\Microsoft\Windows\CurrentVersion\Run …

Weiterlesen

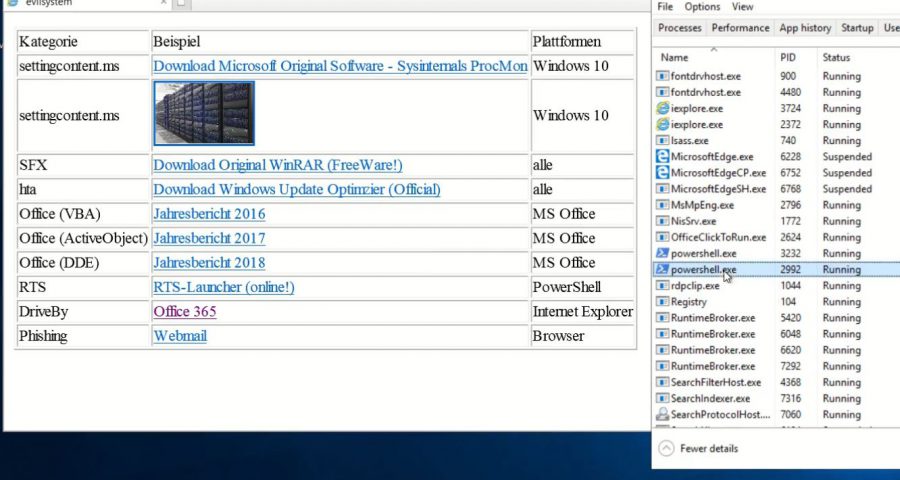

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau. Dabei nutze ich eine recht moderne (aber bereits gepatchte) Schwachstelle für den Internet Explorer. Ein einfaches Aufrufen einer präparierten Website genügt, um eine versteckte ReversePowerShell zu starten …

Weiterlesen

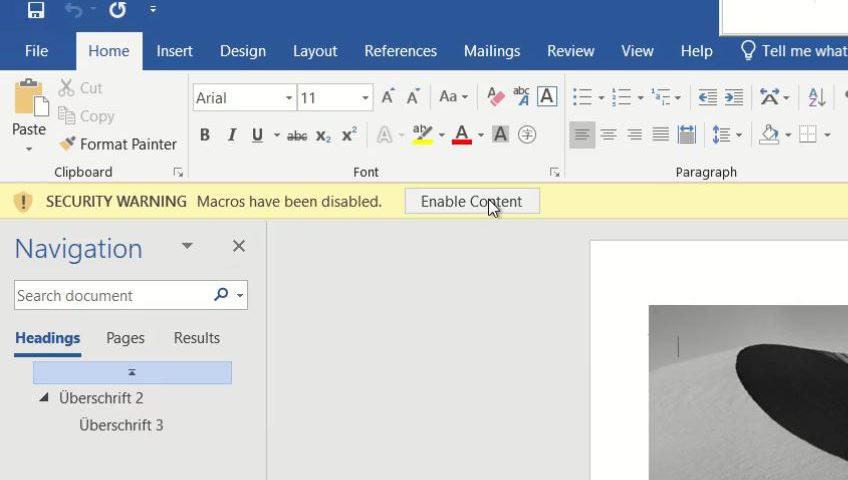

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau. Diese kennt ihr ganz sicher: Ein Benutzer bekommt eine Mail mit einer angehängten Word-Datei. Beim Öffnen wird dann (nach dem Wegklicken der ganzen Warnungen) der Schadcode aktiv – und der Rechner wird ferngesteuert…

Weiterlesen

Dieser Eintrag gehört zu meiner Serie „Migration zu Windows Server 2019„. In dieser möchte ich euch die Aktualisierung meiner Server-Infrastruktur von 2012R2/2016 auf 2019 dokumentieren. Es ist eine lebendige Welt von Systemen, die mir wichtig sind. Mit realen Anforderungen und Bedingungen werde ich alle Arbeitsschritte erläutern.

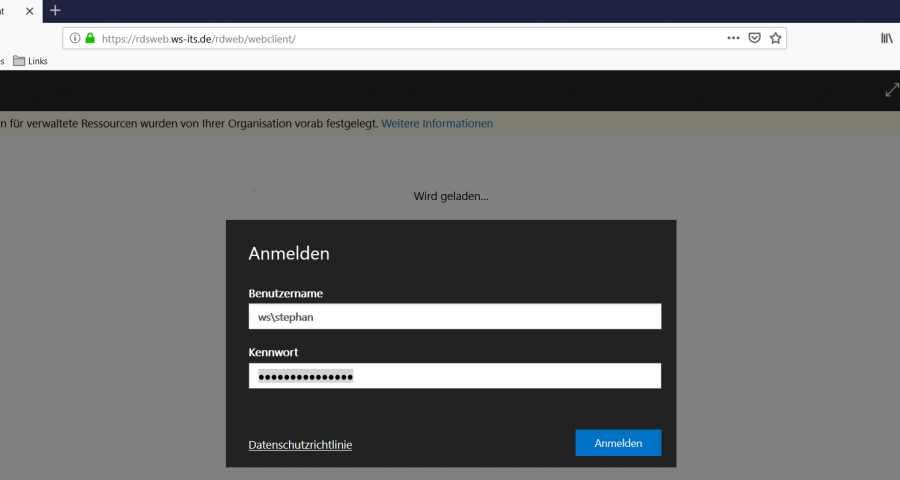

Ich bin viel unterwegs. Daher benötige ich eine Lösung für einen Remotezugriff auf meine Infrastruktur. Früher verwendete ich ein VPN. Heute nutze ich meine RDS-RemoteApps. Und morgen darfs vielleicht ein RDS-Server auf Windows Server 2019 mie einem HTML5-Webclient sein…

Weiterlesen

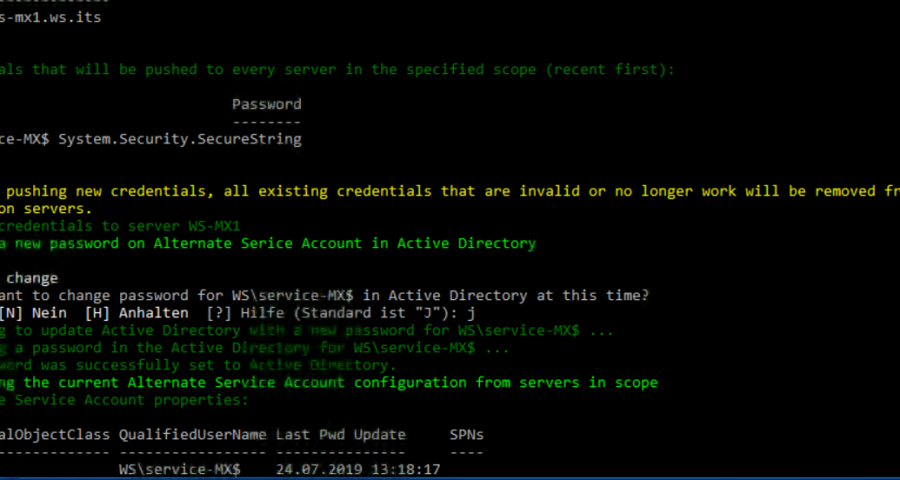

Ich wollte den Zugriff auf meine Exchange Server 2016 besser absichern. Aktuell meldeten sich meine Clients mit NTLM an. Dieses Protokoll hat einige Schwachstellen (einige habe ich bereits in meinem Blog beschrieben). Daher wollte ich die Anmeldung auf Kerberos umstellen.

Weiterlesen