Windows Server 2016 ist neben 2012R2 eine weit verbreitete Serverversion von Microsoft. HowTo’s, Tipps und Tricks findet ihr hier.

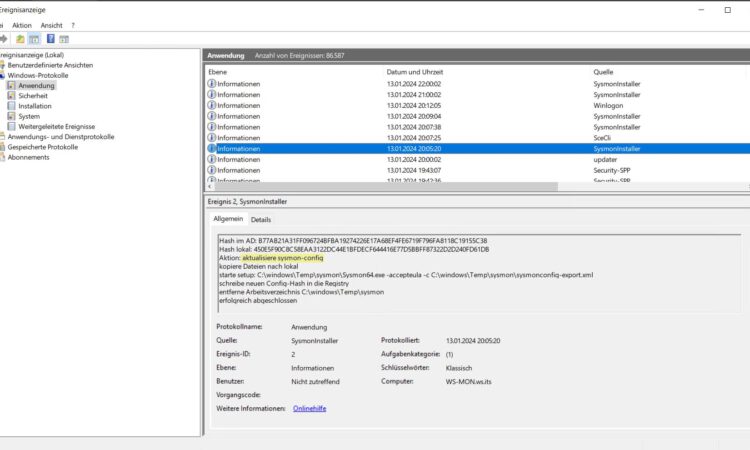

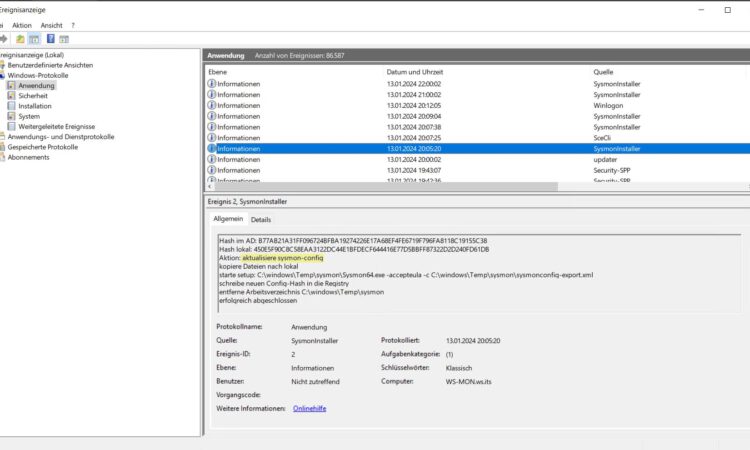

In diesem Beitrag zeige ich euch, wie ich sysmon in meiner kleinen Infrastruktur fälchendeckend ausrolle und konfiguriere. Und da ich bereits einen Event-Collector im Einsatz habe, zeige ich auch, wie ich die Events an diesen Server weiterleite.

Weiterlesen

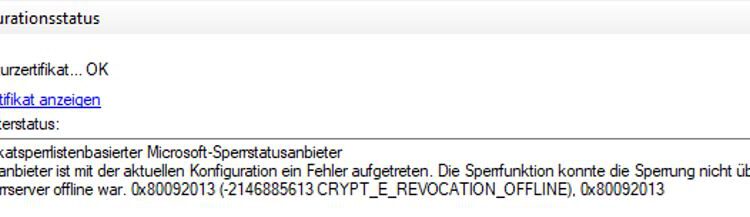

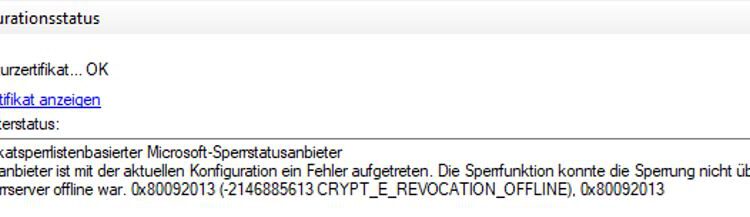

Nach meiner PKI-Migration gab es ein Problem mit der Netzwerk-Authentifizierung meiner WLAN-Clients. Die Fehlersuche zeigt eine spannende Abhängigkeitskette. Hier erfahrt ihr mehr über den Fehler 0.80092013…

Weiterlesen

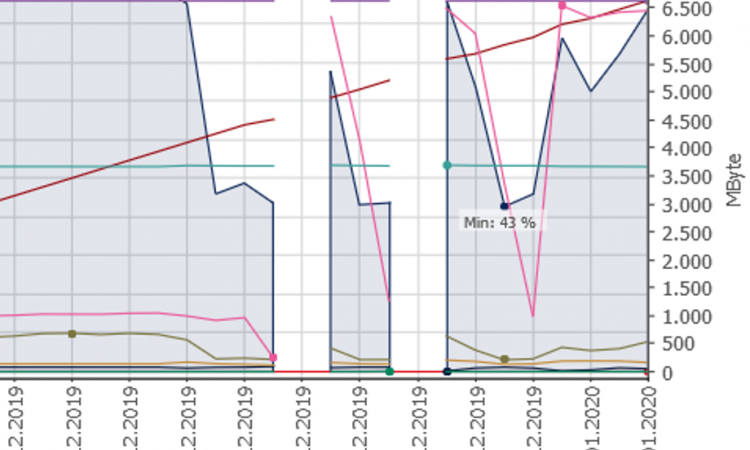

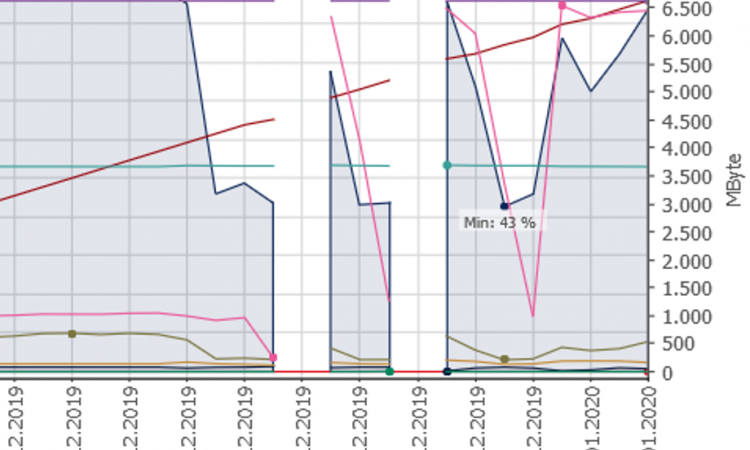

Ich verwende für die Überwachung meiner Infrastruktur einen Windows Server 2019, auf dem diverse Tools installiert sind. Bei Bedarf erhalte ich von diesen entsprechende Informationen und Warnmeldungen. Doch genau dieses System ist durch eine Überlastung ausgefallen, bevor es darüber berichten konnte. In diesem Beitrag zeige ich meine Herangehensweise für das TroubleShooting des Problems. Zum Einsatz kommen viele bekannte Boardmittel – und auch das Monitoring selbst.

Weiterlesen

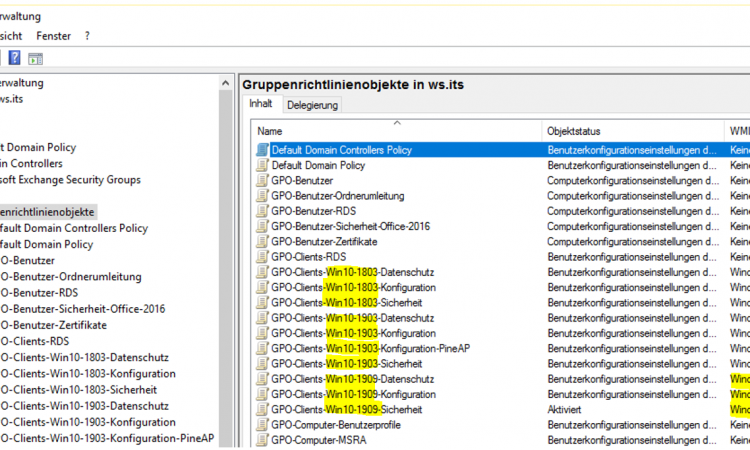

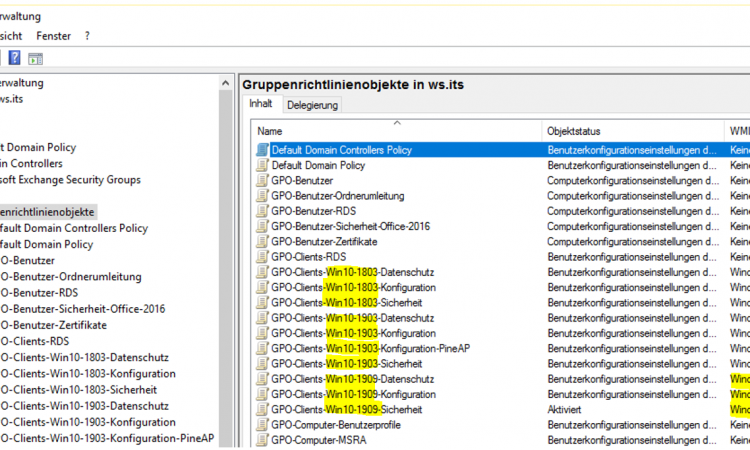

Windows Administratoren können im Active Directory mit Gruppenrichtlinien zentral Einstellungen und Konfigurationen an eine Vielzahl von Clients und Benutzern automatisiert verteilen. Das Werkzeug ist mächtig und es wird seit Generationen von Betriebssystemen verwendet. Aber seit einigen Jahren gibt immer häufiger Probleme mit alten GPO. Hier zeige ich euch einige Ursachen und den Ansatz der „modernen GPO-Editierung“.

Weiterlesen

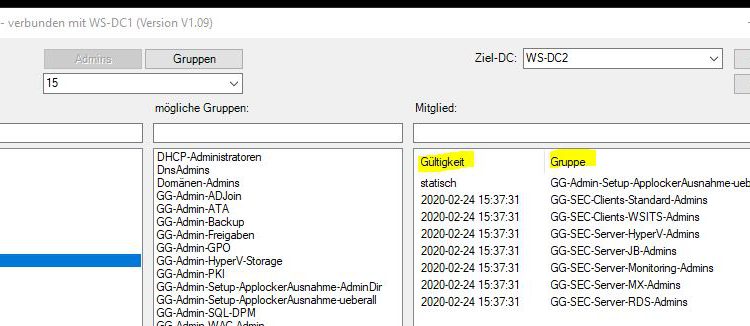

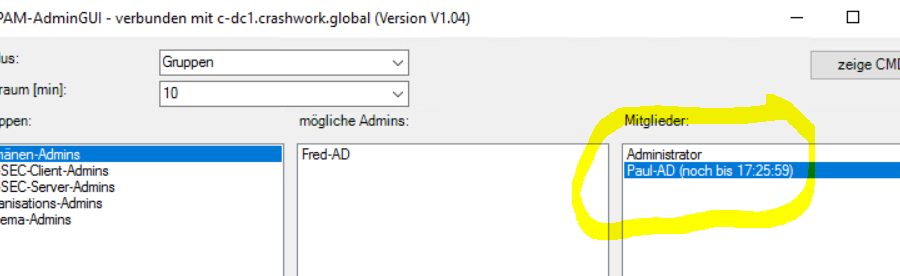

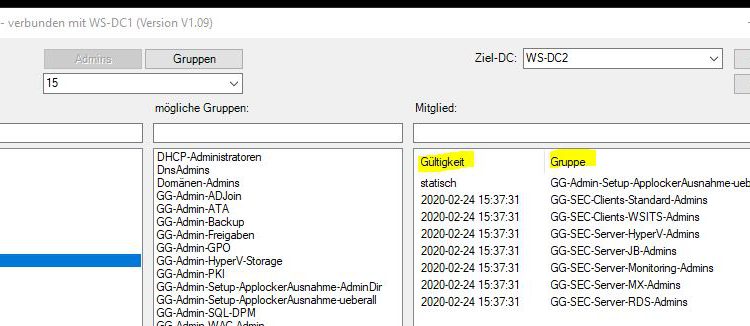

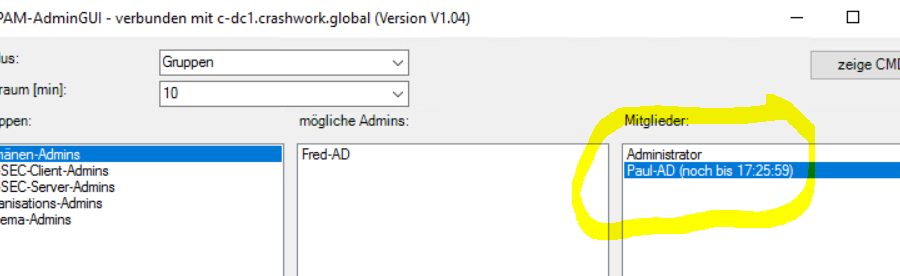

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management. Hier stelle ich das Update v1.09 vor.

Weiterlesen

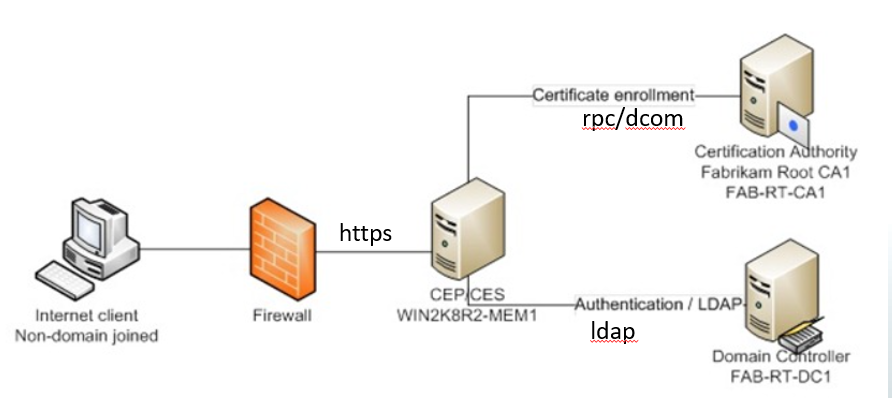

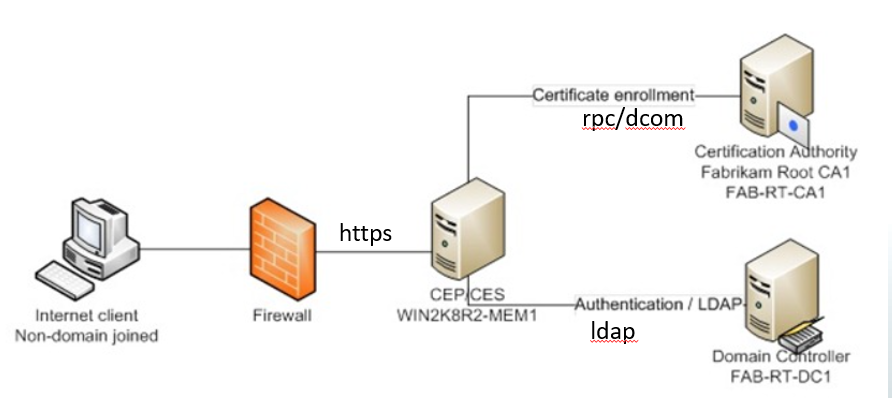

Ich betreibe in meiner Infrastruktur eine kleine Windows-PKI. Diese sprechen meine Clients und Server aber nicht direkt an: dazwischen steht ein CEPCES. Was das ist erfahrt ihr in diesem Eintrag. Und auch, wie ich ein spannendes Problem mit neuen Zertifikatvorlagen lösen konnte.

Weiterlesen

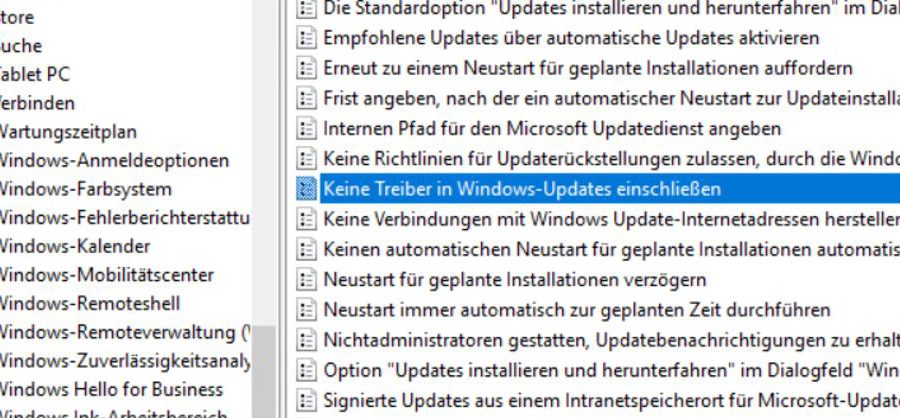

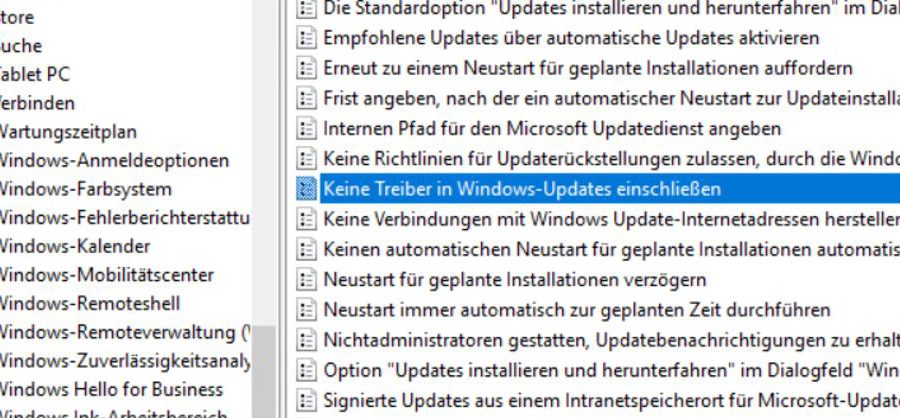

Für die Aktualisierung meiner Windows Server verwende ich einen WSUS und eine Gruppenrichtlinie. Seit einigen Wochen habe ich aber ein Problem: (fast) alle Systeme meinen, sie sind aktuell. Aber es fehlen definitiv einige wichtige Updates. Die Ursache ist ein übler Bug von Microsoft…

Weiterlesen

Meine Infrastruktur wurde im Laufe der Zeit immer komplexer. Anfangs standen alle Clients und Server direkt hinter dem Internetrouter. Später schaltete ich eine PFSense dazwischen, um die Datenströme zu filtern und somit die Sicherheit zu erhöhen. Und mit der Zeit kamen immer neue Sicherheitsfeatures dazu. Damit wurde meine Infrastruktur unhackbar! Klingt unglaublich? Genau, denn es kam alles ganz anders…

Weiterlesen

In vielen ActiveDirectory-Domains gibt es etliche Benutzerkonten, die hochprivilegiert sind. Nicht wenige davon können durch verschiedene Faktoren ein Risiko darstellen. Der Klassiker sind dabei Benutzer, die mit nicht ablaufenden Kennwörtern als ServiceAccount eingesetzt werden. Und wie oft habe ich diese Konten schon als Mitglied der Domain-Admin-Gruppe gesehen… 🙁 Wenn die

Weiterlesen

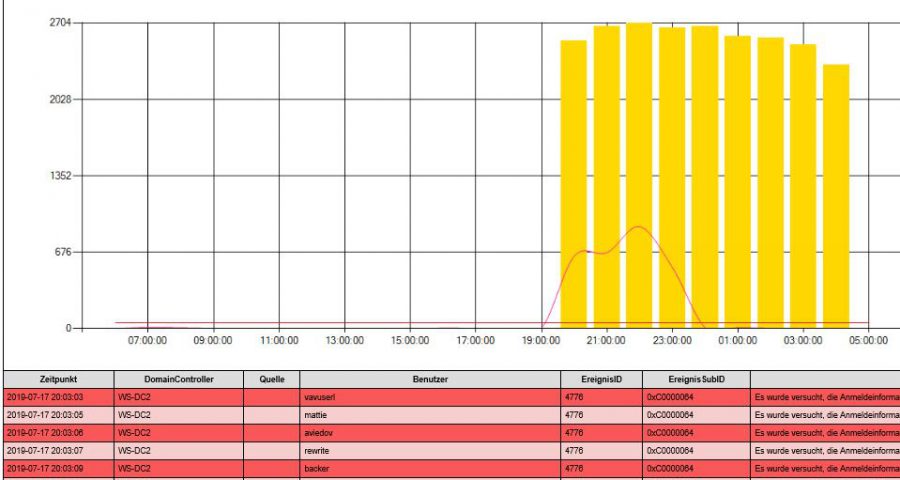

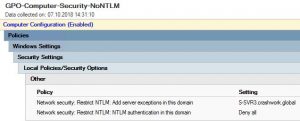

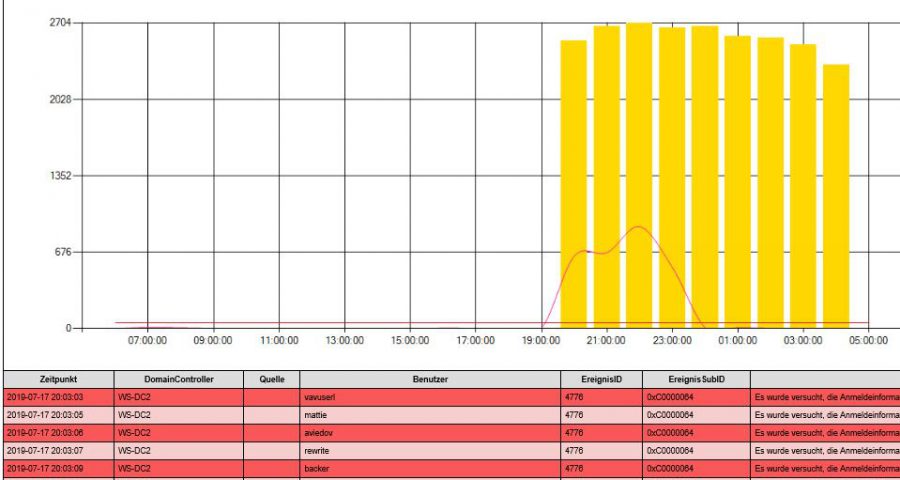

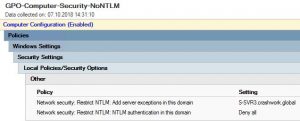

In diesem kleinen WSHowTo zeige ich euch, wie ich meine Infrastruktur von der Altlast NTLM befreit habe. Natürlich gehört das Wissen um die Theorie dazu. Daher beginnen wir mit einigen Erklärungen. Im 2. Teil zeige ich euch meine eigene Umstellung. Im 3. Teil seht ihr verschiedene meiner Services, bei denen ich Anpassungen vornehmen

Weiterlesen

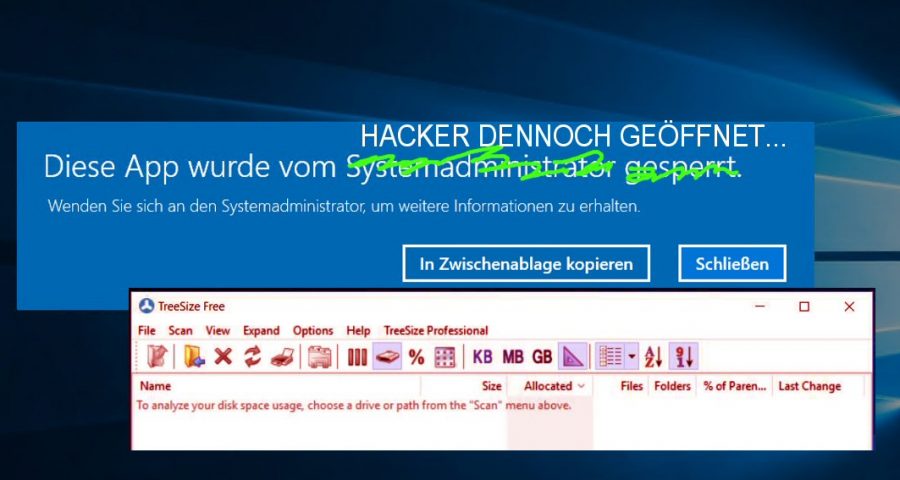

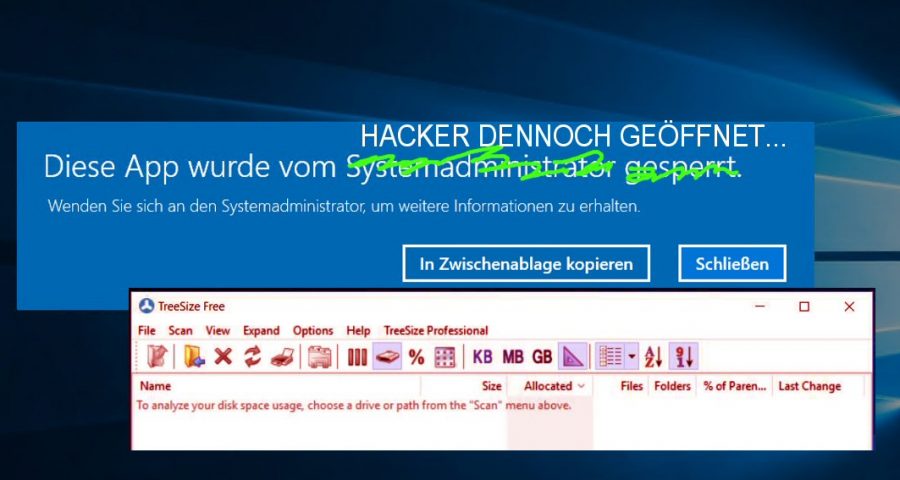

Applocker gehört seit Windows 7 zu den Enterprise-Features. Dahinter steckt ein Dienst im Betriebssystem, der basierend auf einem Regelwerk für jeden einen Benutzer entscheidet, ob dieser eine Anwendung starten darf oder nicht. Natürlich ist dieser Dienst per Default nicht aktiv. Er muss durch ein vorher erarbeitetes Regelwerk über Gruppenrichtlinien konfiguriert,

Weiterlesen

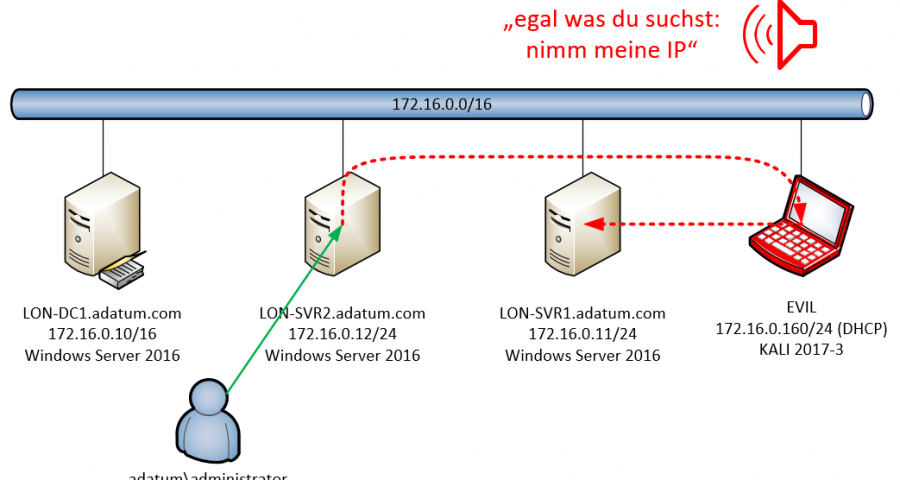

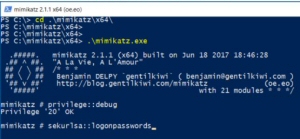

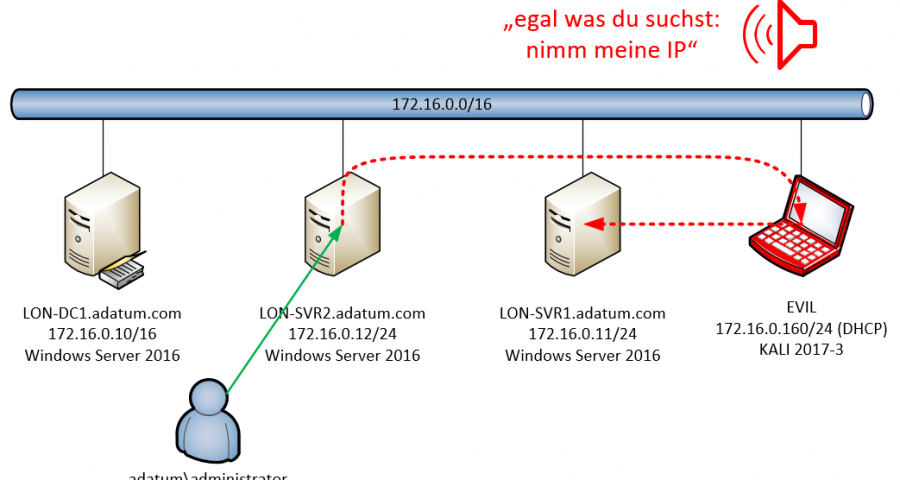

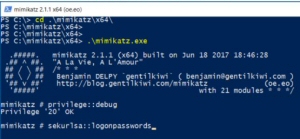

Ein Angreifer möchte durchaus mit wenig Aufwand Systeme übernehmen, um von dort aus weiter zu operieren. Dabei gibt es die bekannte Gegenmaßnahme „Benutzeraccounts mit Kennwörtern“. Diese kennt der Angreifer (hoffentlich) nicht. Wenn es ihm (oder ihr) aber gelingt, sich mit einem eigenen System im Netzwerk zu positionieren, dann kann er

Weiterlesen

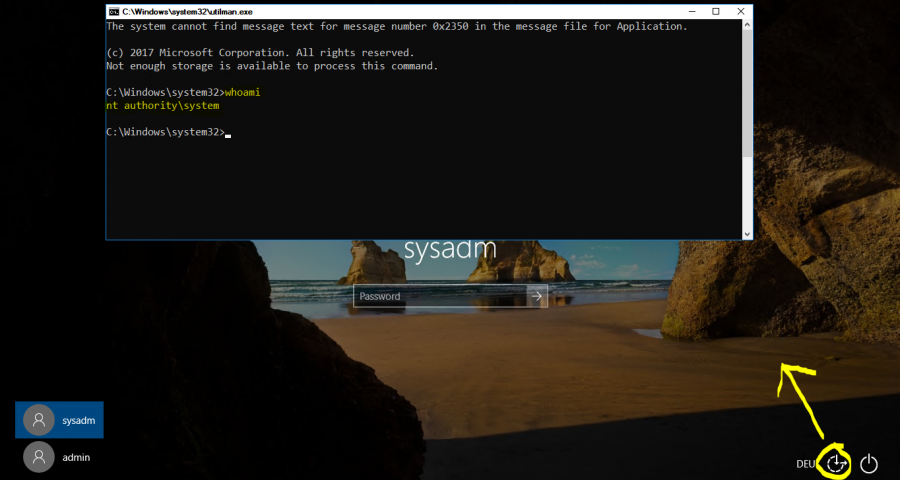

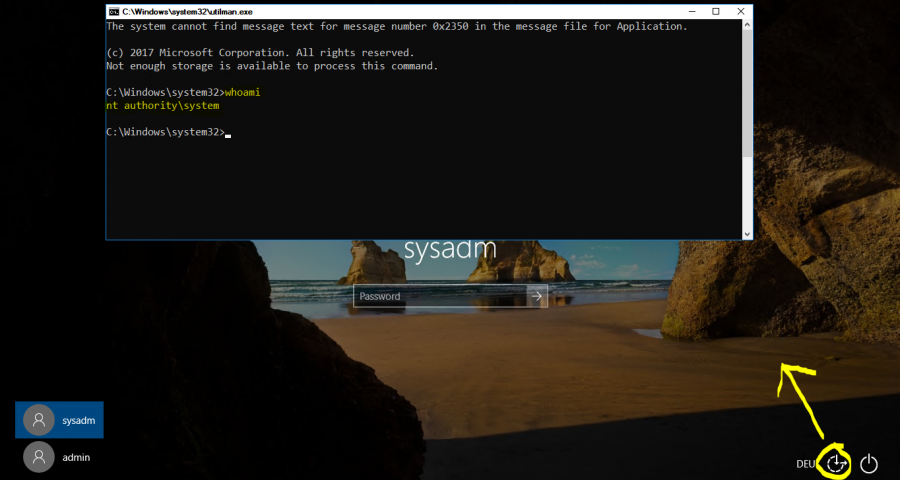

Szenario Von einem wichtigen PC ist das Kennwort für alle vorhandenen Benutzer nicht mehr bekannt. Es gibt auch keine alternativen Konten, mit denen wir uns anmelden können. Und dennoch müssen wir wieder auf die Daten zugreifen. Da hilft nur eins: wir müssen uns Zugriff zum System verschaffen. Natürlich möglichst zerstörungsfrei

Weiterlesen

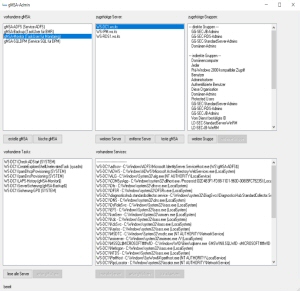

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management.

Weiterlesen

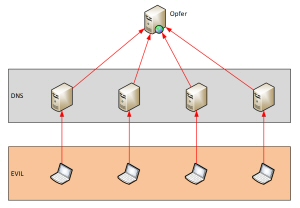

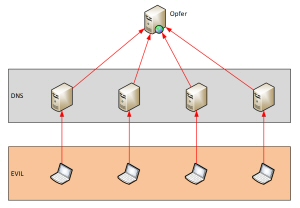

Moin @all, es ist wieder mal Zeit für News. Mein Thema dieses Mal ist ein neues Feature von Windows Server 2016, mit dem DNS Amplification Attacks erschwert werden sollen: DNS Response Rate Limiting. Um die Funktionsweise zu verdeutlichen, hab ich in einem LAB einen Angriff ohne und mit RRL ausgeführt.

Weiterlesen

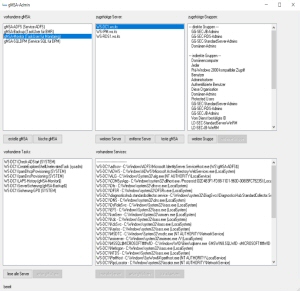

Wer Sicherheit in seine Windows Server Automation bringen möchte, der kommt nicht um die gMSA (Group Managed Service Accounts) herum. Nur leider hat man bei MS wohl nicht an die grafischen Tools gedacht. Es bleibt also nur die PowerShell und das ist meist zu kompliziert. Daher habe ich mich mit den Befehlen etwas auseinander gesetzt und alles in eine Scriptdatei zusammengestellt, die als GUI die administrativen Aufgaben unterstützt. Dieses Script und meinen Ansatz möchte ich gerne vorstellen.

Weiterlesen

Viele Angriffsszenarien zielen darauf ab, dass Anmeldeinformationen von höheren, administrativen Accounts erbeutet werden. Dabei geht es nicht immer nur um die Benutzernamen und deren Passworte. Es reichen oftmals auch Hashwerte der Passworte, um über ein Pass-The-Hash die Identität zu übernehmen.

Weiterlesen

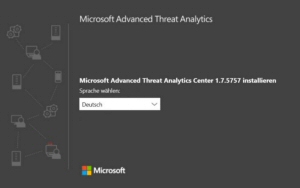

Microsoft ATA soll Angriffsszenarien im Active Directory erkennen. Das wollte ich mir einmal genauer ansehen und habe einen ATA-Server in meine eigene Produktionsumgebung installiert.

Weiterlesen

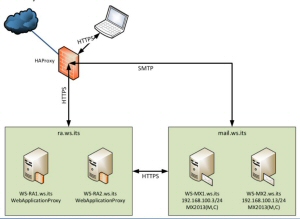

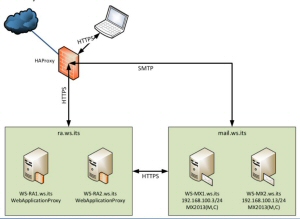

In meiner Infrastruktur stehen 2 Exchange Server 2013. Beide laufen auf Windows Server 2012 R2. Dazu gibt es einen WebApplicationProxy-Cluster und ein SMTP-Gateway. Nun soll im Rahmen meiner Migrationsbemühungen die Infrastruktur auf Windows Server 2016 und Exchange Server 2016 aktualisiert werden. Wie immer hab ich viele Bilder, etlichen Text und viel

Weiterlesen

Meine eigene Infrastruktur möchte ich auf Windows Server 2016 migrieren. Eine wichtige Maschine ist bei mir der Datensicherungsserver. Bevor ich weitere Dienste auf 2016 verschiebe, muss die Sicherungsfähigkeit gegeben sein. Ich sichere mit Microsoft Data Protection Manager 2012 R2. Dieser läuft auf einem Windows Server 2012 R2. Mein HowTo zeigt

Weiterlesen