Inhaltsverzeichnis

Einleitung

Wer meinen Blog schon einmal durchstöbert hat, wird sich beim Titel denken: „Das gab es hier doch schon einmal“. Und das ist richtig. Hier könnt ihr euch die alte Serie noch einmal ansehen: Serie „Anatomie eines Hacks“ – Übersichtsseite. Der alte Artikel ist nun aber schon 5 Jahre alt. Meine LAB-Umgebung hat sich weiter entwickelt und damit auch deren Möglichkeiten. Daher möchte ich meine Erkenntnisse noch einmal mit euch teilen.

Neu ist auch, dass ich nun verstärkt auf die Gegenmaßnahmen eingehen und einen tieferen Einblick in die Technik meines Hacking-Frameworks bieten möchte. Und die Phasen des Angriffs habe ich anders aufgeteilt (auch ich lerne ja immer wieder dazu).

Es kommen immer wieder neue Links zu anderen Beiträgen dazu. Ein weiterer Besuch wird sich lohnen!

Die LAB-Umgebung

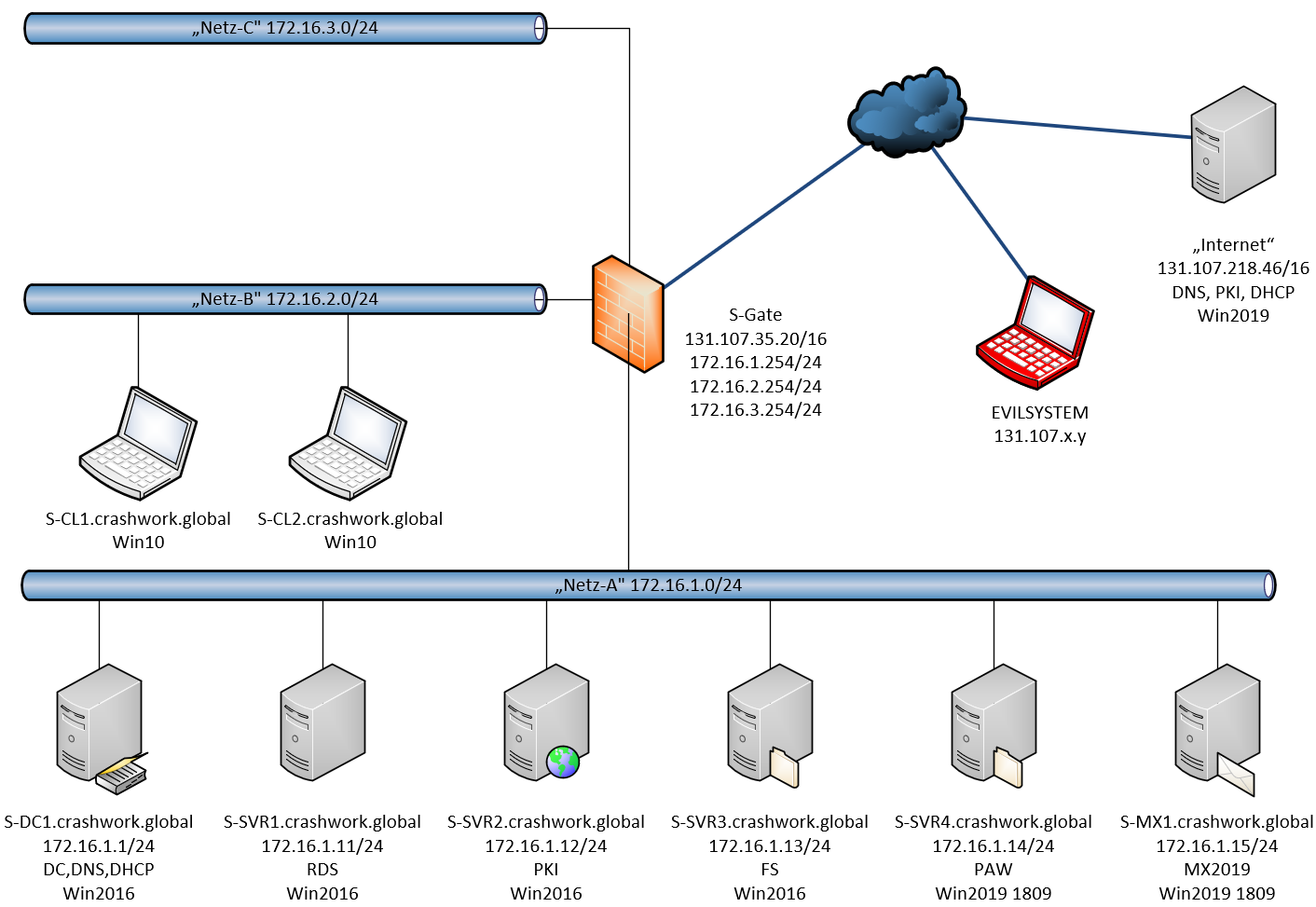

Meine Simulationen führe ich in einer virtuellen Umgebung aus. Zu Beginn sieht diese so aus:

Die meisten Server basieren wie im alten LAB auch auf Windows Server 2016. Neu dazu gekommen sind ein Exchange Server 2019, mit dem ich bösartige Mails zustellen kann. Und ebenso neu ist ein simuliertes Internet hinter der Perimeter-Firewall. Hier gibt es Internet-DNS und eine vertrauenswürdige Internet-PKI. Von dort hat sich mein EVILSYSTEM auch ein passendes Zertifikat für seine Website organisiert. Ein 3. Netzwerk ist bereits vorhanden. Hier werden ich später etwas Netzwerksegmentierung betreiben… 😉

Ich nutze für die Remotesteuerung meiner Opfer keine bekannten oder kommerziellen Hackingwerkzeuge. Meine Wahl fiel damals auf die Windows PowerShell. Mit einer mittlerweile großen Anzahl von Scripten habe ich mir ein komplettes Framework erstellt. Wie es funktioniert, erfahrt ihr hier: Meine Powershell ReverseShell

Phasen des Angriffs

Für mich ist das die schwierigste und gleichzeitig auch die brisanteste Phase: Der Angreifer muss in eine fremde Infrastruktur eindringen. Einige spannende Varianten dazu findet ihr hier.

Hat der Angreifer einmal einen Zugriff erlangt, dann möchte er diesen natürlich auch behalten. Dafür muss er eine Hintertür einrichten bzw. es muss ihm gelingen, dass er immer wieder eine Verbindung zum Netz bekommt.

Die ersten Minuten nach einem erfolgreichem Verbindungsaufbau sind so spannend: Wo bin ich rausgekommen? Wie groß ist die Infrastruktur? Wieviel Geld kann ich hier machen? Welche Schutzmaßnahmen gibt es? Die Antworten auf diese Fragen liefert eine Aufklärung (Reconnaissance oder auch kurz recon).

Meist startet der Angriff in einem nicht privilegierten Benutzerkontext. Damit kann der Angreifer aber keinen maximalen Schaden anrichten. Typischerweise versucht er daher, eine oder mehrere administrative Kennungen zu kontrollieren, denn diese haben die für ihn erforderlichen Rechte. Das bezeichnen wir als Rechteausweitung (Privilege Escalation).

Kontrolliert ein Angreifer nur ein System von vielen, dann wird sich auch sein Einfluss in Grenzen halten. Daher wird er immer versuchen, weitere Systeme zu übernehmen. Der Wechsel auf ein weiteres System wird auch als Lateral Movement bezeichnet.

Hat der Angreifer alle erforderlichen Rechte und kontrolliert damit alle relevanten Systeme, dann kann er sein Ziel umsetzen. Diese letzte Phase bezeichne ich gerne als Impact. Spätestens jetzt könnten die Absichten des Angreifers offenbart werden. Meist ist es dann aber leider zu spät.

Falls ihr euch einen Hack von Anfang bis Ende ansehen wollt, dann seid ihr hier richtig:

Fazit

Wenn man die Angriffsphasen etwas verstanden hat, dann kann man seine Schutzmaßnahmen leichter und vor allem sinnvoller planen. Was nützt eine durchdachte Audit-Strategie, wenn ich keine Schutzkomponenten gegen einen Initial Access implementiert habe? Überlegt euch, ob ihr vielleicht ähnliche Schwachstellen im Netzwerk habt. Und vielleicht findet ihr dann auch eine Lösung, um sie zu vermeiden. Ansonsten stehe ich gerne zur Verfügung.

Stay tuned!