Diese Scripte helfen im Bereich Active Directory aus.

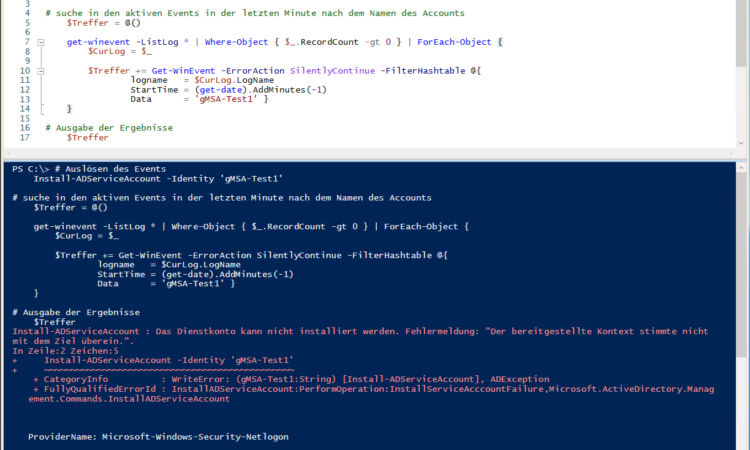

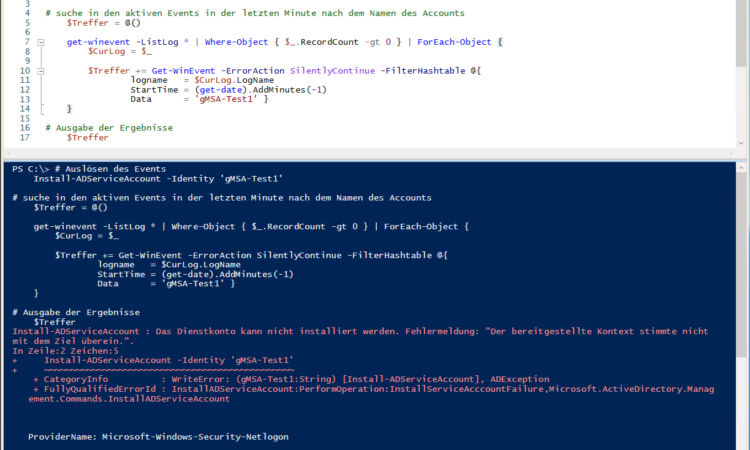

Auf meinen neuen Systemen mit Windows Server 2025 kann ich meine Group Managed Service Accounts (gMSA) nicht verwenden. Bei der Implementierung erhalte ich einen Fehler. Stimmt da was mit Windows Sevrer 2025 nicht oder habe ich etwas falsch gemacht? Hier gibts mein TroubleShooting und die Lösung. 😉

Weiterlesen

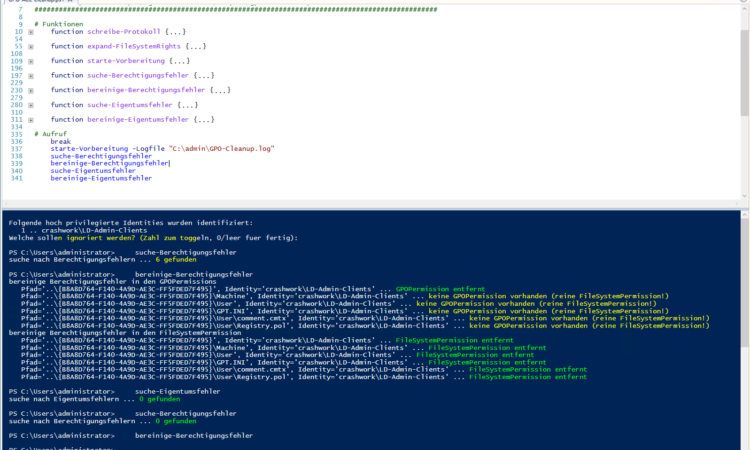

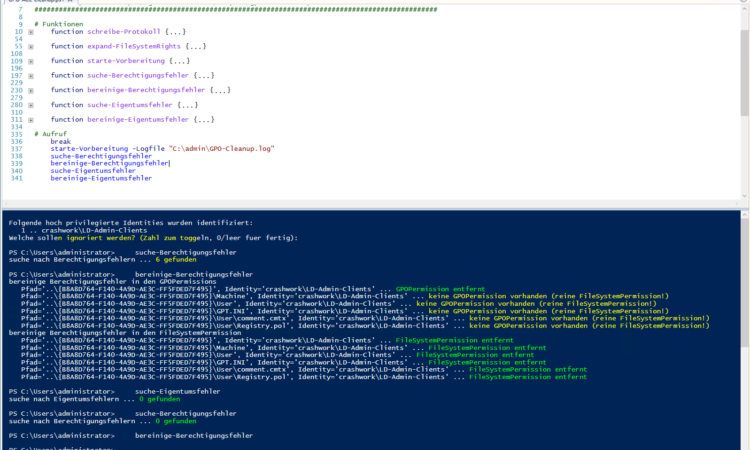

Verhindert eine Rechteerweiterung eines Angreifers durch GPO-Poisoning proaktiv, indem ihr eure GPO-Rechtedelegationen regelmäßig bereinigt. Was bietet sich da mehr an als ein Powershell-Script?

Weiterlesen

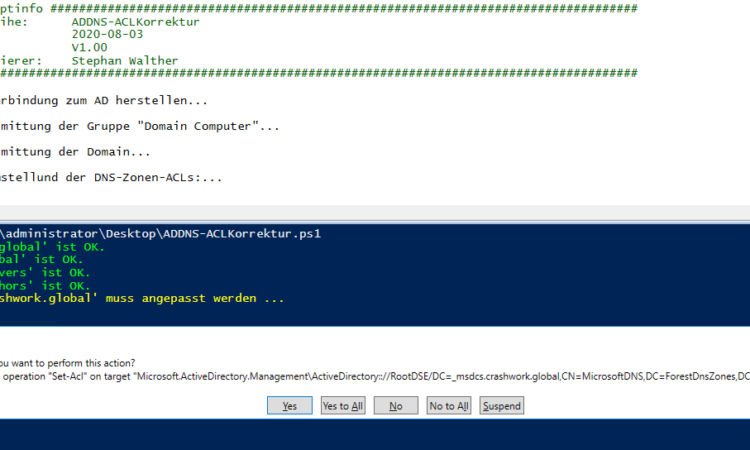

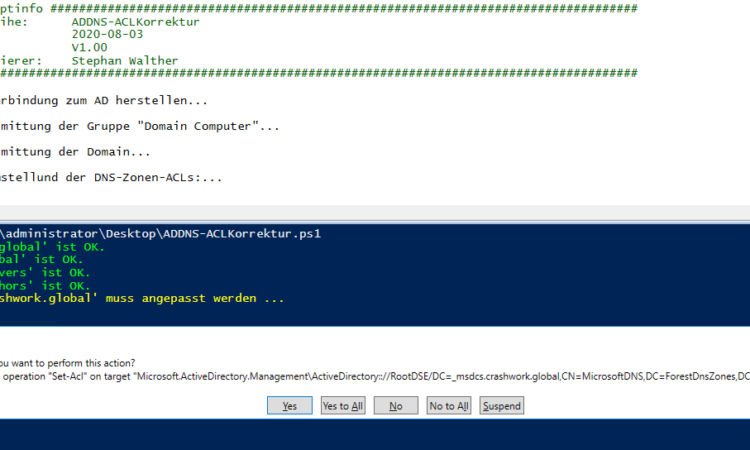

In diesem Beitrag stelle ich eine proaktive Gegenmaßnahme zu dem Angriff mit der DNS-Wildcard vor – natürlich mit einem PowerShell-Script!

Weiterlesen

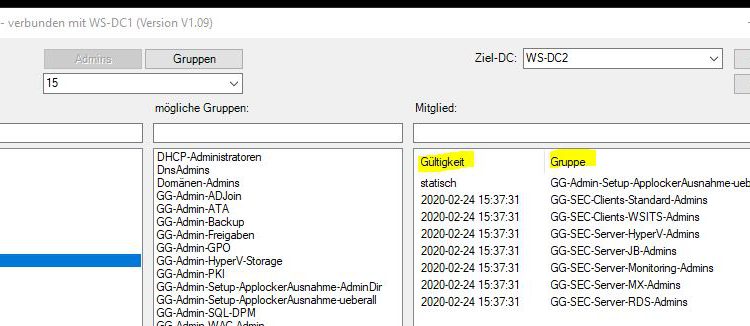

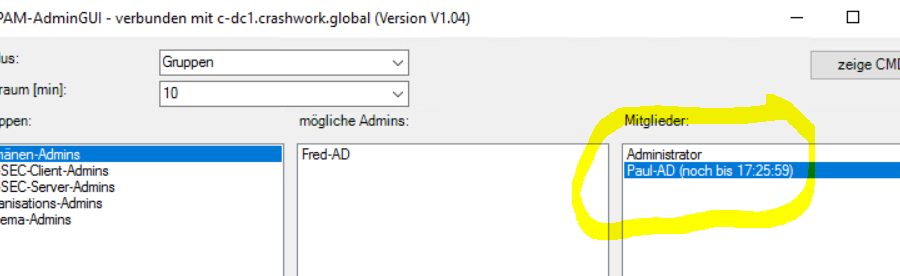

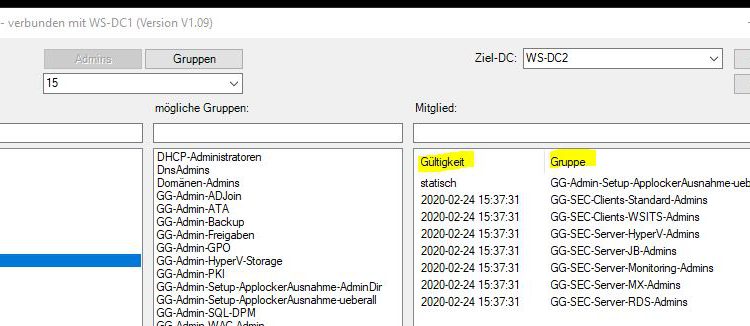

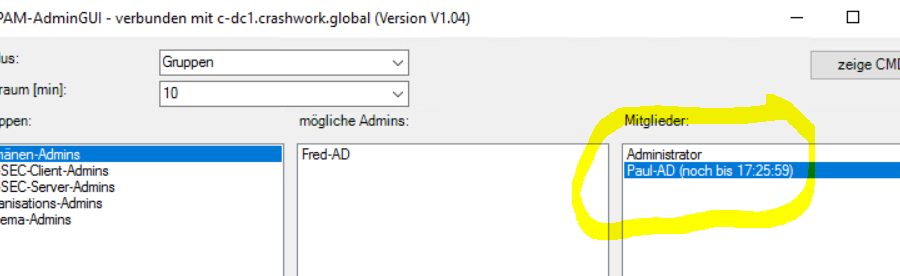

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management. Hier stelle ich das Update v1.09 vor.

Weiterlesen

In vielen ActiveDirectory-Domains gibt es etliche Benutzerkonten, die hochprivilegiert sind. Nicht wenige davon können durch verschiedene Faktoren ein Risiko darstellen. Der Klassiker sind dabei Benutzer, die mit nicht ablaufenden Kennwörtern als ServiceAccount eingesetzt werden. Und wie oft habe ich diese Konten schon als Mitglied der Domain-Admin-Gruppe gesehen… 🙁 Wenn die

Weiterlesen

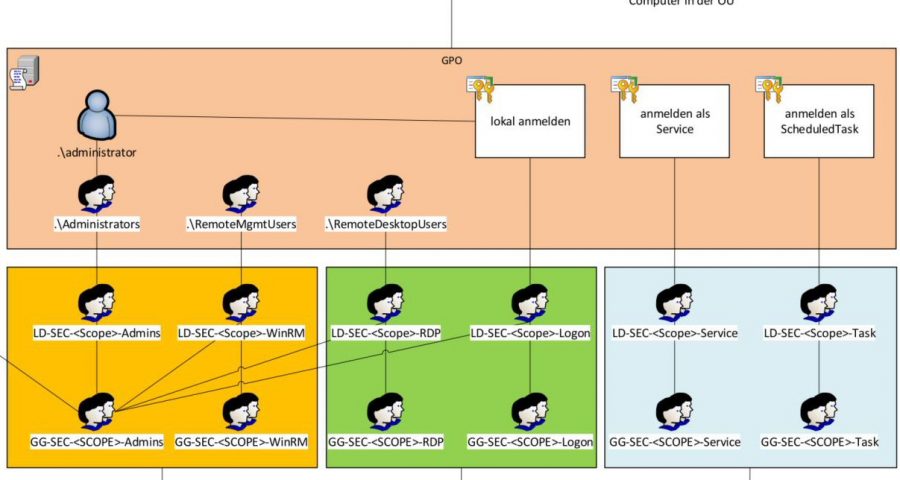

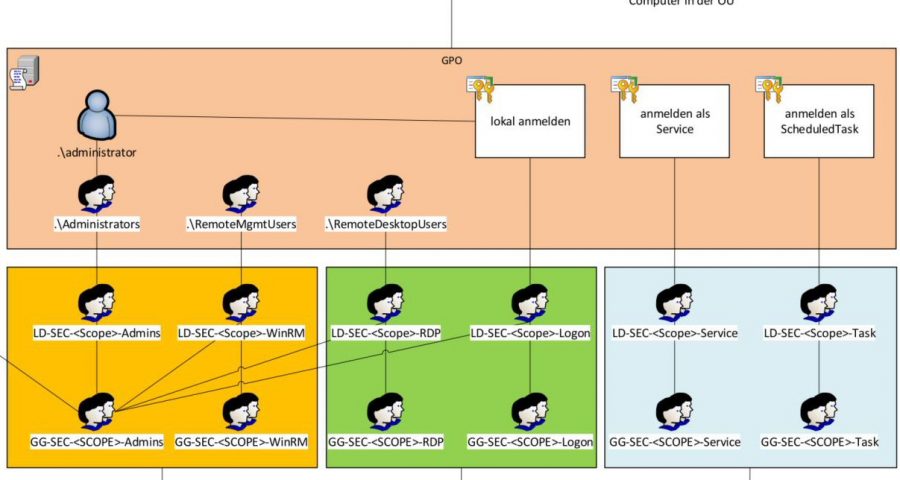

Vor über einem Jahr begann ich ein Experiment und entwarf ein Sicherheitskonzept, bei dem ich den DomainAdmins ihre Rechte beschränkte und dafür anderen Kennungen im ActiveDirectory diese Rechte übertrug. Die Rechte sollten nicht mehr auf alle Computer oder Server oder Clients wirken, sondern viel gezielter plaziert werden – die Idee meiner Security Scopes (Sicherheitsbereiche – auch als TierManagement bekannt) kam auf. Dieses (keineswegs neue) Konzept und meine sehr skalierbare Interpretation der Umsetzung möchte ich im folgenden WSHowTo vorstellen.

Weiterlesen

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management.

Weiterlesen

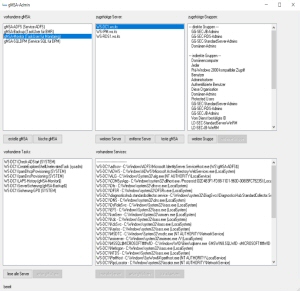

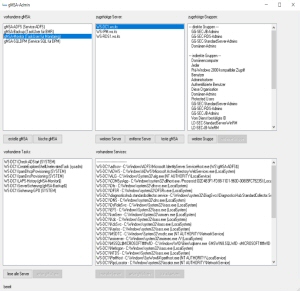

Wer Sicherheit in seine Windows Server Automation bringen möchte, der kommt nicht um die gMSA (Group Managed Service Accounts) herum. Nur leider hat man bei MS wohl nicht an die grafischen Tools gedacht. Es bleibt also nur die PowerShell und das ist meist zu kompliziert. Daher habe ich mich mit den Befehlen etwas auseinander gesetzt und alles in eine Scriptdatei zusammengestellt, die als GUI die administrativen Aufgaben unterstützt. Dieses Script und meinen Ansatz möchte ich gerne vorstellen.

Weiterlesen