Ich habe einige Anleitungsvideos und Demonstrationen produziert, die ich in meinem Blog veröffenliche. Viele drehen sich um das Thema Hacking…

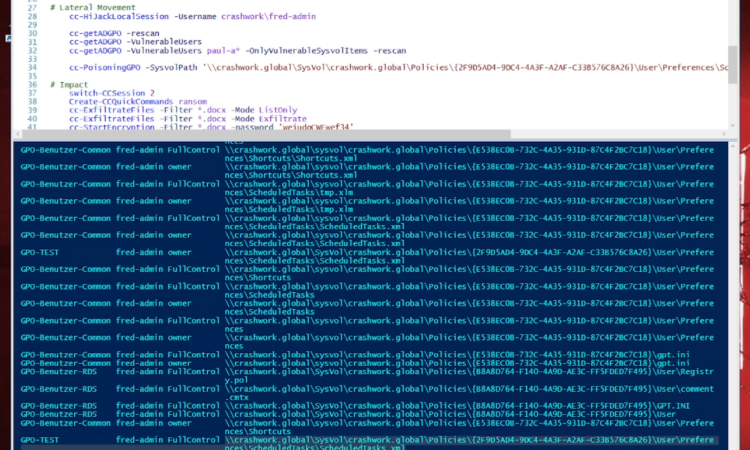

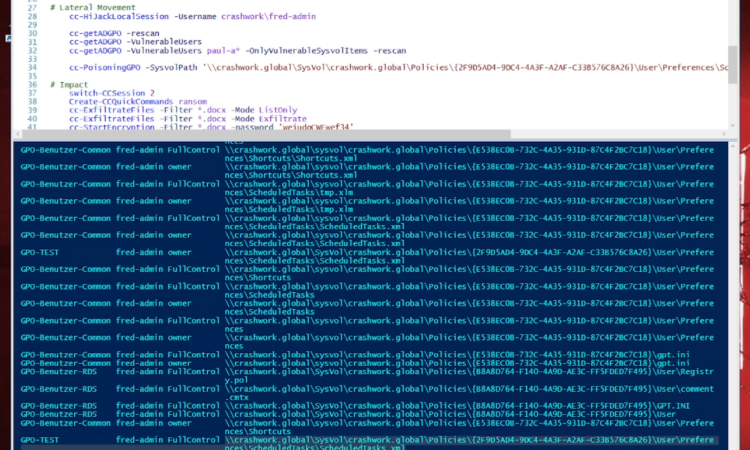

Gruppenrichtlinien können auch von Angreifern für Rechteausweitungen und die Kompromittierung anderer Computer benutzt werden. Hier zeige ich einen unschönen Bug und wie dieser ausgenutzt werden kann. Und natürlich gibt es Tipps und Gegenmaßnahmen!

Weiterlesen

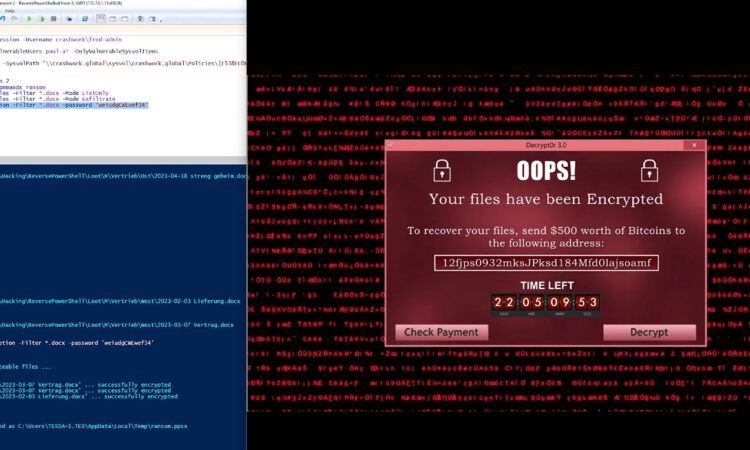

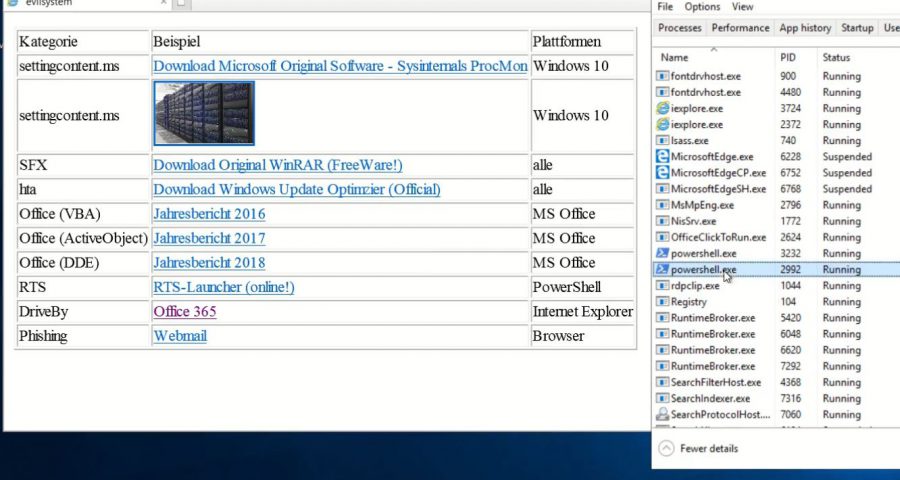

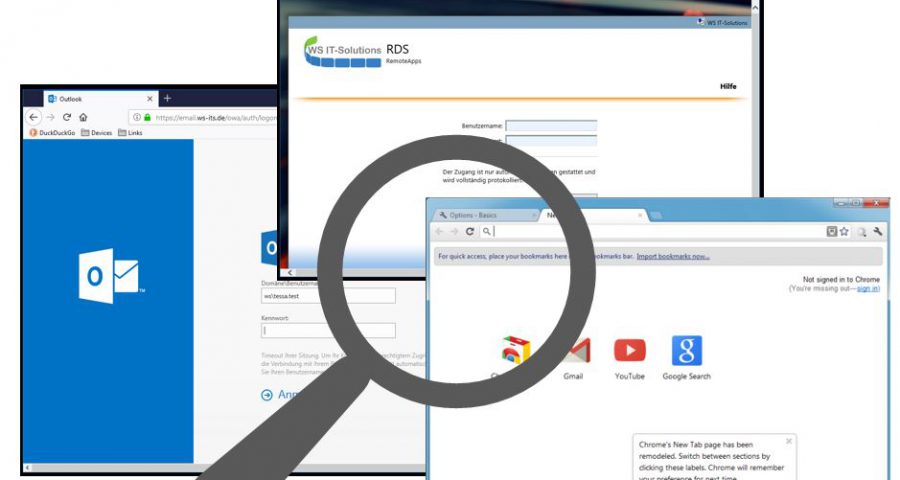

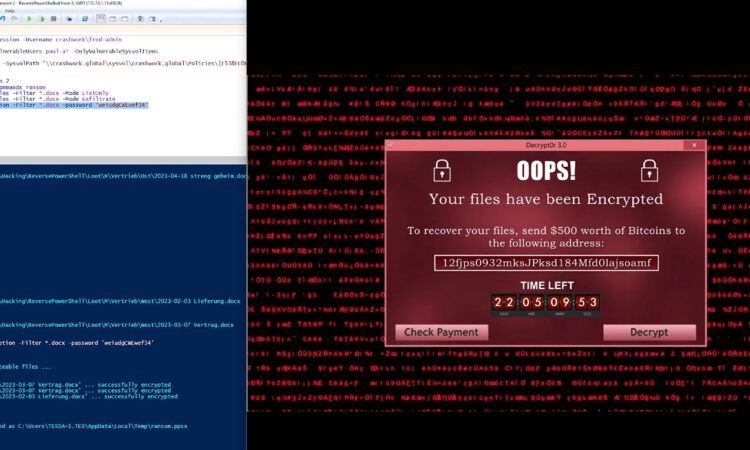

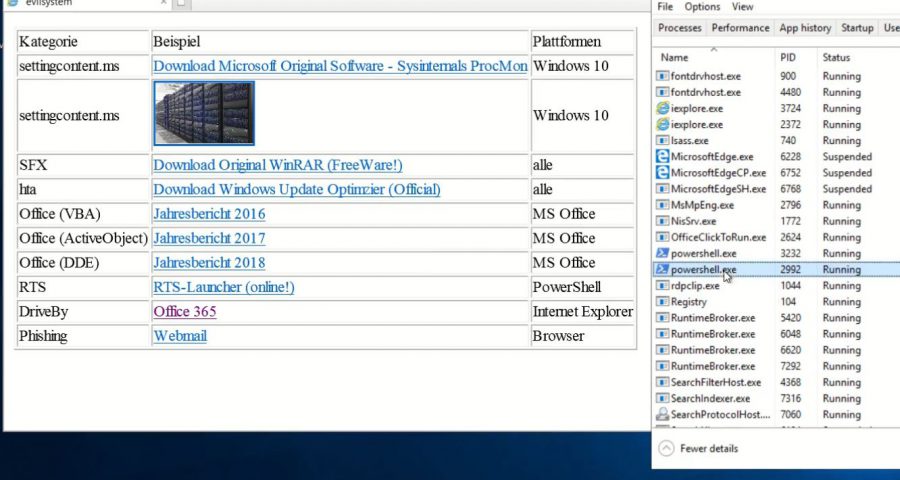

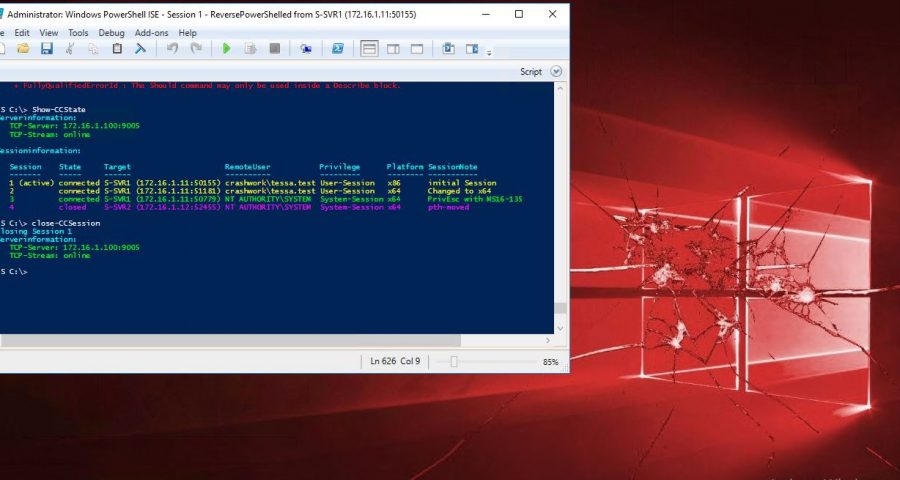

In diesem Video zeige ich euch einen kompletten Angriff aus der Perspektive eines Angreifers. Wie gewohnt spielt dabei die PowerShell wieder eine große Rolle.

Weiterlesen

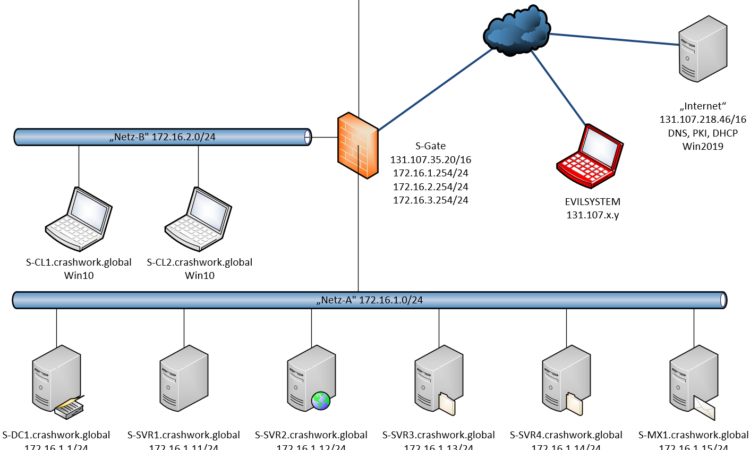

Die letzten Jahre habe ich mich immer tiefer in die IT-Security eingearbeitet. Zum besseren Verständnis gehört es da auch dazu, sich in die Rolle eines Angreifers zu versetzen. Etliche Incident Responses, bei denen ich teilhaben durfte, zeigten mir, dass mein LAB sehr nah an der Realität dran ist.

In dieser Übersichtsseite verlinke ich einige andere Beiträge zu einer weiteren Serie “Hacking und Defense”

Weiterlesen

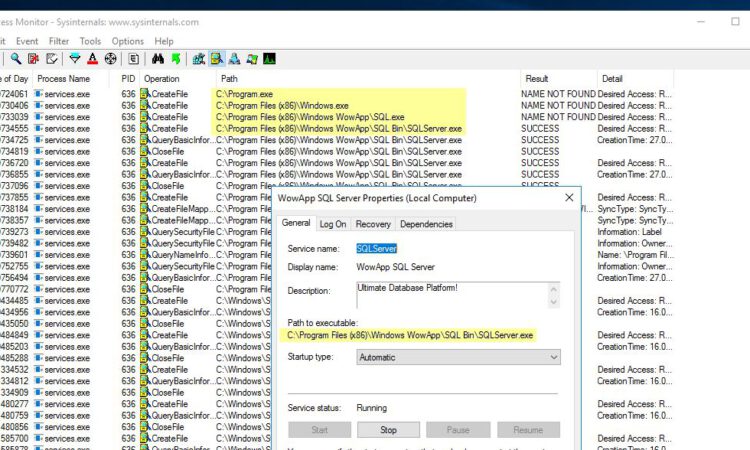

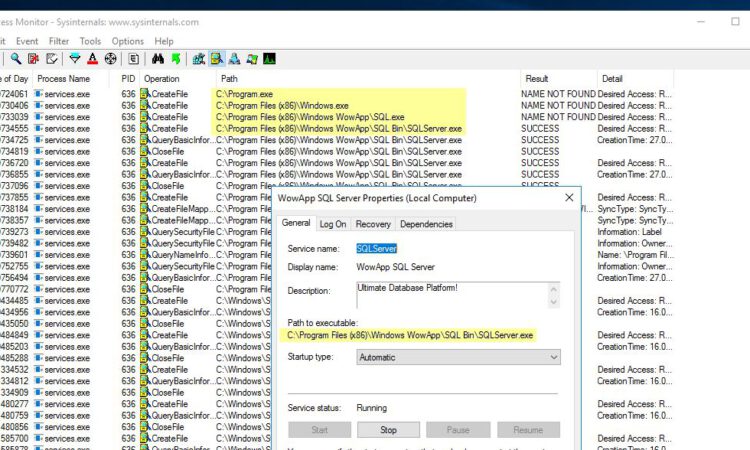

In meinem LAB zeige ich eine Möglichkeit, wie Angreifer aus einer Benutzer-Sitzung in den System-Kontext aufsteigen können. Dabei nutze ich eine Kombination von System-Schwachstelle und administrativer Schlamperei aus: ich suche nach Unquoted Service Paths. Der Angriff ist durchaus bekannt. Aber hier gibt es noch einmal einige Hintergrundinformationen und ein Video!

Weiterlesen

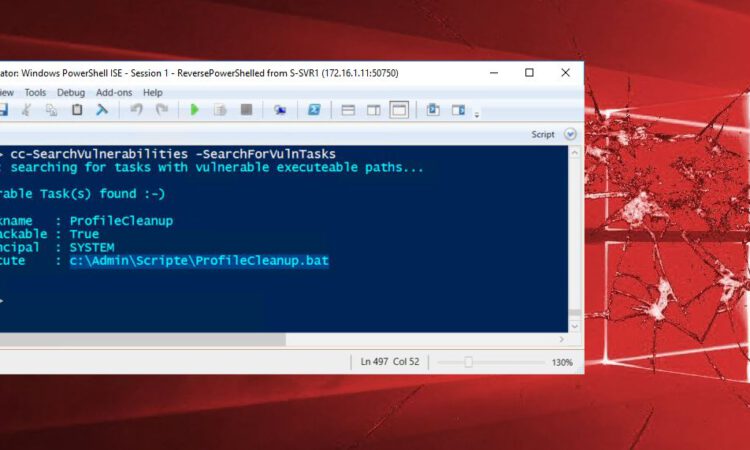

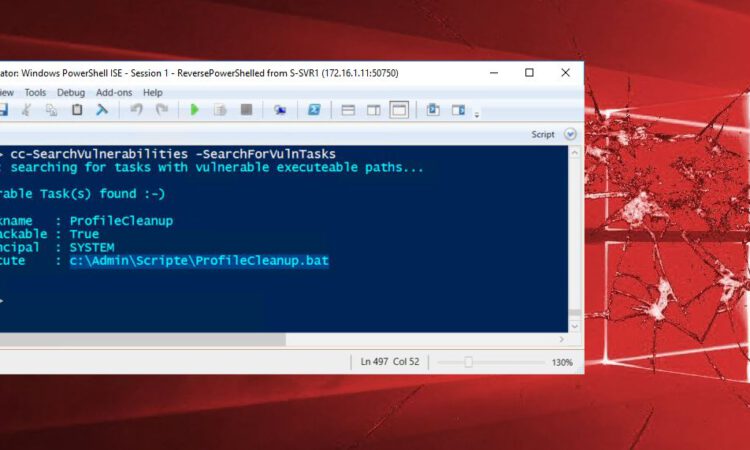

Die Rechteausweitung (Privilege Escalation) ist durchaus ein fester Bestandteil in Attacken, denn meist werden die Angreifer nur von Benutzern mit Standard-Berechtigungen “eingeladen”. Hier zeige ich eine Möglichkeit, wie eine schlecht abgesicherte, geplante Aufgabe ausgenutzt werden kann.

Weiterlesen

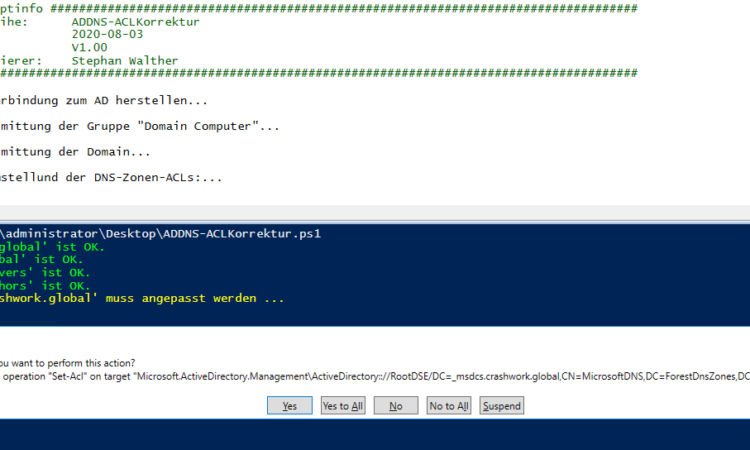

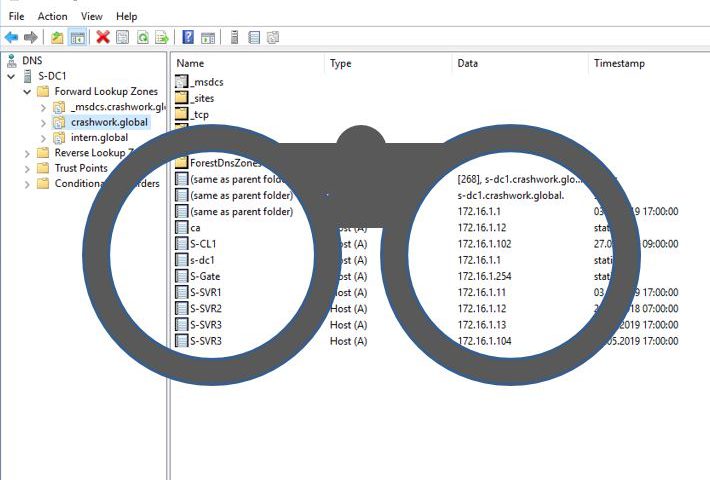

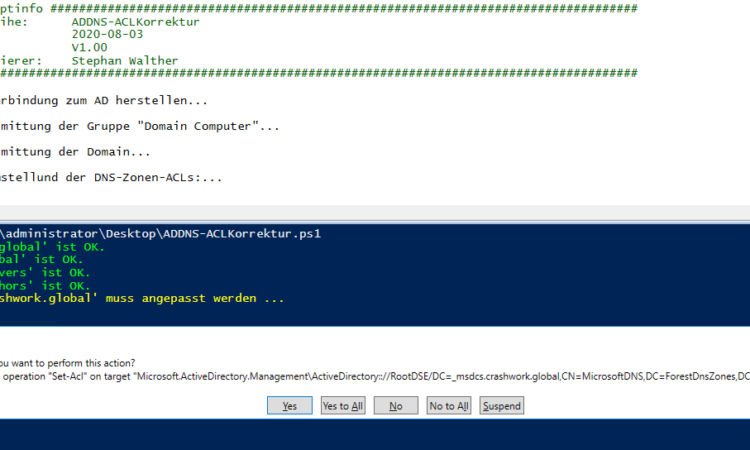

In diesem Beitrag stelle ich eine proaktive Gegenmaßnahme zu dem Angriff mit der DNS-Wildcard vor – natürlich mit einem PowerShell-Script!

Weiterlesen

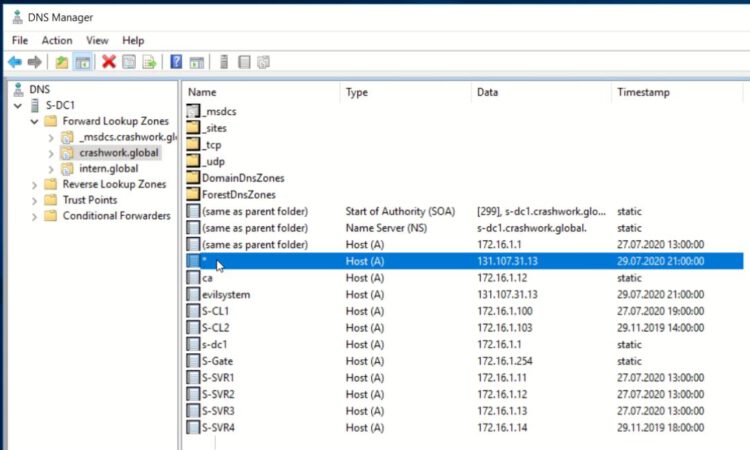

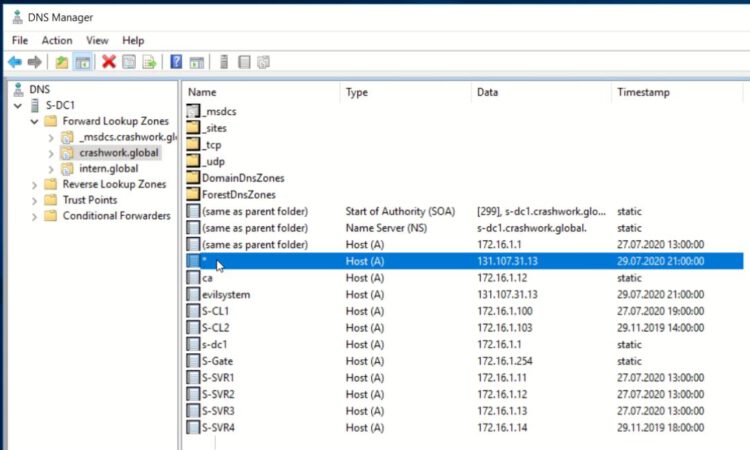

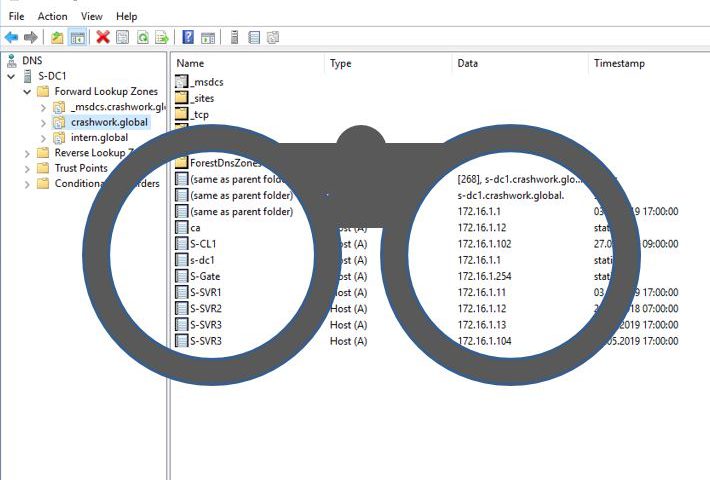

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB gelingt es mir, einen Schadcode im Sicherheitskontext eines Standardbenutzers zu starten. Mein nächster Schritt ist die Modifikation des AD-integrierten DNS – mit einer DNS-Wildcard!

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB übernehme ich die Kontrolle über einen Windows Server 2016. Ich kann nun von jedem Benutzer, der sich auf dem System anmeldet, die Anmeldeinformation stehlen. Mein Opfer ist ein Administrator, der sich durch die Mitgliedschaft in der Gruppe “Protected Users” in Sicherheit wiegt. Ob ich es schaffe, seine Identität zu übernehmen?

Weiterlesen

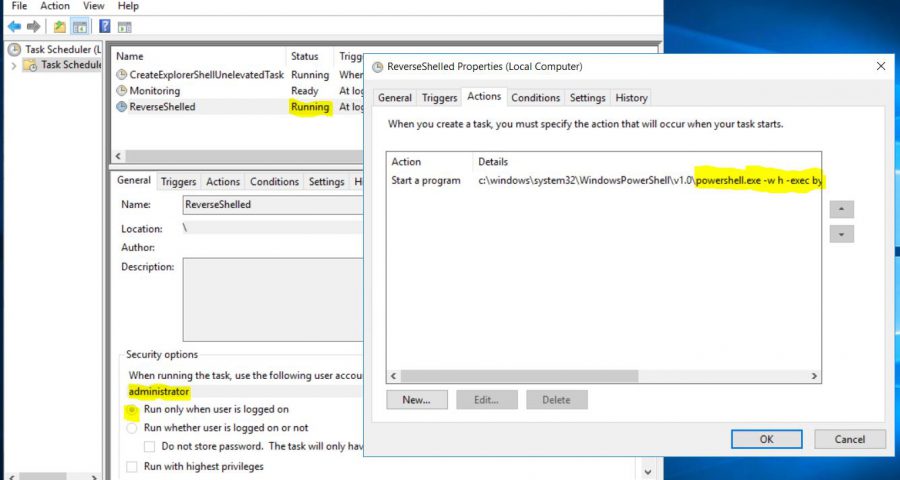

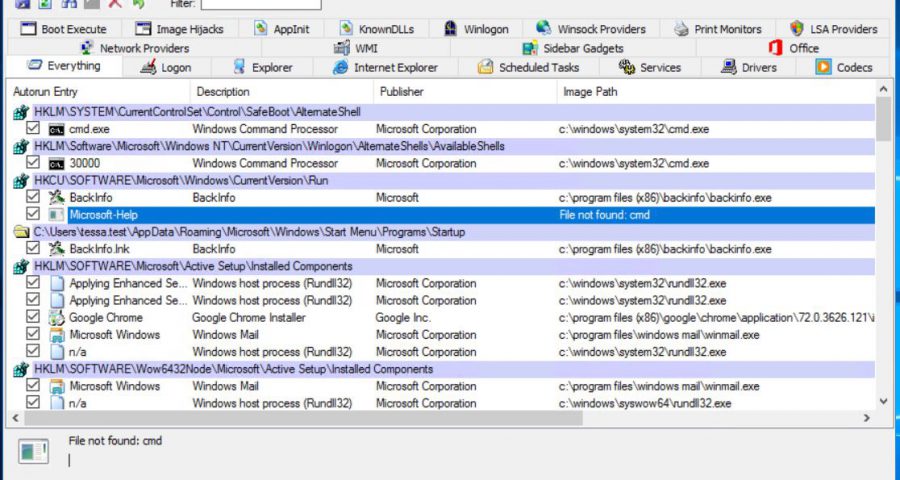

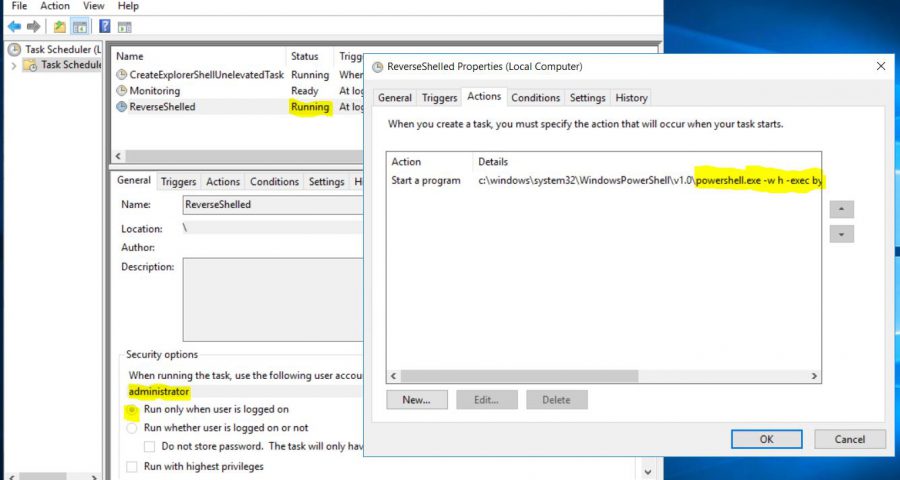

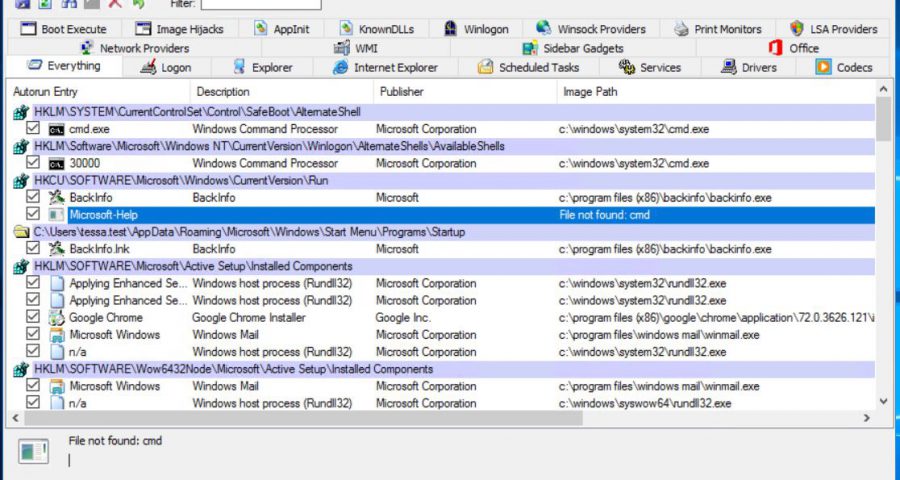

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt einen Weg, wie sich der Angreifer nach dem ersten Verbindungsaufbau dauerhaft im System einnisten kann. Dabei wird die Registry und der bekannte Schlüssel HKCU:\Software\Microsoft\Windows\CurrentVersion\Run …

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau. Dabei nutze ich eine recht moderne (aber bereits gepatchte) Schwachstelle für den Internet Explorer. Ein einfaches Aufrufen einer präparierten Website genügt, um eine versteckte ReversePowerShell zu starten …

Weiterlesen

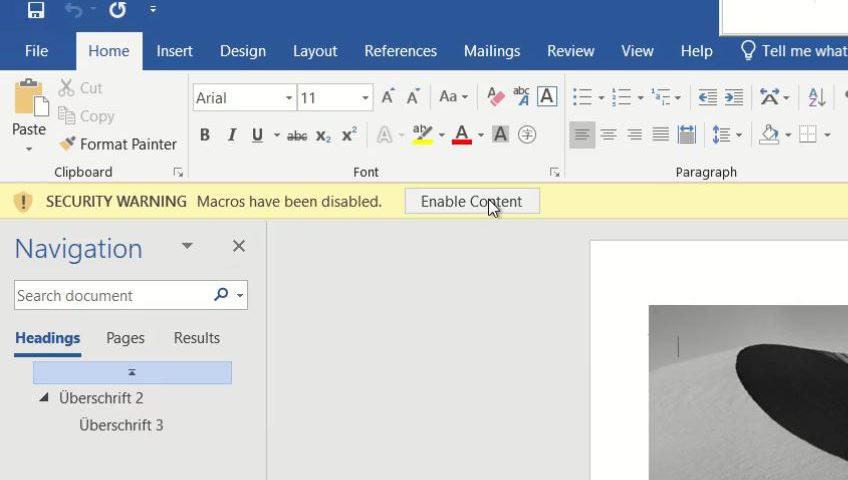

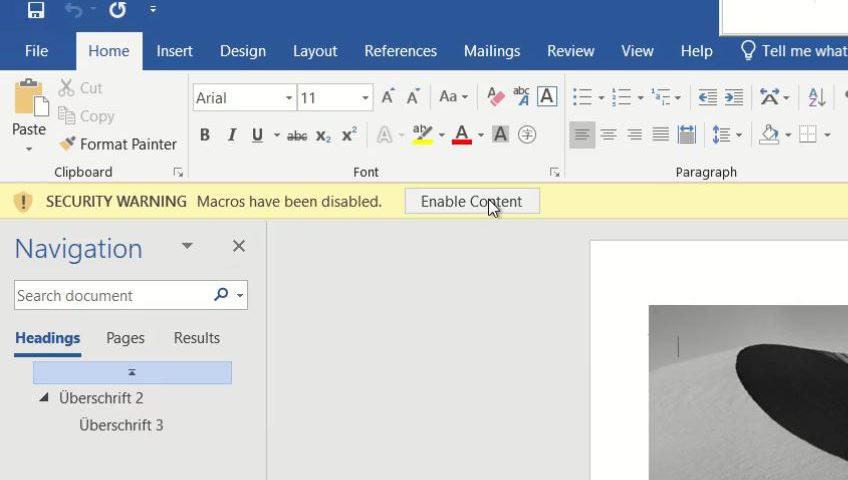

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau. Diese kennt ihr ganz sicher: Ein Benutzer bekommt eine Mail mit einer angehängten Word-Datei. Beim Öffnen wird dann (nach dem Wegklicken der ganzen Warnungen) der Schadcode aktiv – und der Rechner wird ferngesteuert…

Weiterlesen

Dieser Eintrag gehört zu meiner Serie „Migration zu Windows Server 2019„. In dieser möchte ich euch die Aktualisierung meiner Server-Infrastruktur von 2012R2/2016 auf 2019 dokumentieren. Es ist eine lebendige Welt von Systemen, die mir wichtig sind. Mit realen Anforderungen und Bedingungen werde ich alle Arbeitsschritte erläutern.

Endlich ist es soweit: Meine Wunschhardware für den neuen Hyper-V-Host wurde geliefert! Voller Vorfreude auf die Leistungsfähigkeit geht es in diesem Beitrag um den Ersatz meines in die Jahre gekommenen Hosts WS-HV1 durch seinen Nachfolgr WS-HV4. Dabei müssen neben den spannnden Hardware-Arbeiten auch etwa die Hälfte meiner virtuellen Maschinen umgezogen werden. Und sowohl Datensicherung als auch Sicherheit spielen eine große Rolle…

Weiterlesen

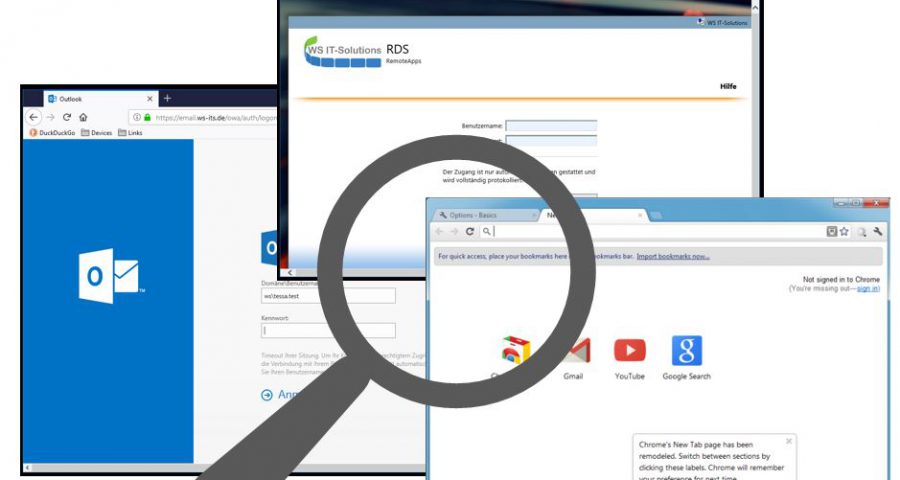

Dieses Video gehört zur Serie „Anatomie eines Hacks” und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Im Detail zeige ich euch eine Methode von mir, mit der man OHNE zusätzliche Tools und ohne administrative Rechte im Kontext eines Standardbenutzers

Weiterlesen

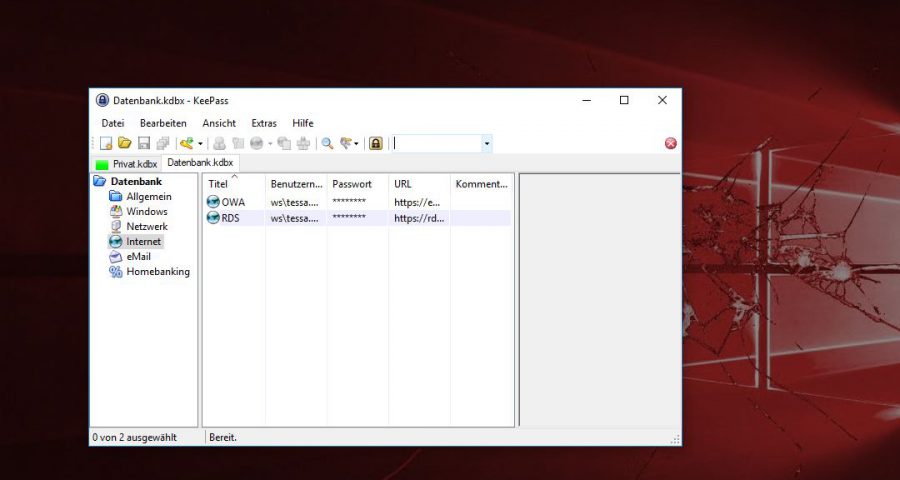

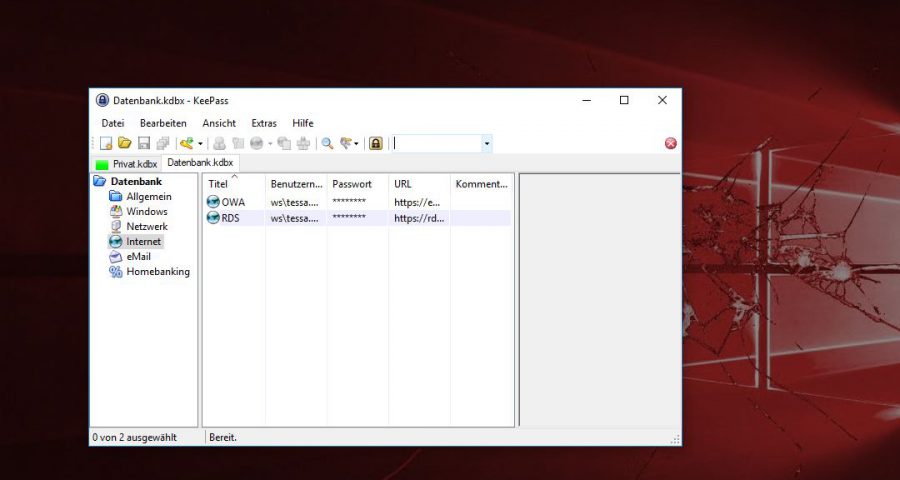

Dieses Video gehört zur Serie „Anatomie eines Hacks” und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Hier seht ihr, wie ein Angreifer ohne administrative Rechte an die Passworte eines Passwortsafes gelangt. Die eingesetzten Techniken umfassen einen Keylogger und einen

Weiterlesen

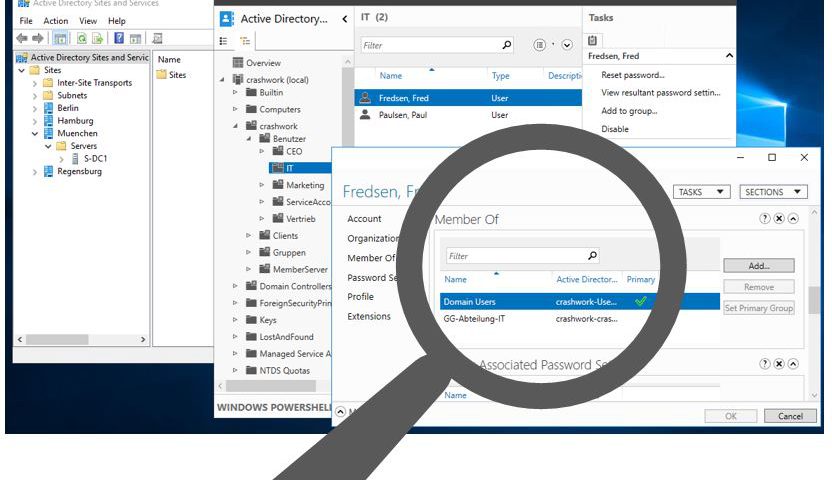

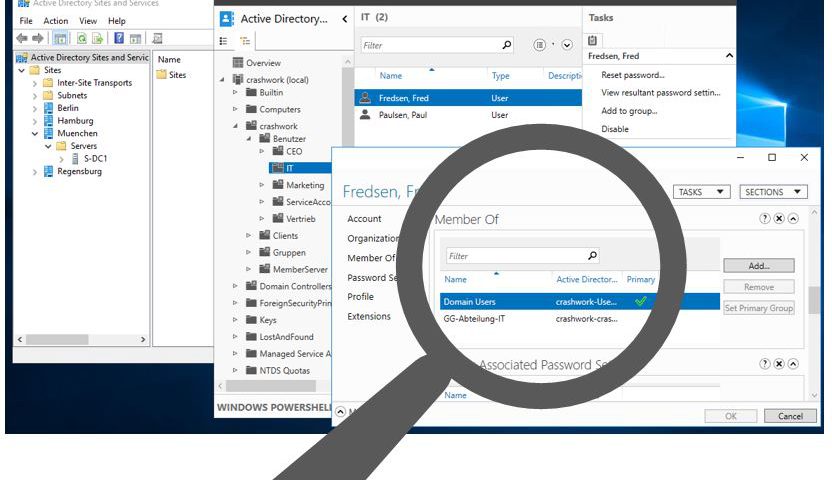

Dieses Video gehört zur Serie „Anatomie eines Hacks” und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Für das Ausspähen von Informationen aus dem ActiveDirectory sind keine zusätzlichen Tools erforderlich, denn die PowerShell kann auch ohne das RSAT-PowerShell-Modul LDAP-Abfragen senden

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks” und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier einfach das nächste Video der Reihe!

Weiterlesen

Vielleicht habt ihr den Begriff “GoldenTicket” ja schon in meiner Videoserie “Anatomie eines Hacks” gesehen, eventuell kam er euch auch schon mal in einem anderen Kontext unter. Aber was ist das eigentlich? Und viel interessanter: Wie und warum funktioniert das? Diese Fragen möchte ich in diesem kleinen Beitrag mit unterhaltsamen Animationen klären.

Weiterlesen

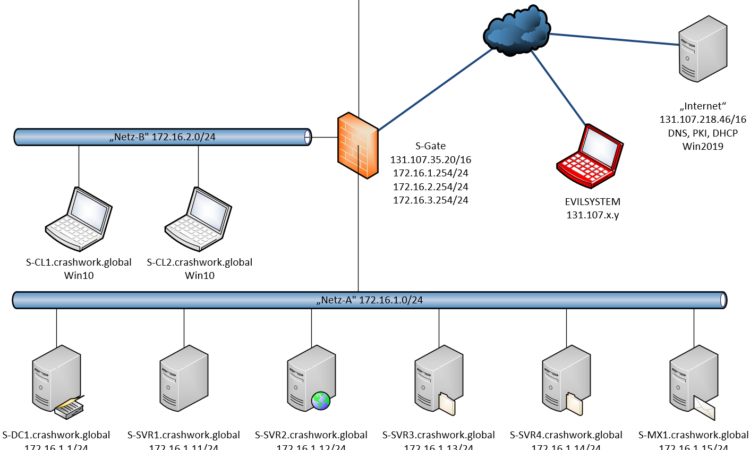

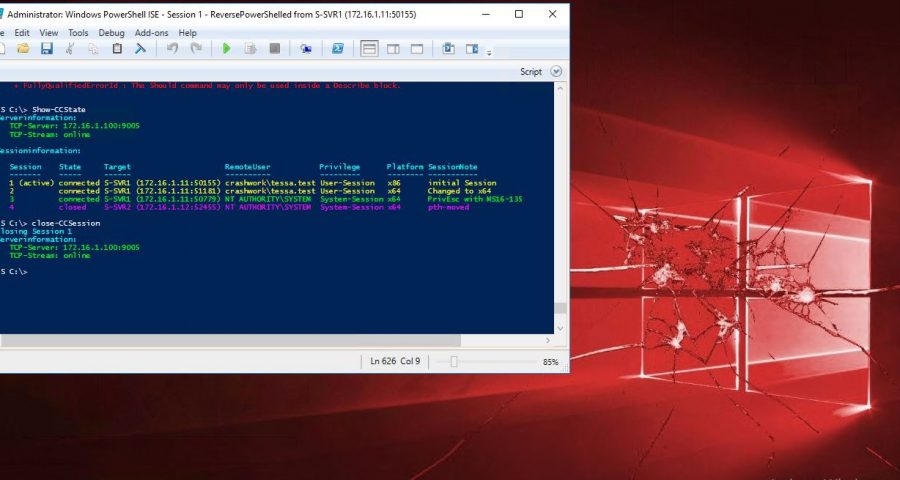

In den letzten Monaten habe ich mich intensiv mit einer Frage beschäftigt: wie gehen Hacker bei einem Einbruch in eine Infrastruktur vor und wie kann so etwas erfolgreich sein?

Dazu habe ich mich selber in die Rolle eines Angreifers begeben und bin in eine eigene LAB-Umgebung eingebrochen. Dabei habe ich versucht, möglichst nur mit Boardmitteln zu arbeiten, weshalb auch kein (Kali-)Linux zum Einsatz kommt. Die Umgebung habe ich liebevoll eingerichtet und mit allem versehen, was ich auch schon in realen Netzwerken gesehen habe. Dieser Beitrag ist der Ausgangspunkt meines Hacking Cycles.

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“ uns zeigt, wie man ein GoldenTicket erzeugt. Mit diesem Token kann ein Angreifer immer wieder als beliebige ActiveDirectory-Identität zurück kommen. Eine feine (und gefährliche) Sache: Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie ein Angreifer von einem System auf ein anderes System wechselt. Der Vorgang wird auch „Lateral Movement“ – Seitwärtsbewegung – genannt. Ich zeige, wie mit dem Passwort-Hash des Domain-Admins ein Pass-The-Hash zu einem DomainController durchgeführt wird: Alles klar? Dann geht

Weiterlesen