Das sind einige meiner Powershell-Standardscripte. Sie unterstützen beim Aufbau anderer Scripte und zeigen die vielen interessanten Möglichkeiten der PS.

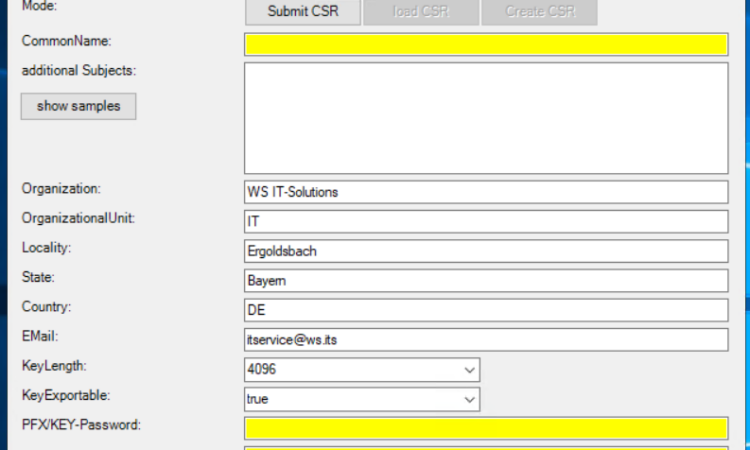

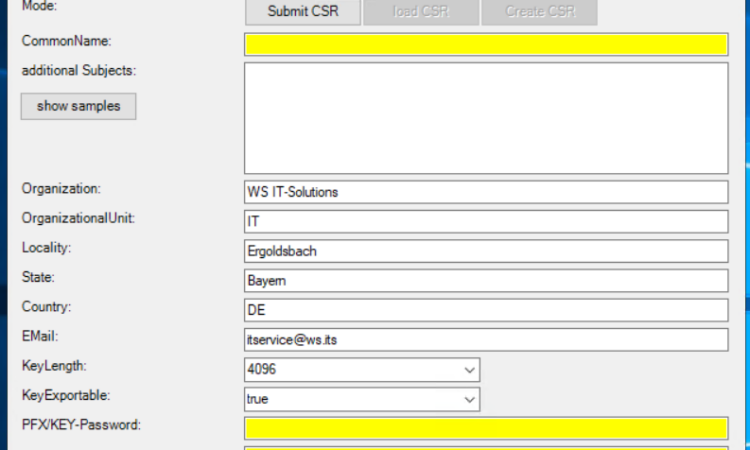

Hier stelle ich mein PowerShell-Script „Certificate-Request-Tool“ vor. Der Name lässt es vermuten: Damit kann man bequem Zertifikate von einer Windows PKI anfragen. Ausgestattet mit einer grafischen Oberfläche und einer openssl-Schnittstelle bleiben keine Wünsche offen.

Weiterlesen

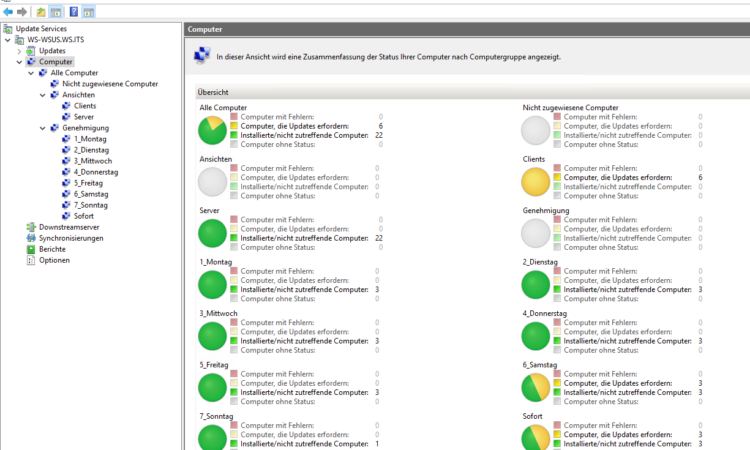

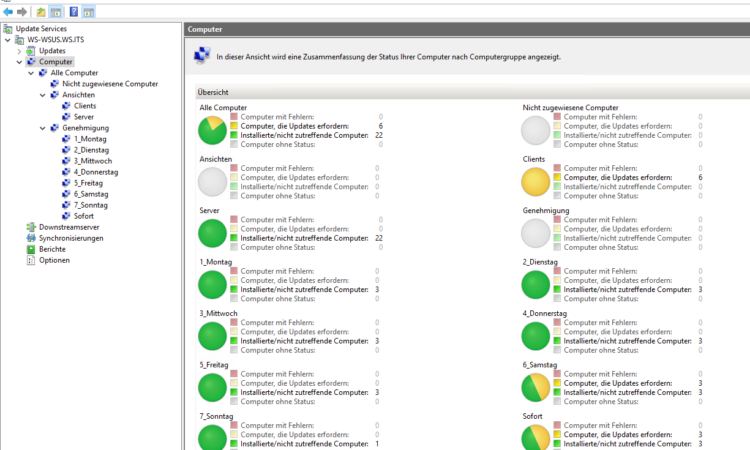

Meine Windows Server 2019 Migrationen sind fast abgeschlossen. Die vorletzte Maschine ist mein WSUS. Der wird heute durch eine Neuinstallation auf das aktuelle Server-Betriebssystem gehoben. Dabei lege ich viel Wert auf Automation beim Update-Prozess…

Weiterlesen

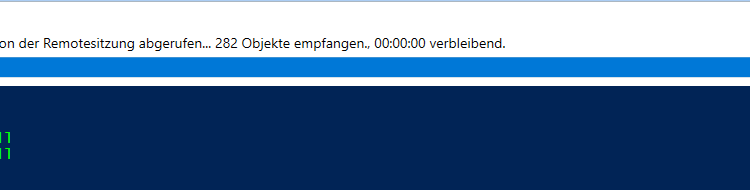

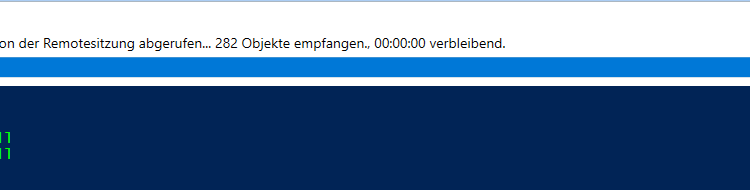

Ich arbeite viel mit Exchange Servern. Dabei benutze ich sehr gerne die PowerShell ISE statt der Exchange Management Shell – gerade auch wegen der Remoting-Funktionalität: Denn so muss ich nicht immer erst auf meinen Exchange Server mit RDP springen. Aber der klassische Verbindungsaufbau ist statisch. Also muss eine intelligente Funktion her…

Weiterlesen

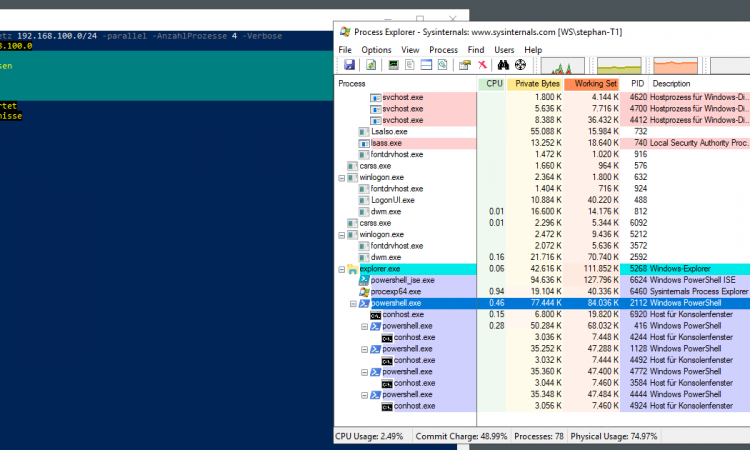

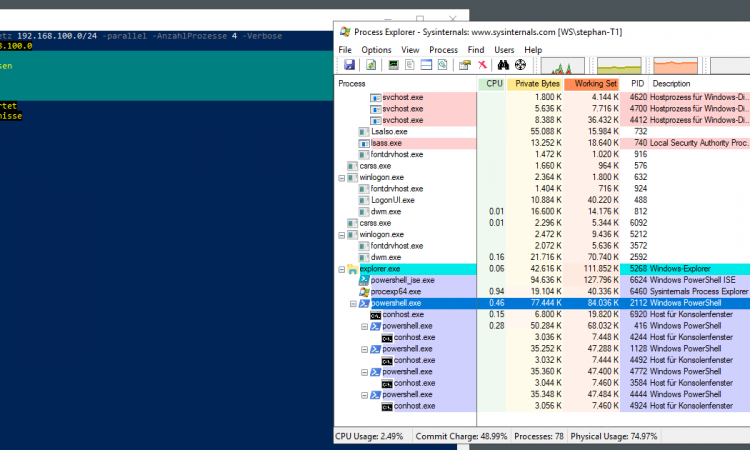

Ich habe immer wieder die Anforderung, mit ICMP-Echorequests (ping) die Erreichbarkeit von IP-Adressen zu prüfen. Vielleicht kennt ihr das ja aus eurem eigenen Alltag. Sehr beliebt ist diese Aufgabenstellung bei der Suche nach einer freien IP-Adresse. Die Standard-Cmdlets helfen mir nicht. Also hab ich eine eigene Funktion programmiert.

Weiterlesen

In meiner Infrastruktur stellen 2 Exchange Server 2016 auf Windows Server 2016 meine Maildienste bereit. Diese sollen jetzt auf Windows Server 2019 und Exchange Server 2019 migriert werden. In diesem Beitrag ist der erste Server WS-MX2 an der Reihe.

Weiterlesen

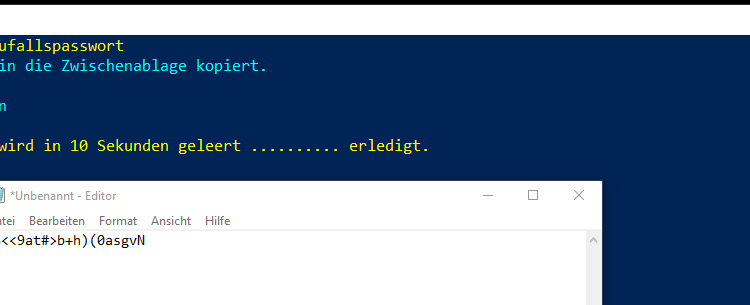

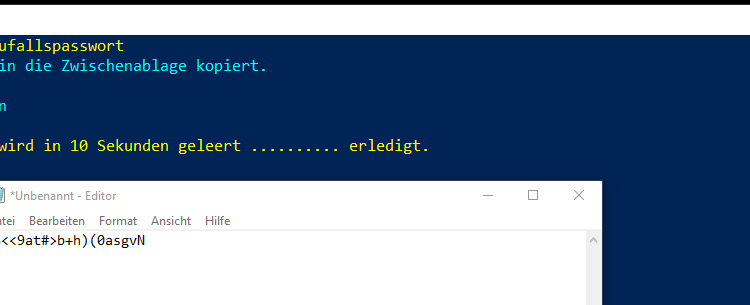

Hier stelle ich meine Passwortgenerator-Funktion vor. Diese basiert natürlich auf der PowerShell.

Weiterlesen

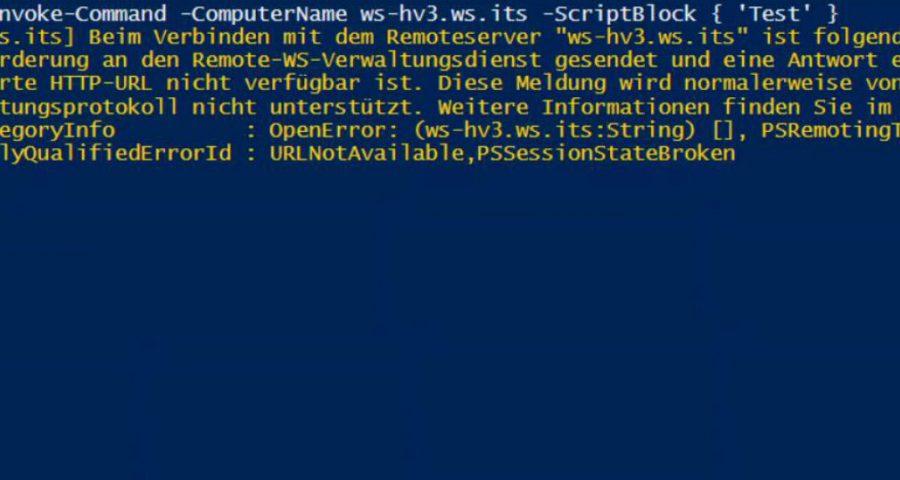

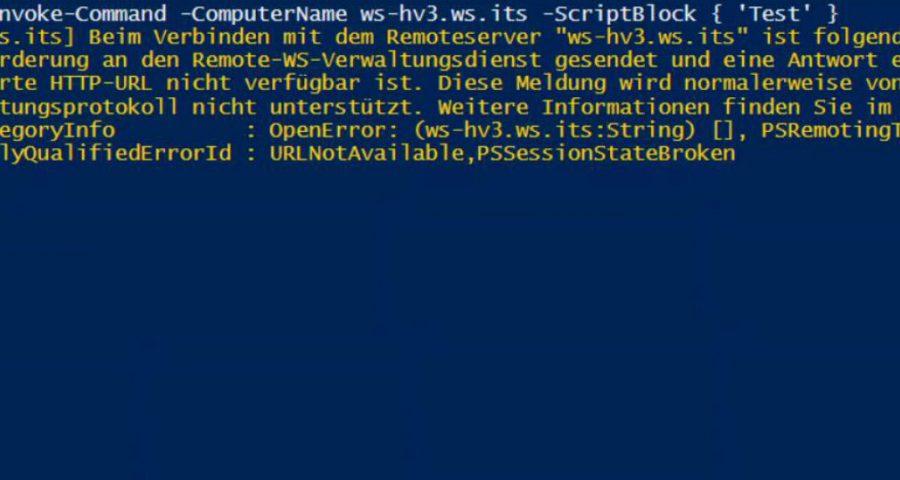

Seit einigen Tagen funktioniert eines meiner Scripte nicht mehr. Dieses wird durch eine geplante Aufgabe auf einem Server gestartet und soll eine Windows-RemoteManagement-Verbindung zu allen meinen Servern herstellen und dort Informationen auslesen. Und dabei stellt der Server auch eine Verbindung zu sich selber her. Ihr wollt wissen, was den Fehler verursachte? Dann lest einfach hier weiter…

Weiterlesen

In meinem letzten Script habe ich eine Textdatei mit 100.000 Zeilen erstellen wollen, um die StreamReader-Performance in der PowerShell zu demonstrieren. Das hat sehr lange gedauert. Aber wenn der StreamReader so schnell Dateien LESEN kann – wie schnell kann dann der StreamWriter SCHREIBEN? Für den Vergleich habe ich mehrere Variationen

Weiterlesen

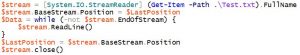

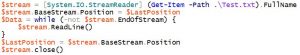

Ich nutze die Powershell gerne für Automationen – im aktuellen Fall wollte ich in einem Intervall eine aktive Logdatei nach bestimmten Begriffen durchsuchen und daraus Aktionen ableiten. Die Logik für das Script war schnell gefunden. Doch die Performance war unterirdisch. Es musste eine Lösung her… Mein Script sollte folgende Arbeitsschritte

Weiterlesen

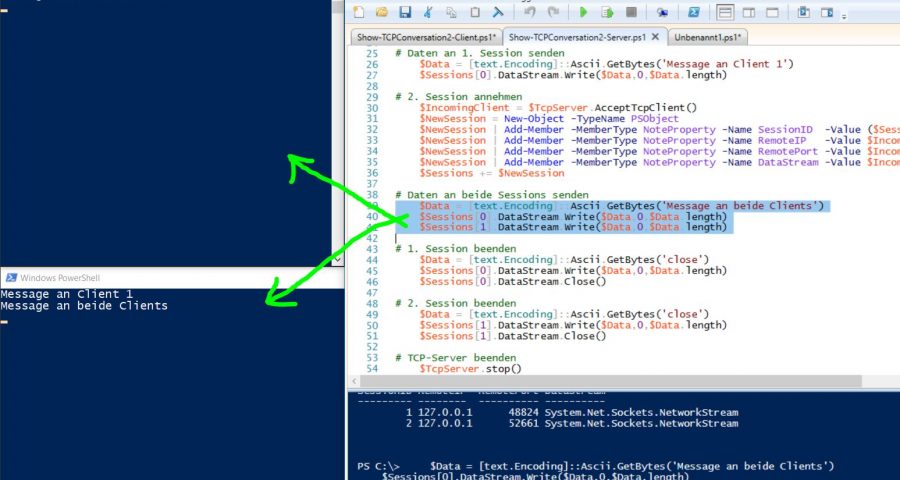

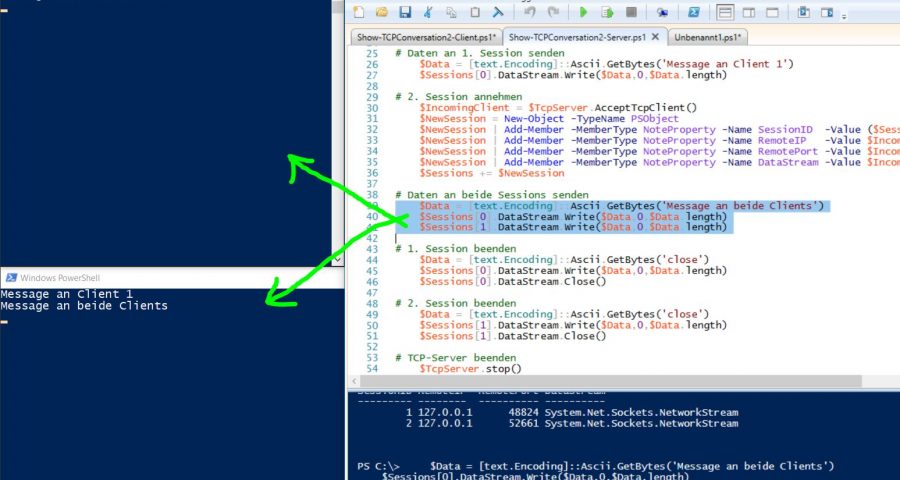

Heute möchte ich euch zeigen, wie man mit der PowerShell eine Client-Server Verbindung über das Netzwerk herstellt. Dabei verwende ich TCP. Sicher, es gibt dafür schon etliche Anleitungen im Netz – aber ich habe keine gefunden, mit der ein TCP-Server auf EINEM Port mehrere Client-Sessions bedienen kann. Und den Code

Weiterlesen

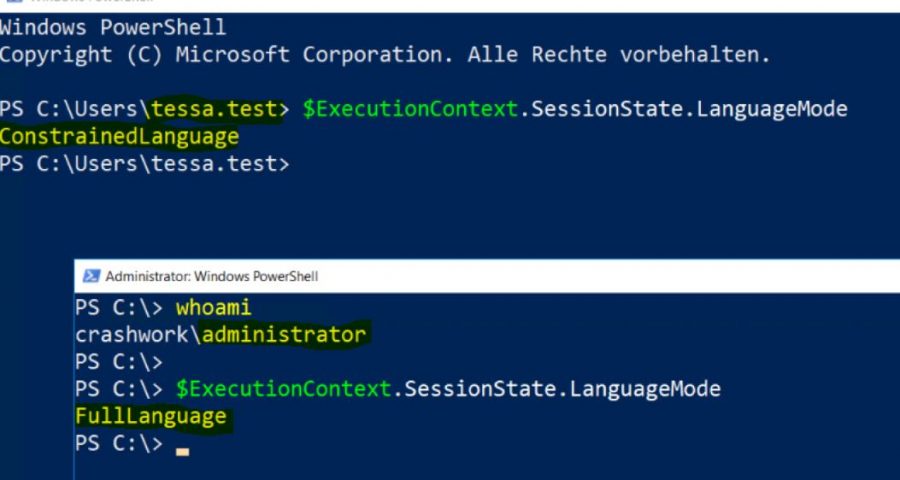

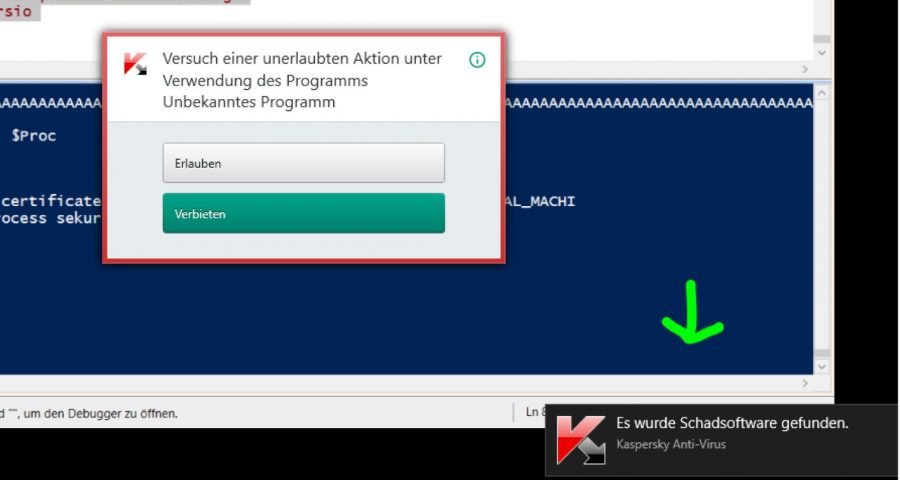

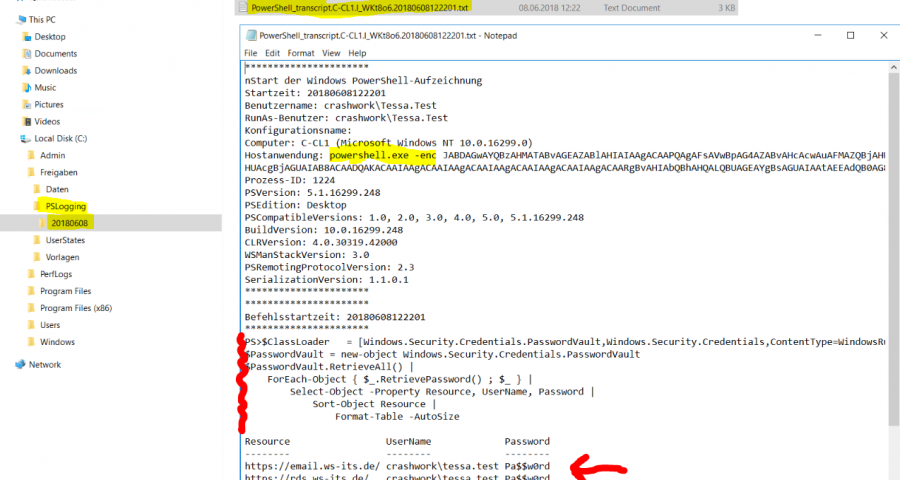

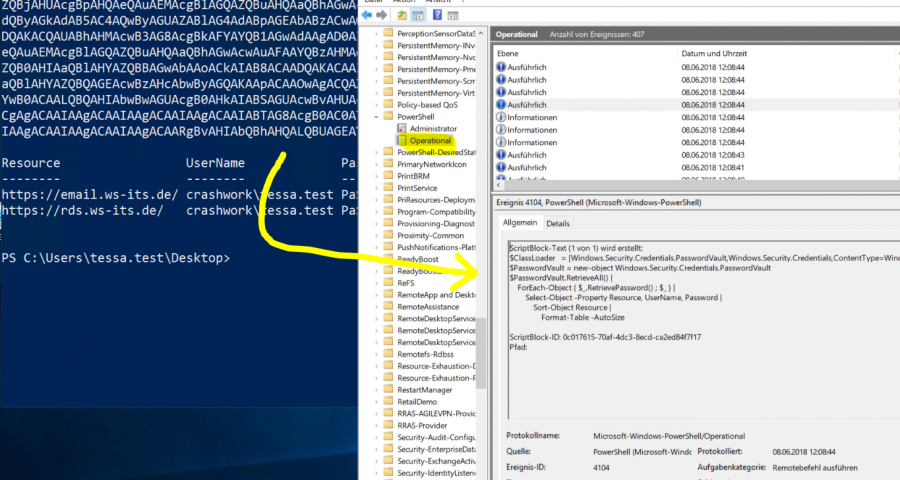

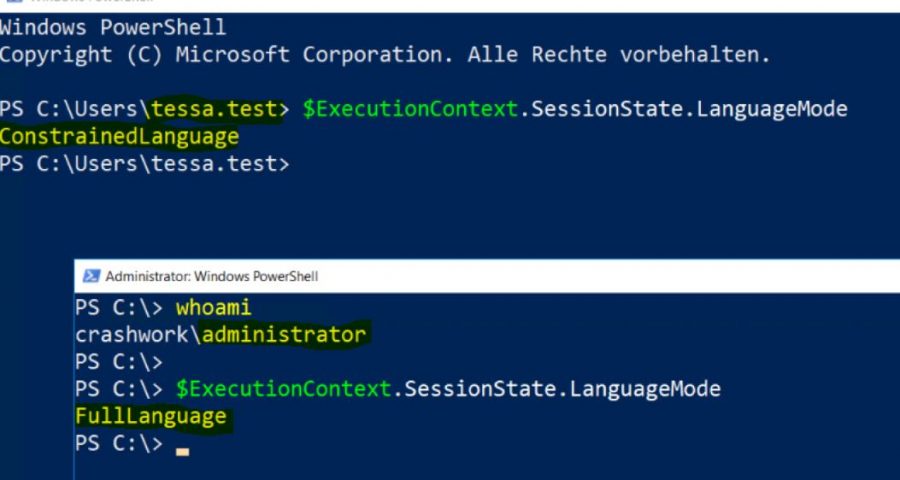

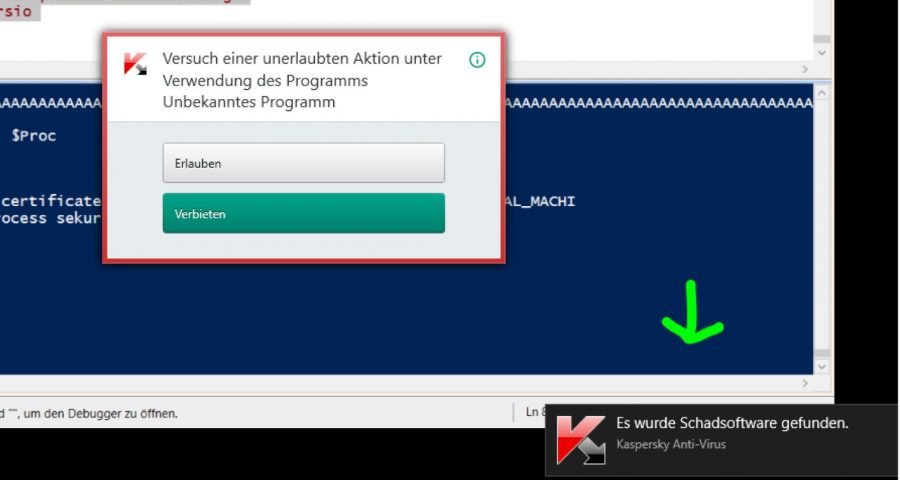

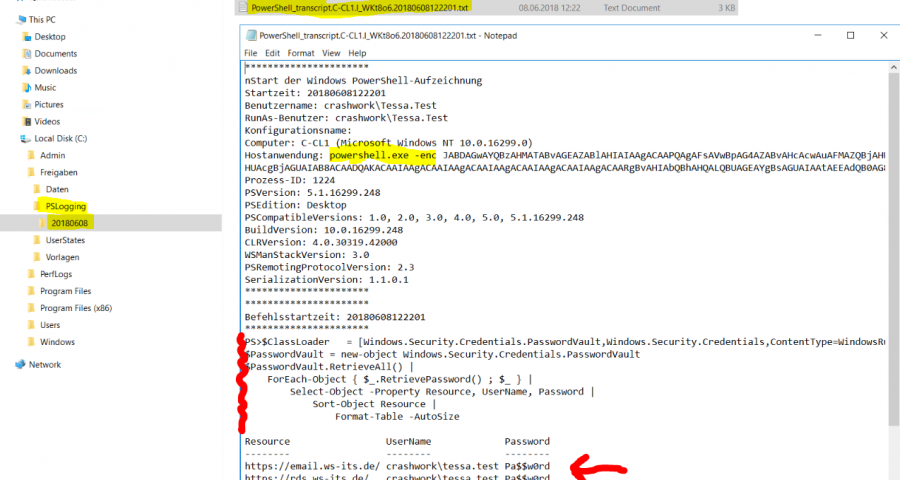

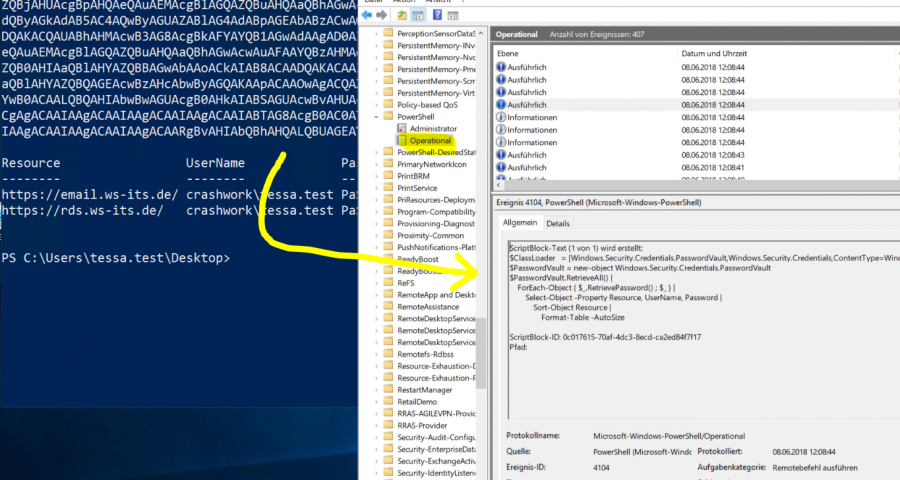

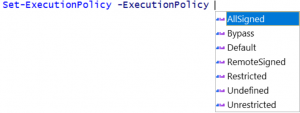

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

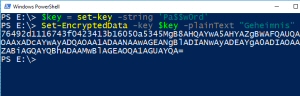

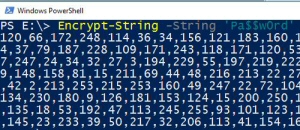

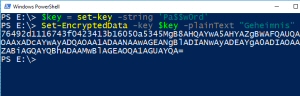

Ich hatte vor Kurzem die Aufgabe, ein Script zu schreiben, dass vertrauliche Informationen auslesen und im Dateisystem ablegen muss. Das Script soll im Systemkontext als geplante Aufgabe laufen. Die gespeicherten Informationen müssen geschützt abgelegt sein. NTFS-Berechtigungen und EFS-Verschlüsselung hab ich ausgeschlossen. Dann gäbe es ja noch eine symmetrische Verschlüsselung (siehe Beitrag

Weiterlesen

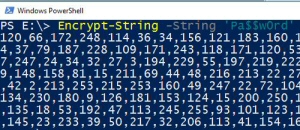

Ich möchte zeigen, wie man recht einfach einen Text symmetrisch ver- und wieder entschlüsseln kann. Bei einer symmetrischen Verschlüsselung wird für beide Aktionen der gleiche Schlüssel verwendet.

Weiterlesen

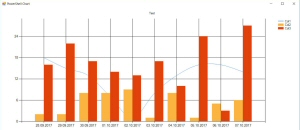

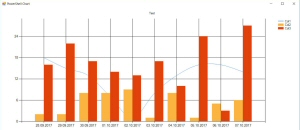

Manche Daten lassen sich am besten mit einem Diagramm auswerten. Leider hat die PowerShell nichts per Default an Bord. Daher habe ich mal eine Kombination aus 3 Funktionen geschrieben, mit denen diese Lücke gefüllt wird.

Weiterlesen