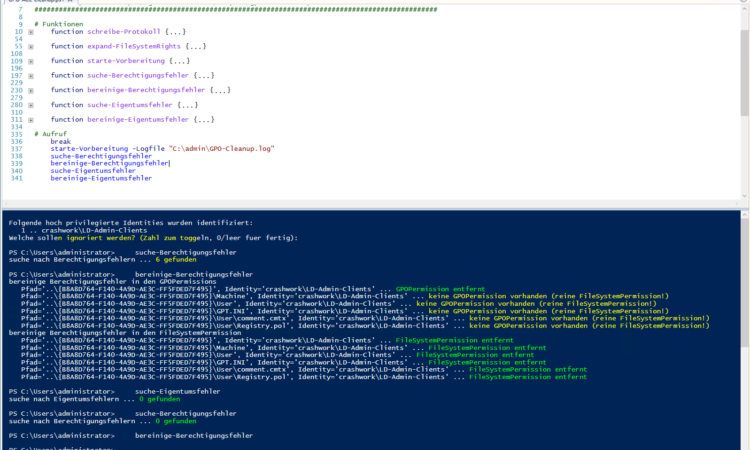

Verhindert eine Rechteerweiterung eines Angreifers durch GPO-Poisoning proaktiv, indem ihr eure GPO-Rechtedelegationen regelmäßig bereinigt. Was bietet sich da mehr an als ein Powershell-Script?

Weiterlesen

Training & Consulting

Verhindert eine Rechteerweiterung eines Angreifers durch GPO-Poisoning proaktiv, indem ihr eure GPO-Rechtedelegationen regelmäßig bereinigt. Was bietet sich da mehr an als ein Powershell-Script?

Weiterlesen

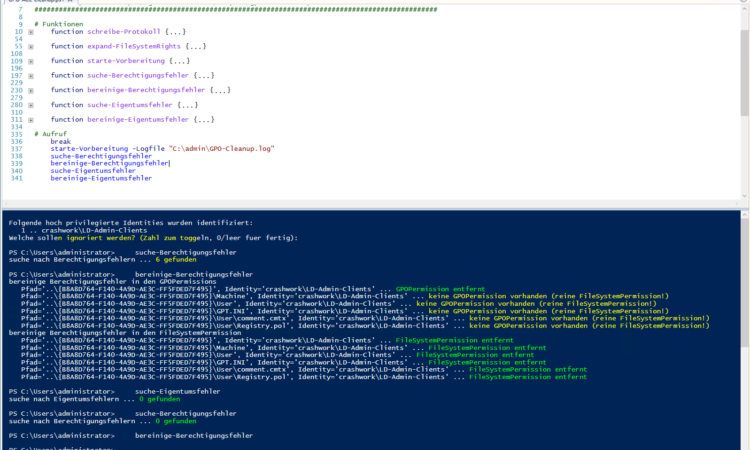

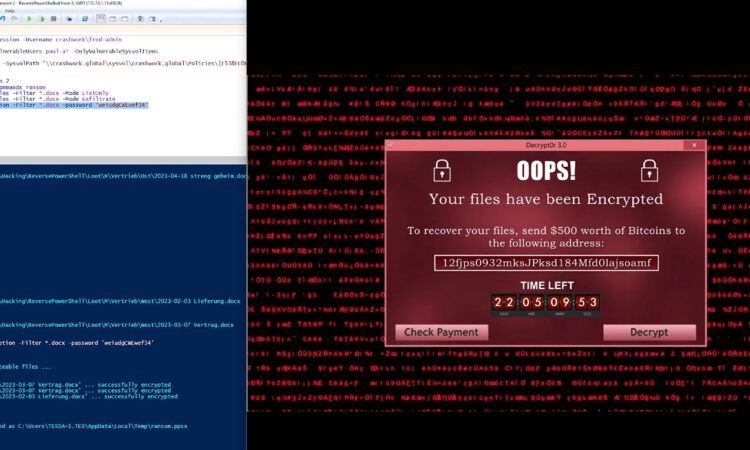

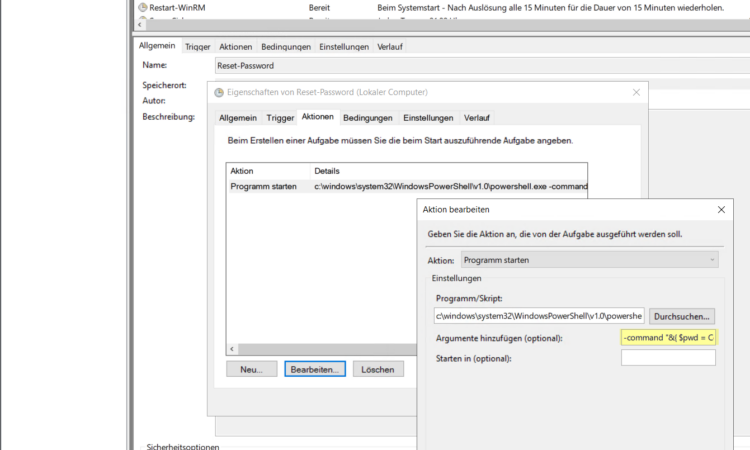

Vielleicht haben einige von euch meine Hacking-Videos gesehen. Andere haben vielleicht schon einmal meinen Hacking/IT-Security-Workshop besucht. Und vielleicht wolltet ihr danach wissen, wie meine Powershell-ReverseShell genau funktioniert? Hier gibt es die Antwort.

Weiterlesen

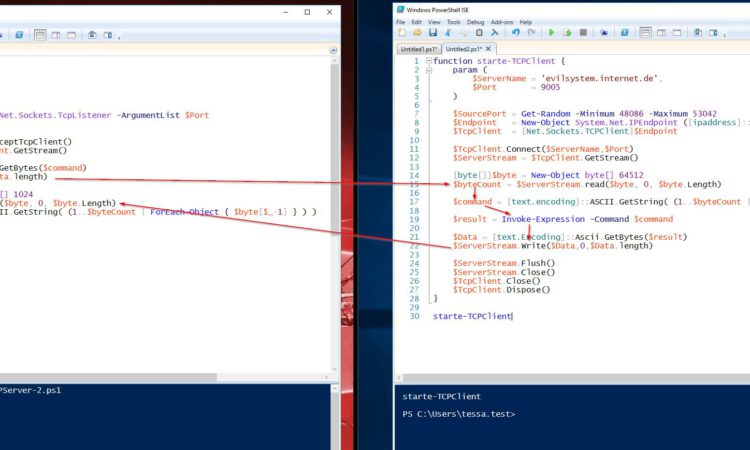

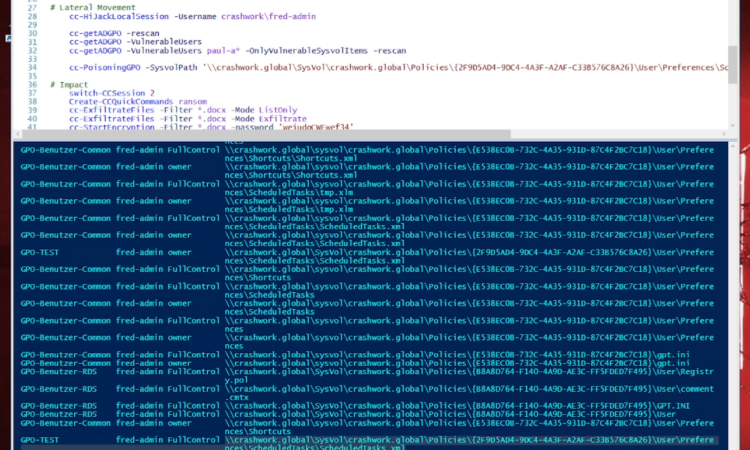

Gruppenrichtlinien können auch von Angreifern für Rechteausweitungen und die Kompromittierung anderer Computer benutzt werden. Hier zeige ich einen unschönen Bug und wie dieser ausgenutzt werden kann. Und natürlich gibt es Tipps und Gegenmaßnahmen!

Weiterlesen

In diesem Video zeige ich euch einen kompletten Angriff aus der Perspektive eines Angreifers. Wie gewohnt spielt dabei die PowerShell wieder eine große Rolle.

Weiterlesen

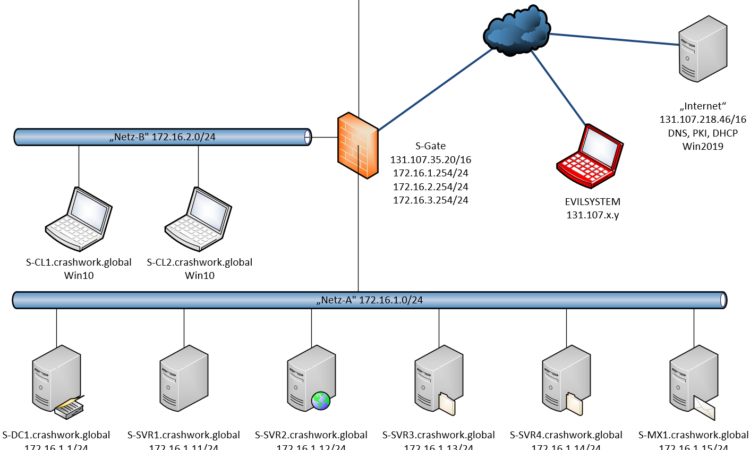

Die letzten Jahre habe ich mich immer tiefer in die IT-Security eingearbeitet. Zum besseren Verständnis gehört es da auch dazu, sich in die Rolle eines Angreifers zu versetzen. Etliche Incident Responses, bei denen ich teilhaben durfte, zeigten mir, dass mein LAB sehr nah an der Realität dran ist.

In dieser Übersichtsseite verlinke ich einige andere Beiträge zu einer weiteren Serie “Hacking und Defense”

Weiterlesen

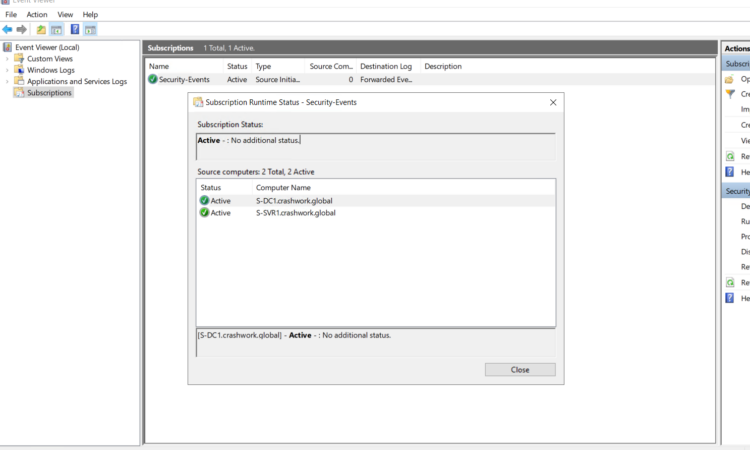

Mit dem kostenlosen Windows-Feature “Windows Eventlog Forwarding” kann man schnell und zentral wichtige Eventlogs sammeln und sich so für forensische Analysen vorbereiten. Hier seht ihr, wie ich das in meiner Demo-Umgebung implementiere.

Weiterlesen

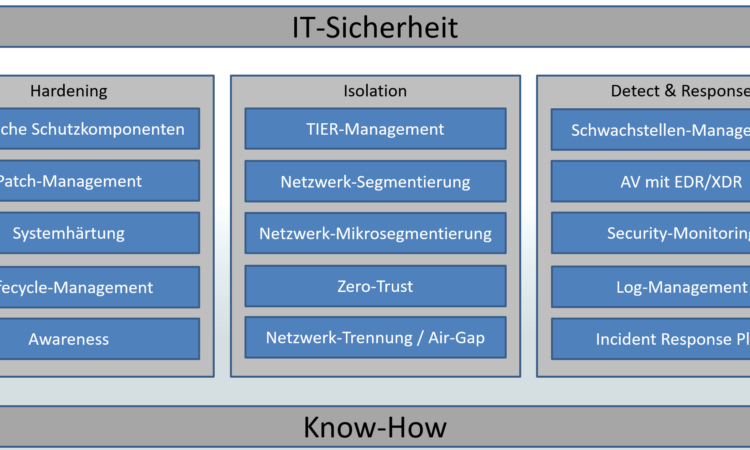

Angriffe häufen sich und werden immer professioneller. Mit einer klassischen Sicherheitsstrategie alleine kommen wir nicht mehr weit. Daher müssen wir umdenken und uns neu ausrichten. In diesem Beitrag möchte ich mein Modell vorstellen. Es ist einfacher als das Mitre Att&ck Framework, kann aber auch mit diesem kombiniert werden.

Weiterlesen

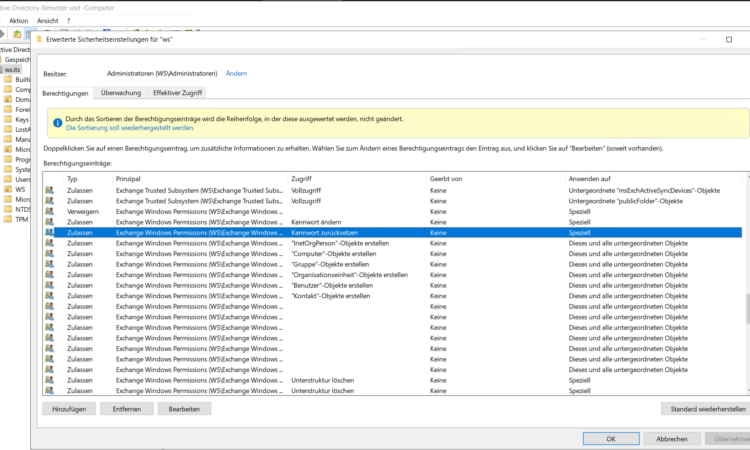

Exchange Server haben extrem hohe Rechte im Active Directory. Daher sind sie auch ein beliebtes Ziel bei Angreifern und diese fanden bisher über 650! Schwachstellen. Aber wie kann ein Exchange Server für die Übernahme eines AD genutzt werden? Hier gibt es ein simples Beispiel…

Weiterlesen

Exchange Server sind im Standard so hoch berechtigt, dass jeder, der sie kontrolliert, problemlos das Active Directory übernehmen kann. Diese Berechtigungen sollte man aufsplitten und damit die IT-Sicherheit ordentlich verbessern.

Weiterlesen

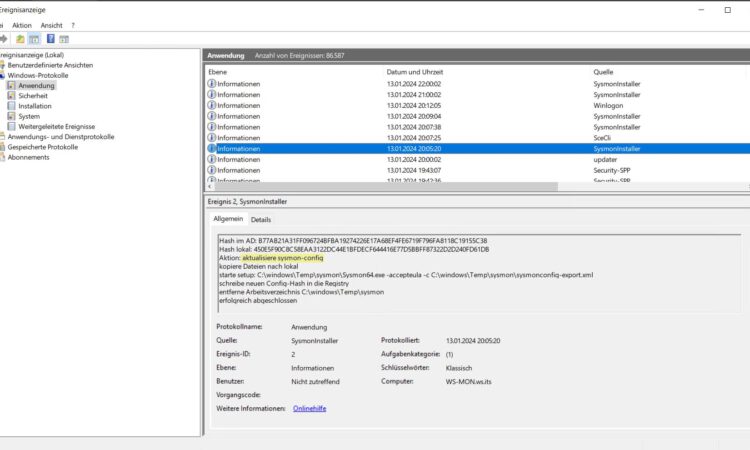

In diesem Beitrag zeige ich euch, wie ich sysmon in meiner kleinen Infrastruktur fälchendeckend ausrolle und konfiguriere. Und da ich bereits einen Event-Collector im Einsatz habe, zeige ich auch, wie ich die Events an diesen Server weiterleite.

Weiterlesen

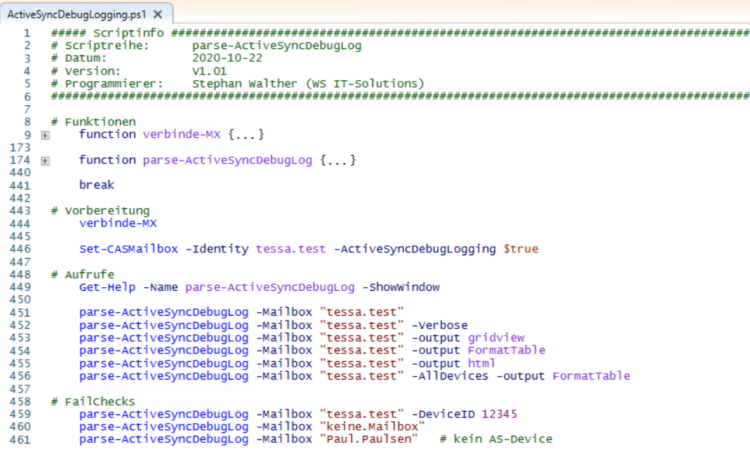

Man kann die Kommunikation zwischen einem ActiveSync-Device und einem Exchange Server protokollieren lassen. Leider sind die Logdaten nur schwer interpretierbar. Hier hilft meine neue PowerShell-Funktion.

Weiterlesen

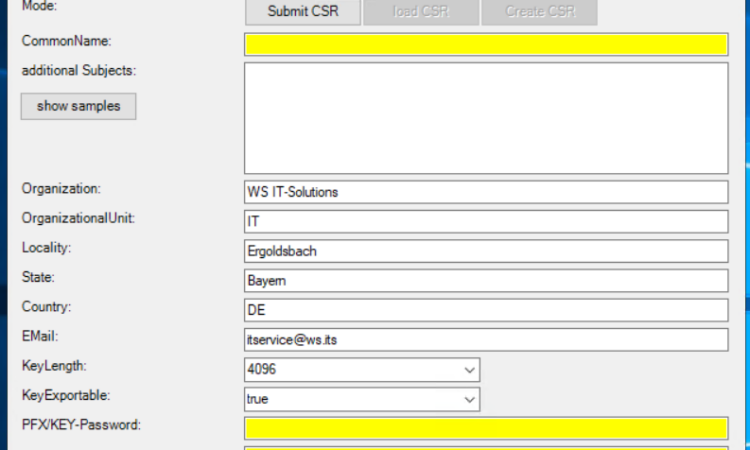

Hier stelle ich mein PowerShell-Script “Certificate-Request-Tool” vor. Der Name lässt es vermuten: Damit kann man bequem Zertifikate von einer Windows PKI anfragen. Ausgestattet mit einer grafischen Oberfläche und einer openssl-Schnittstelle bleiben keine Wünsche offen.

Weiterlesen

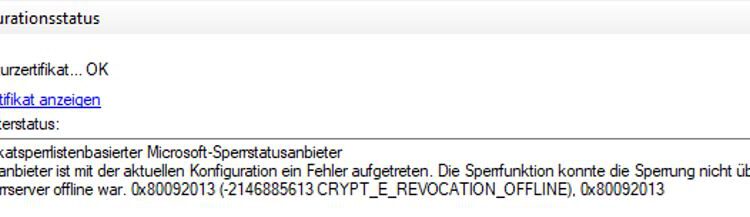

Nach meiner PKI-Migration gab es ein Problem mit der Netzwerk-Authentifizierung meiner WLAN-Clients. Die Fehlersuche zeigt eine spannende Abhängigkeitskette. Hier erfahrt ihr mehr über den Fehler 0.80092013…

Weiterlesen

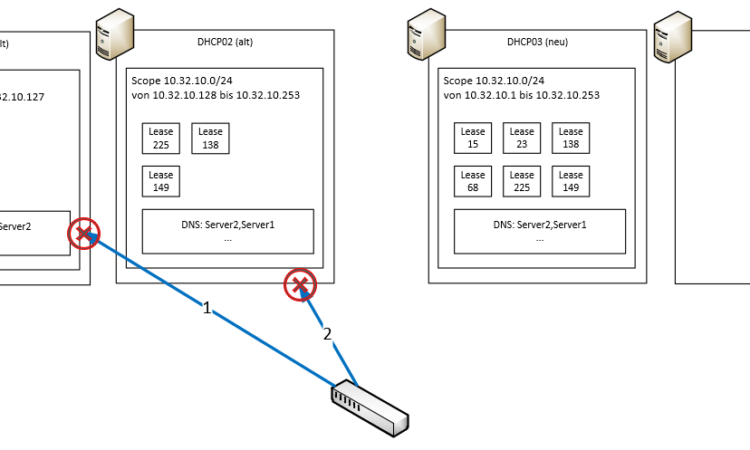

Eine DHCP-Migration ist eigentlich keine gro0e Sache. Aber wie funktioniert sie störungsfrei mitten im Betrieb? Hier zeige ich euch meine Vorgehensweise.

Weiterlesen

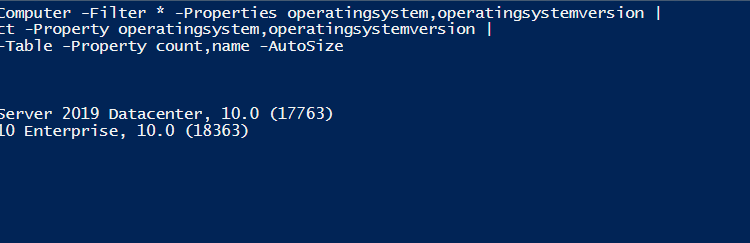

Es ist geschafft. Meine Migration auf Windows Server 2019 ist abgeschlossen. In diesem Beitrag zeige ich nur noch die Bereinigungen.

Weiterlesen

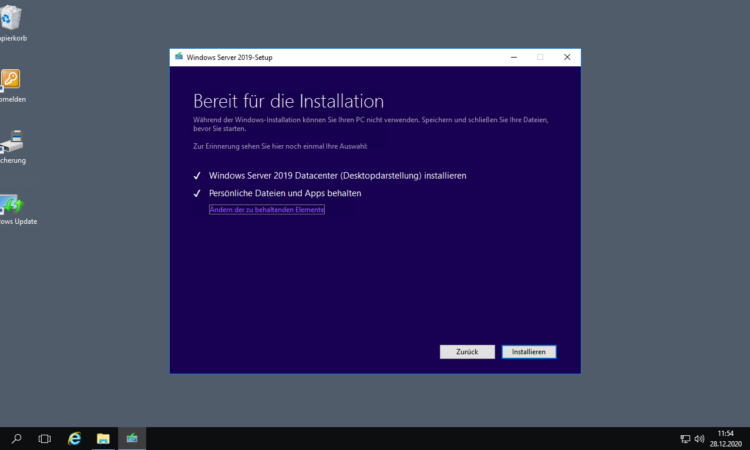

Heute migriere ich meinen RDS-Server WS-RDS2 auf Windows Server 20169. Weil es viele spezielle Anpassungen gibt, wage ich eine Inplace-Aktualisierung. Ohne TroubleShooting gibt es da keinen Erfolg…

Weiterlesen

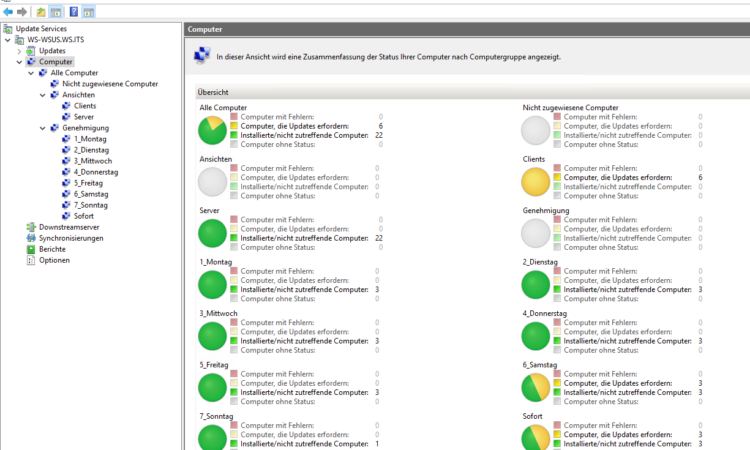

Meine Windows Server 2019 Migrationen sind fast abgeschlossen. Die vorletzte Maschine ist mein WSUS. Der wird heute durch eine Neuinstallation auf das aktuelle Server-Betriebssystem gehoben. Dabei lege ich viel Wert auf Automation beim Update-Prozess…

Weiterlesen

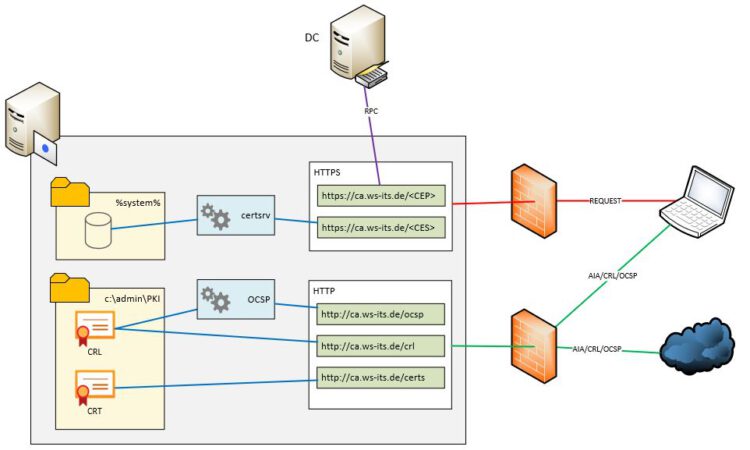

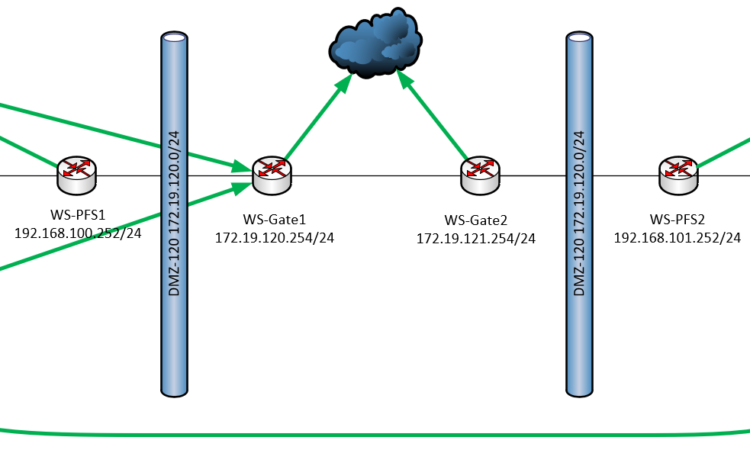

Heute zeige ich, wie ich meine Windows-PKI auf Windows Server 2019 migriere und sie an meine aktuellen Bedürfnisse anpasse. Dabei wird nicht nur eine einfache CA bereitgestellt, sondern auch ein CEP-CES und ein Online Responder…

Weiterlesen

Heute ist der letzte DC an der Reihe. Dieser steht alleine in meiner Außenstelle. Daherr muss ich bei der Aktualisierung von Windows Server 2016 auf Windows Server 2019 entsprechend aufpassen. Die Migration wahr recht einfach. Nur mein Microsoft ATA machte Probleme…

Weiterlesen

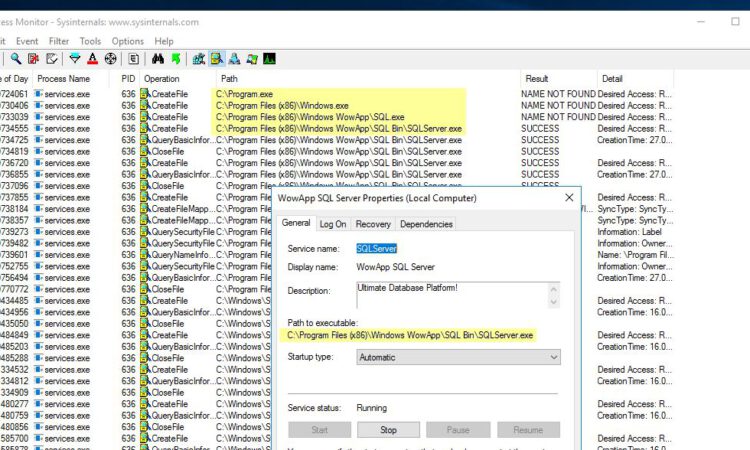

In meinem LAB zeige ich eine Möglichkeit, wie Angreifer aus einer Benutzer-Sitzung in den System-Kontext aufsteigen können. Dabei nutze ich eine Kombination von System-Schwachstelle und administrativer Schlamperei aus: ich suche nach Unquoted Service Paths. Der Angriff ist durchaus bekannt. Aber hier gibt es noch einmal einige Hintergrundinformationen und ein Video!

Weiterlesen