Meinen Schwerpunkt hab ich im Bereich Windows Server Infrastruktur gelegt. Daher findet ihr hier viele interessante HowTo`s zu den Windows Servern.

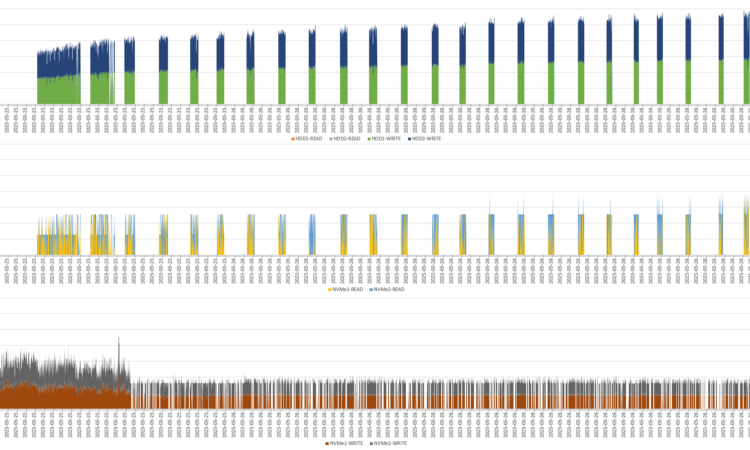

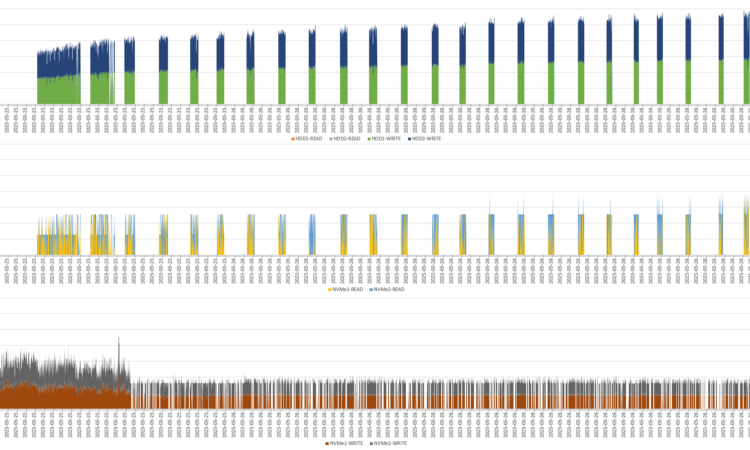

Ich brauche eine schnellere Speicherlösung für meine SIEM-VM, die aber nicht viel kosten soll und dennoch viel Platz hat. Da bietet es sich bei mir gerade an, unter Windows Server 2022 die Speicherpools mit Speicherebenen auszuprobieren. Hier seht ihr, wie mein Experiment verlaufen ist.

Weiterlesen

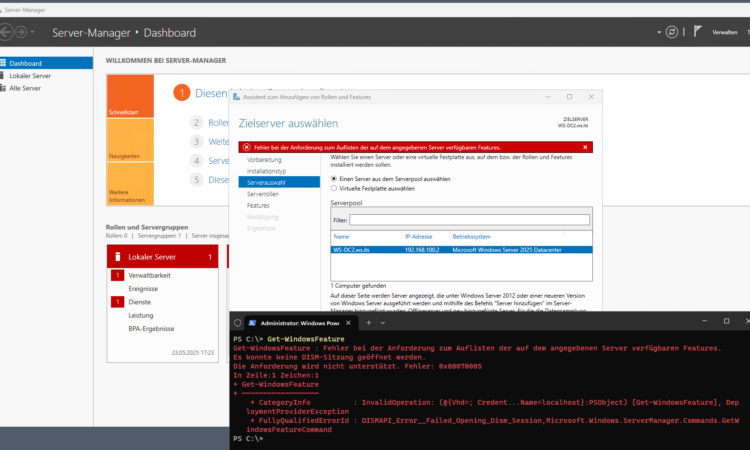

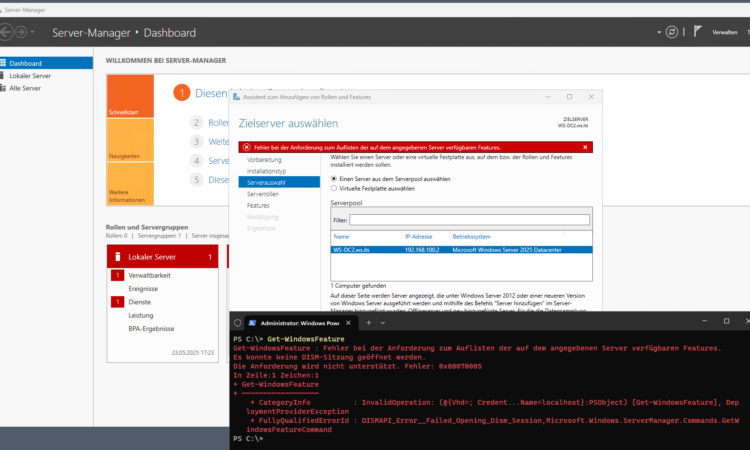

Mein neuer Domain Controller mit Windows Server 2025 lief nicht problemfrei. Vor einer Woche hat er mir massiv meine Infrastruktur gestört. Da er keine Verbindung mehr zu meinem anderen DC aufbauen kann, muss ich ihn hart entfernen. Danach kann ich einen neuen erstellen. Das war zumindest der Plan. Doch es sollte anders kommen…

Weiterlesen

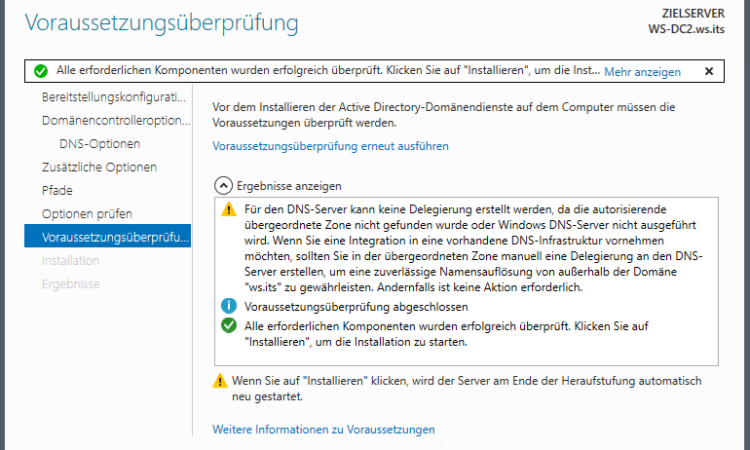

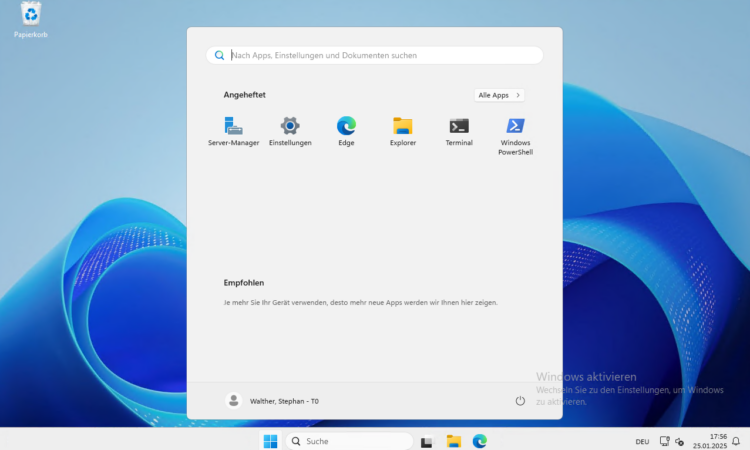

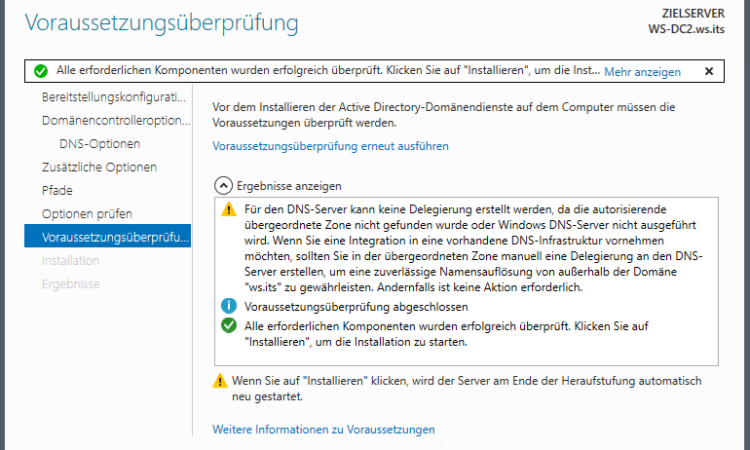

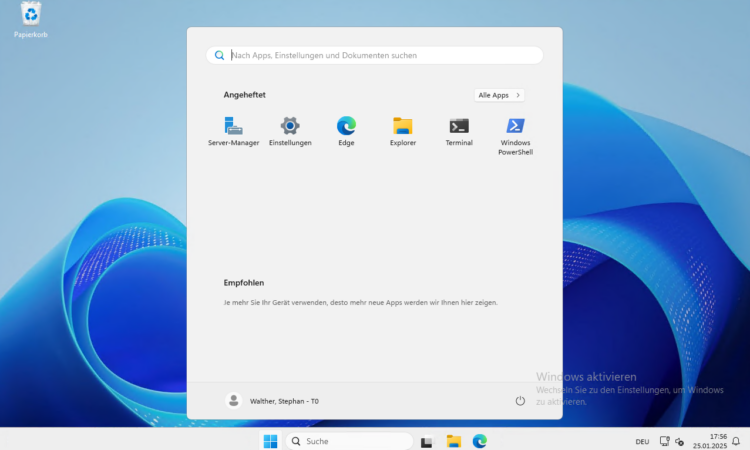

Jetzt ist es soweit: Ich stelle den ersten Domain Controller auf Windows Server 2025 um. Der eigentliche Vorgang ist in wenigen Arbeitsschritten erledigt. Aber die Vor- und Nacharbeiten können und sollten viel Zeit in Anspruch nehmen. Woran man hier denken muss und was es alles zu kontrollieren gibt, zeige ich in diesem Beitrag.

Weiterlesen

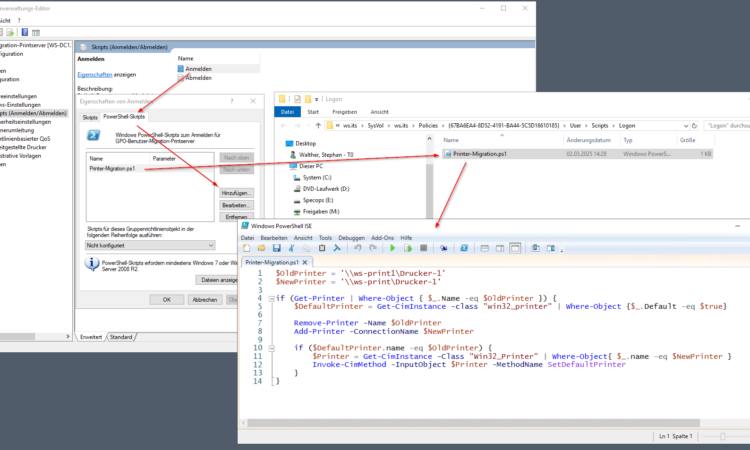

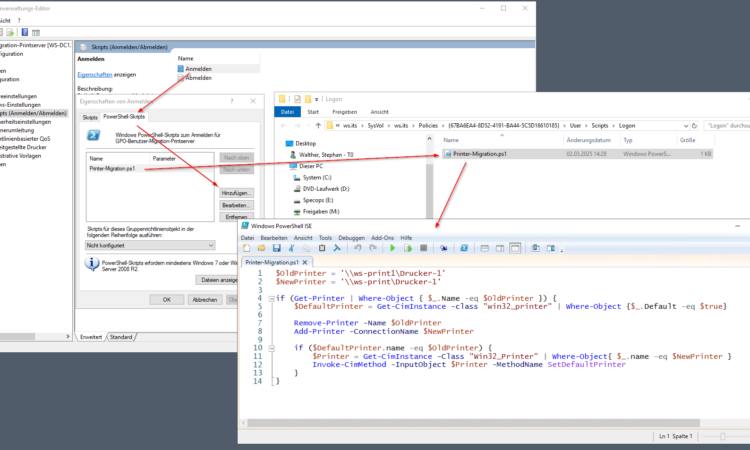

Mein Migrationsprojekt kommt gut voran. Heute ist mein Print-Server an der Reihe. Diesen nutze ich auch als Ziel für Scan-2-SMB. Das gewählte Migrationsszenario bringt viel Anpassungsaufwand mit und etwas TroubleShooting ist natürlich auch dabei.

Weiterlesen

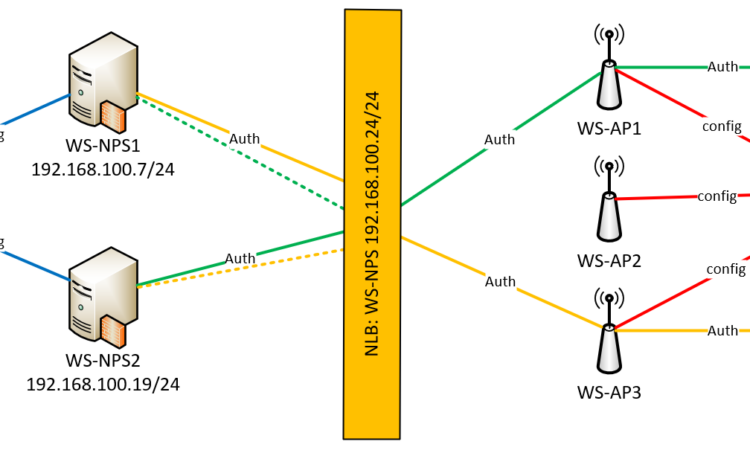

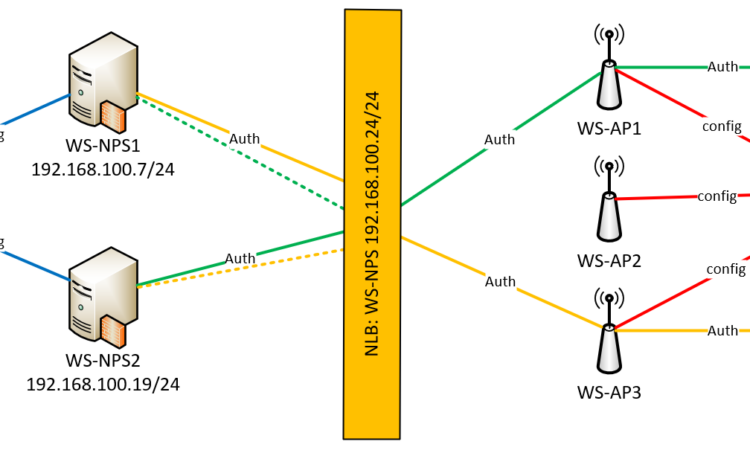

Heute migriere ich meine beiden NPS-Server (Network Policy Server aka. Radius Server) von Windows Server 2019 auf Windows Server 2025. Beim ersten Server hatte ich einige Probleme und dabei kam ein nettes TroubleShooting heraus. Wer mich kennt, der weiß, dass ich so etwas liebe! 😉

Weiterlesen

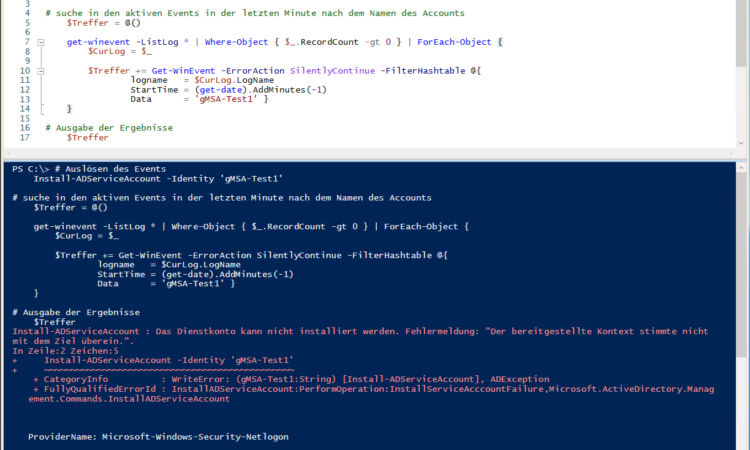

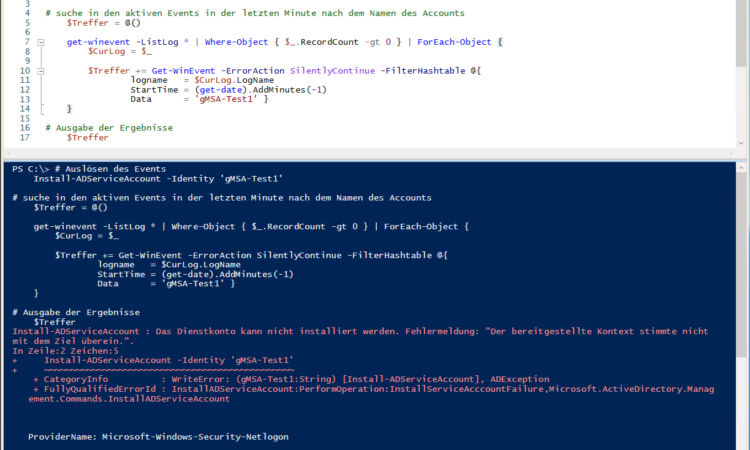

Auf meinen neuen Systemen mit Windows Server 2025 kann ich meine Group Managed Service Accounts (gMSA) nicht verwenden. Bei der Implementierung erhalte ich einen Fehler. Stimmt da was mit Windows Sevrer 2025 nicht oder habe ich etwas falsch gemacht? Hier gibts mein TroubleShooting und die Lösung. 😉

Weiterlesen

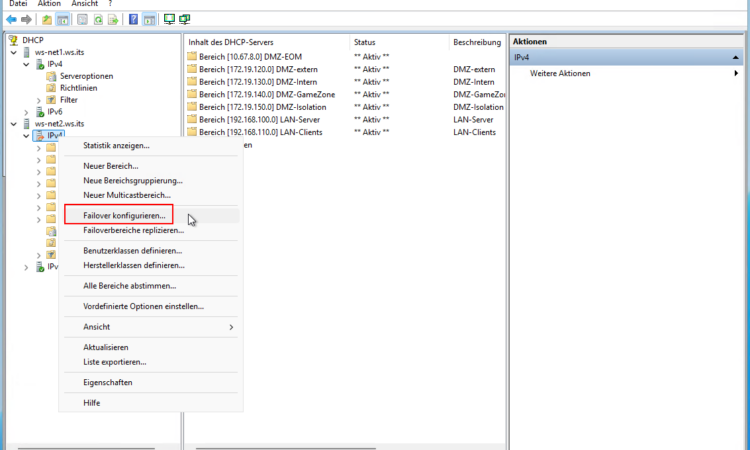

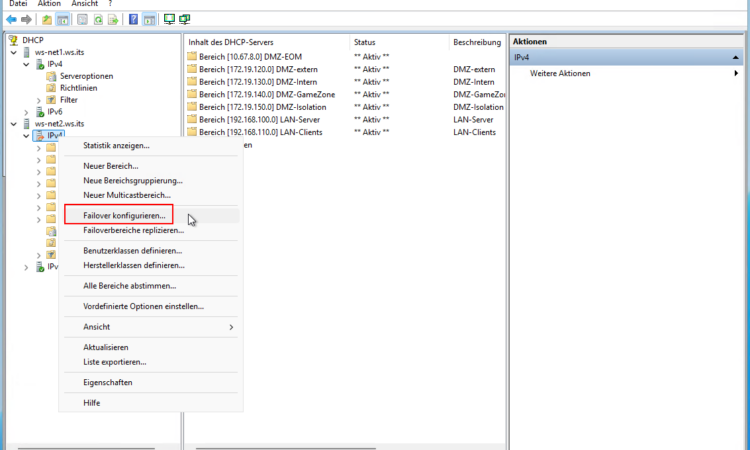

Meine nächsten Migrationskandidaten für die Migration auf Windows Server 2025 sind meine beiden DHCP-Server. Diese lassen sich wirklich einfach umstellen.

Weiterlesen

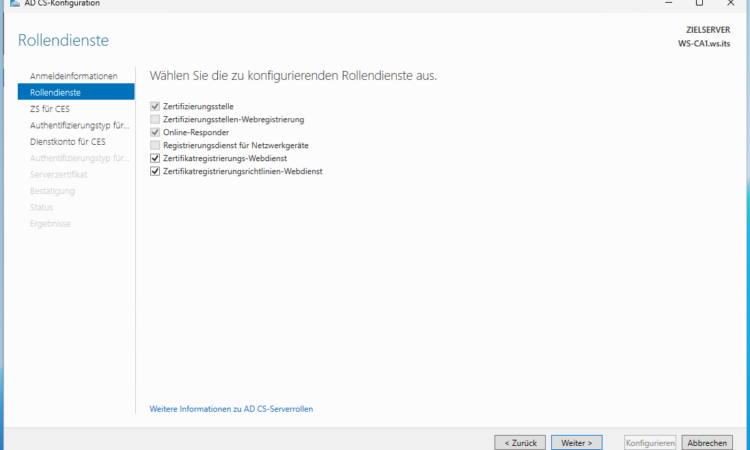

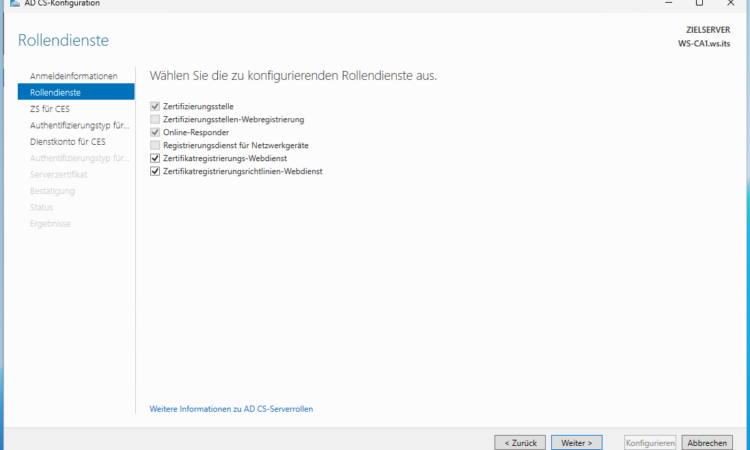

Meine erste produktive Migration soll meinen Server WS-CA1 mit Windows Server 2019 durch einen Windows Server 2025 austauschen. Dabei migriere ich meine PKI und tausche gleichzeitig noch mein Root-CA-Zertifikat aus.

Weiterlesen

Dies ist der produktive Start meines Migrationsprojektes auf Windows Server 2025. Bevor ich meine meist virtuellen Server austausche erstelle ich mir ein Golden-Image und bereite meine Gruppenrichtlinien vor. Hierbei gab es ein Problem, das ich lösen musste.

Weiterlesen

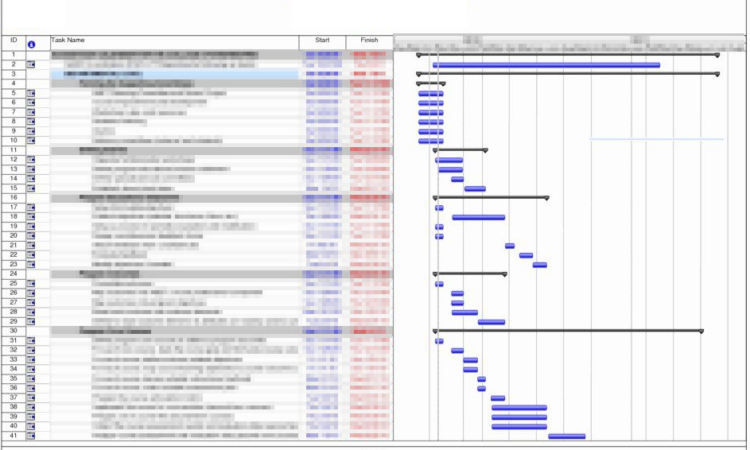

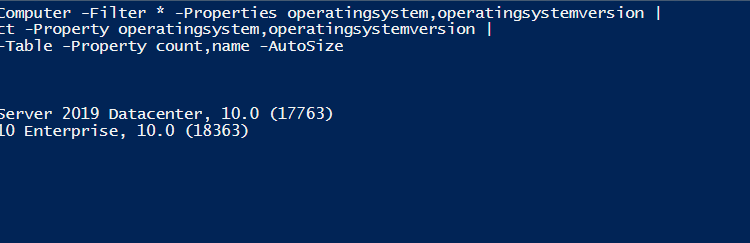

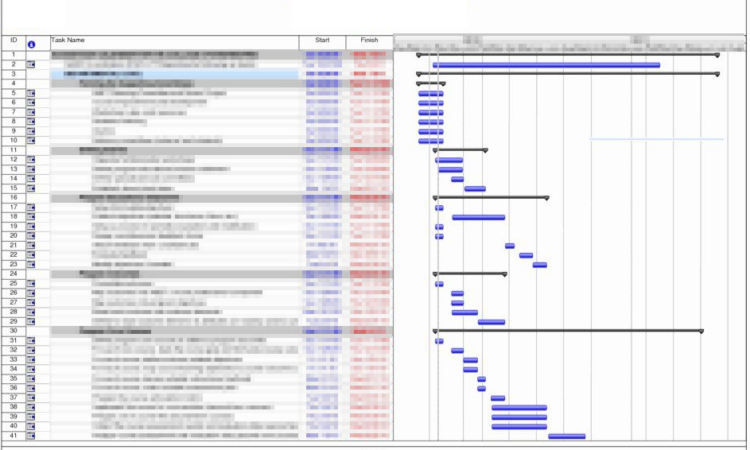

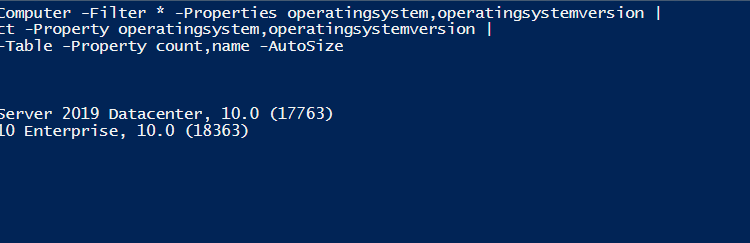

Ich habe nicht viele Server, aber dennoch muss ich mir Gedanken über deren Migration auf Windows Server 2025 machen. In diesem Beitrag stecke ich meine Ziele ab und plane die Reihenfolge der einzelnen Servermigrationen.

Weiterlesen

In den nächsten Monaten aktualisiere ich meine Windows Server 2019 auf Windows Server 2025. Dabei dokumentiere ich sehr genau meine Vorgehensweise. Und alles ist enthalten: Erfolge, Änderungen und Rollbacks. Dieser Beitrag ist die Übersicht zur Migration.

Weiterlesen

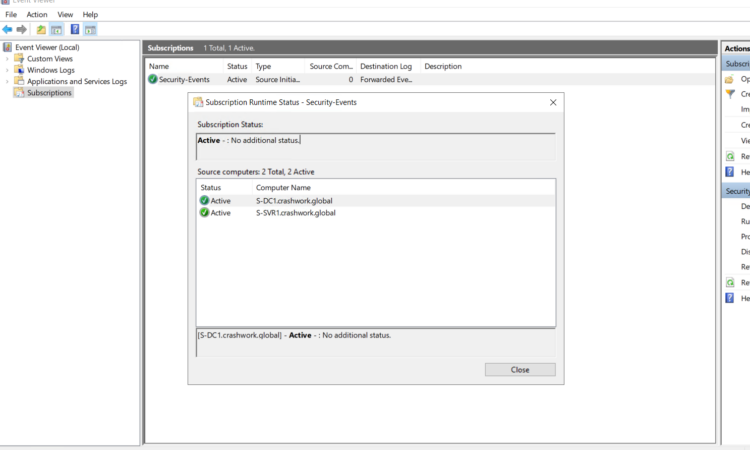

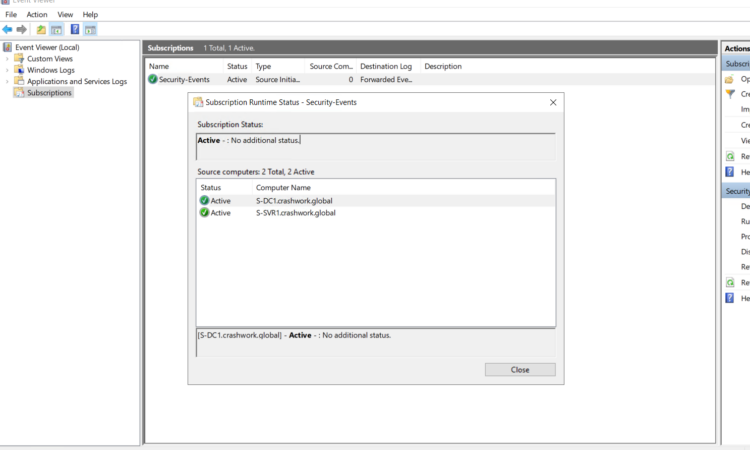

Mit dem kostenlosen Windows-Feature „Windows Eventlog Forwarding“ kann man schnell und zentral wichtige Eventlogs sammeln und sich so für forensische Analysen vorbereiten. Hier seht ihr, wie ich das in meiner Demo-Umgebung implementiere.

Weiterlesen

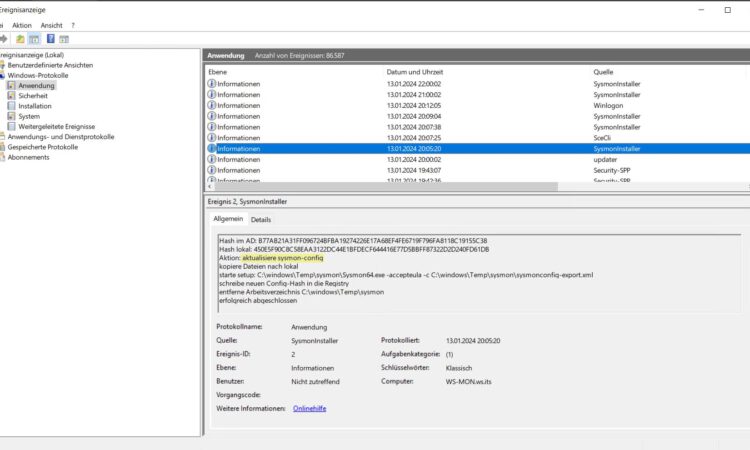

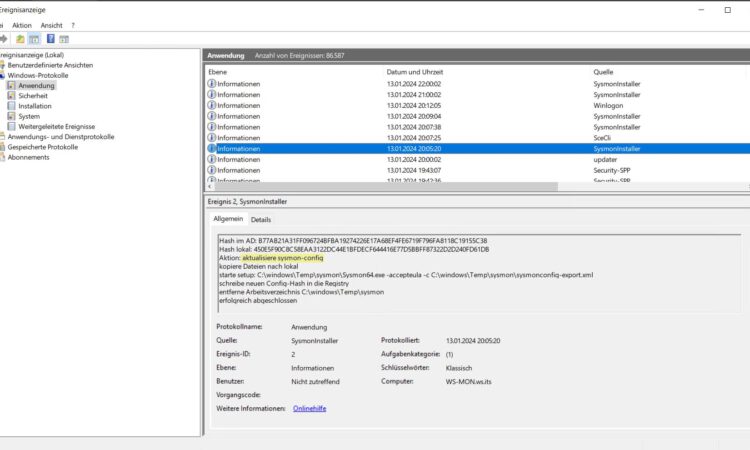

In diesem Beitrag zeige ich euch, wie ich sysmon in meiner kleinen Infrastruktur fälchendeckend ausrolle und konfiguriere. Und da ich bereits einen Event-Collector im Einsatz habe, zeige ich auch, wie ich die Events an diesen Server weiterleite.

Weiterlesen

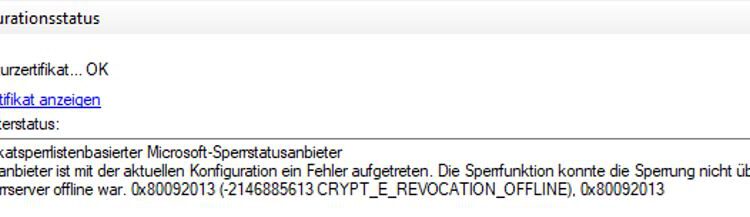

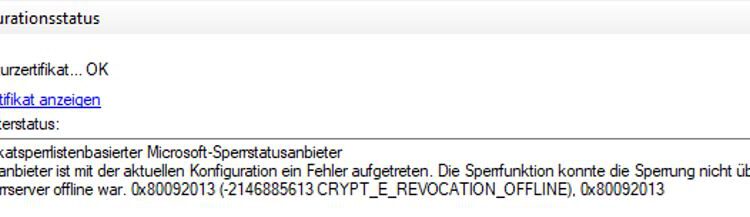

Nach meiner PKI-Migration gab es ein Problem mit der Netzwerk-Authentifizierung meiner WLAN-Clients. Die Fehlersuche zeigt eine spannende Abhängigkeitskette. Hier erfahrt ihr mehr über den Fehler 0.80092013…

Weiterlesen

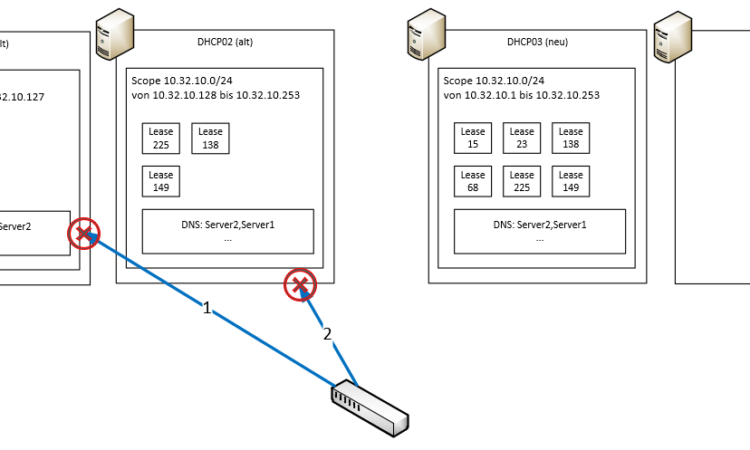

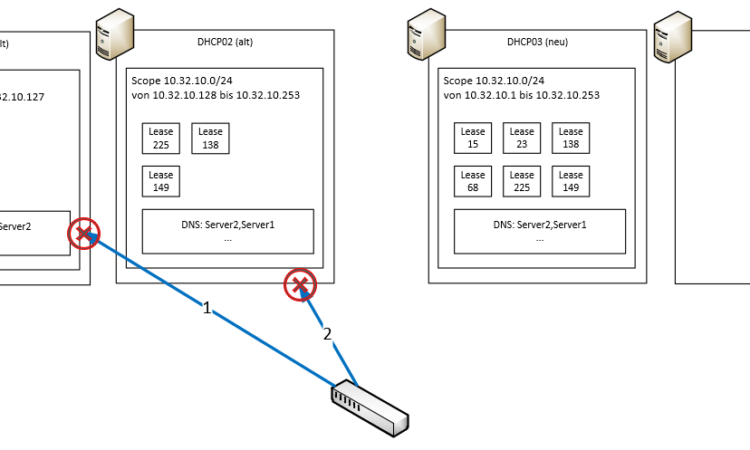

Eine DHCP-Migration ist eigentlich keine gro0e Sache. Aber wie funktioniert sie störungsfrei mitten im Betrieb? Hier zeige ich euch meine Vorgehensweise.

Weiterlesen

Es ist geschafft. Meine Migration auf Windows Server 2019 ist abgeschlossen. In diesem Beitrag zeige ich nur noch die Bereinigungen.

Weiterlesen

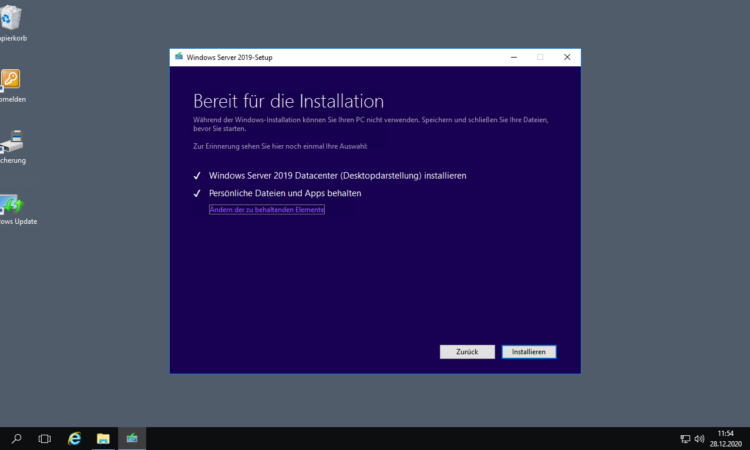

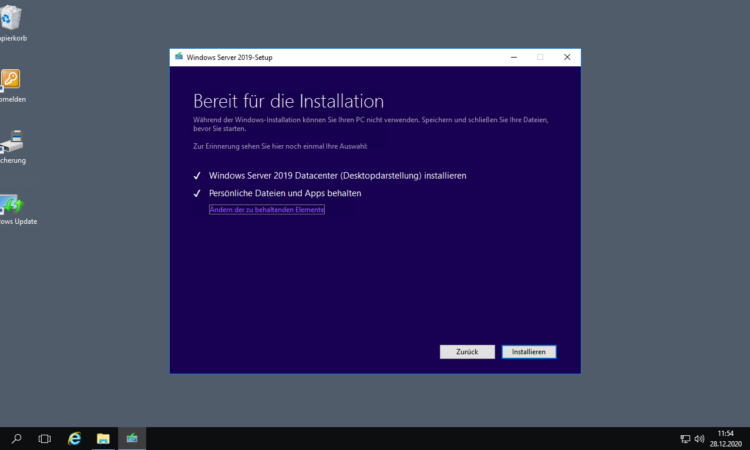

Heute migriere ich meinen RDS-Server WS-RDS2 auf Windows Server 20169. Weil es viele spezielle Anpassungen gibt, wage ich eine Inplace-Aktualisierung. Ohne TroubleShooting gibt es da keinen Erfolg…

Weiterlesen

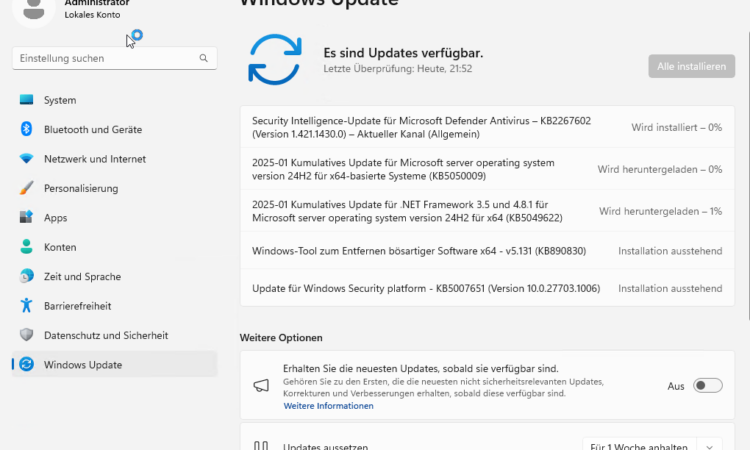

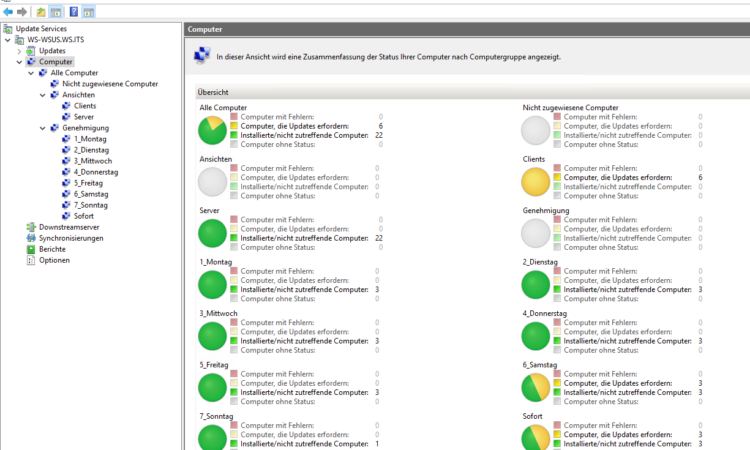

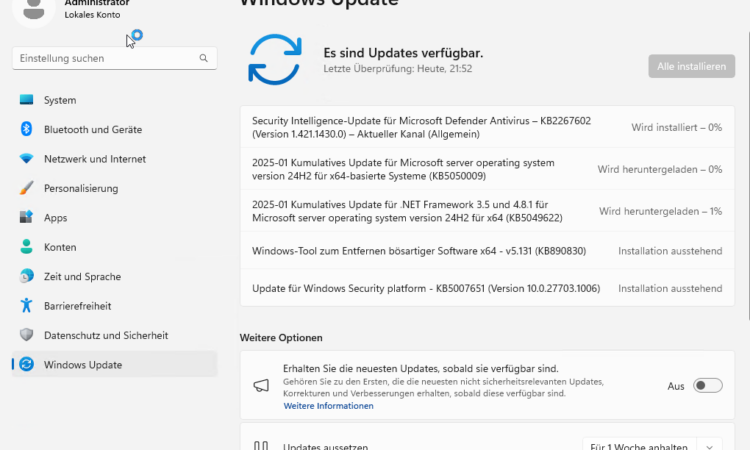

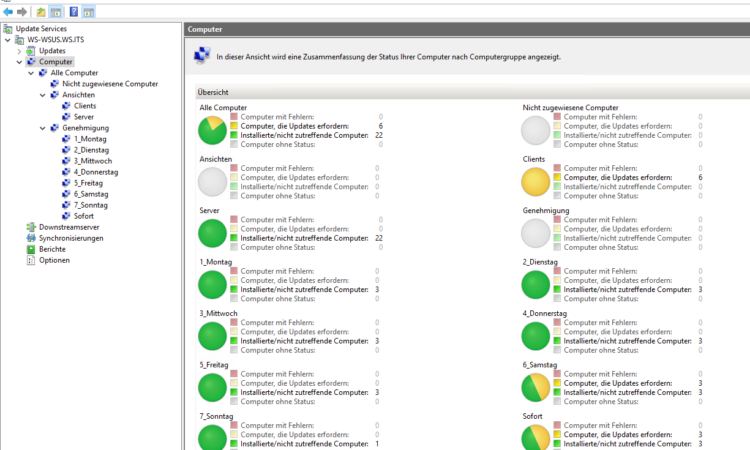

Meine Windows Server 2019 Migrationen sind fast abgeschlossen. Die vorletzte Maschine ist mein WSUS. Der wird heute durch eine Neuinstallation auf das aktuelle Server-Betriebssystem gehoben. Dabei lege ich viel Wert auf Automation beim Update-Prozess…

Weiterlesen

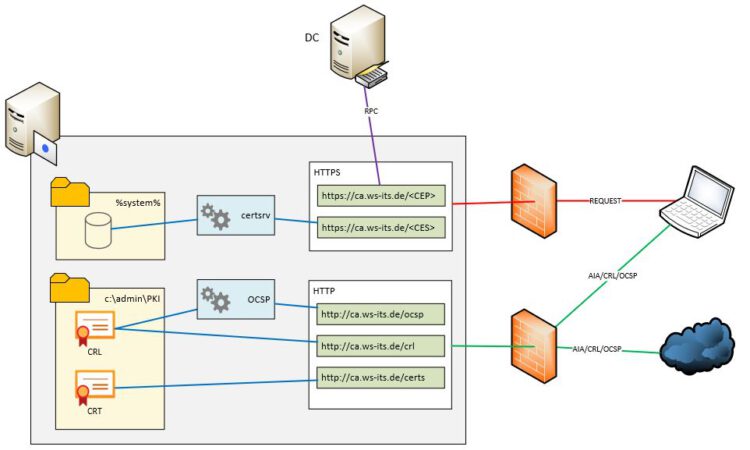

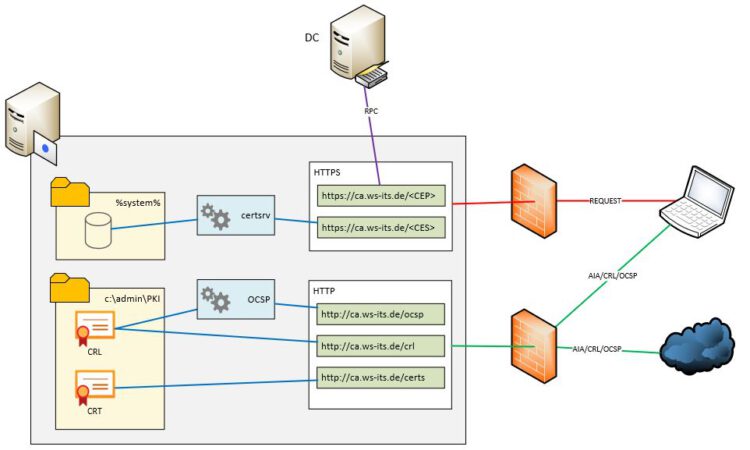

Heute zeige ich, wie ich meine Windows-PKI auf Windows Server 2019 migriere und sie an meine aktuellen Bedürfnisse anpasse. Dabei wird nicht nur eine einfache CA bereitgestellt, sondern auch ein CEP-CES und ein Online Responder…

Weiterlesen

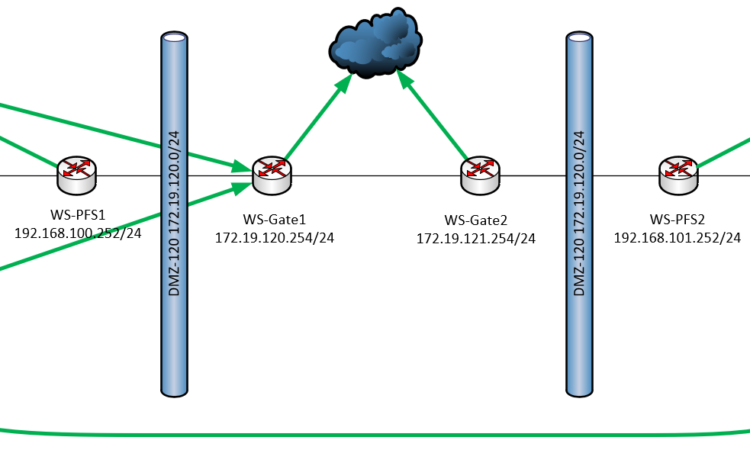

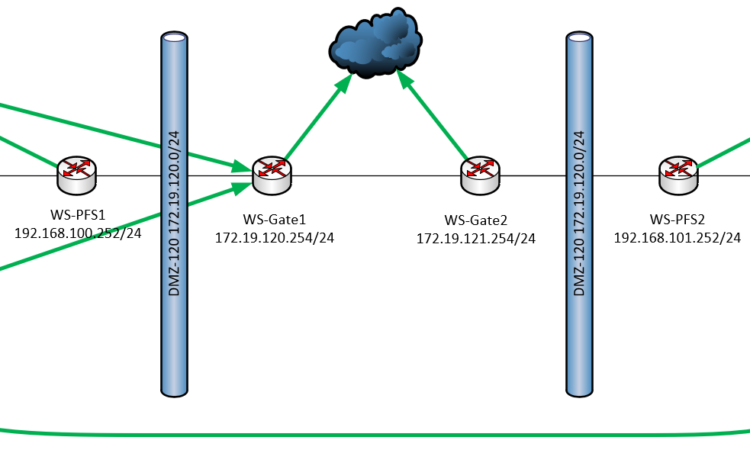

Heute ist der letzte DC an der Reihe. Dieser steht alleine in meiner Außenstelle. Daherr muss ich bei der Aktualisierung von Windows Server 2016 auf Windows Server 2019 entsprechend aufpassen. Die Migration wahr recht einfach. Nur mein Microsoft ATA machte Probleme…

Weiterlesen