So, einer geht heut noch – weil des geht echt einfach. 🙂

Wenn euer System mit Bitlocker verschlüsselt ist, dann hat es ein Angreifer nicht leicht, das System im ausgeschalteten Zustand zu übernehmen. Was aber, wenn er (oder sie) es schafft, den Wiederherstellungsschlüssel im eingeschalteten Zustand vorher auszulesen?

Geht nicht? Wirklich? 🙂

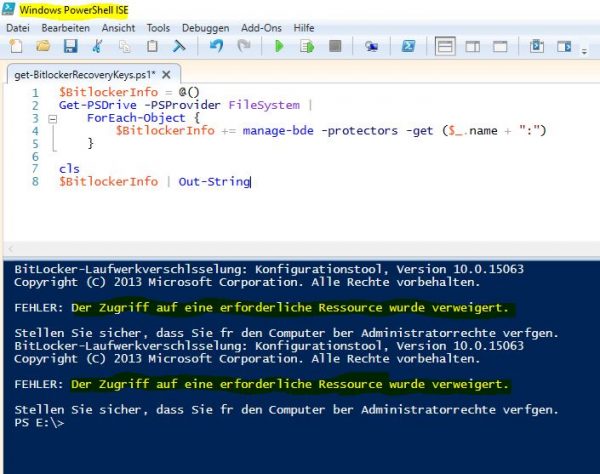

$BitlockerInfo = @()

Get-PSDrive -PSProvider FileSystem |

ForEach-Object {

$BitlockerInfo += manage-bde -protectors -get ($_.name + ":")

}

$BitlockerInfo | Out-String

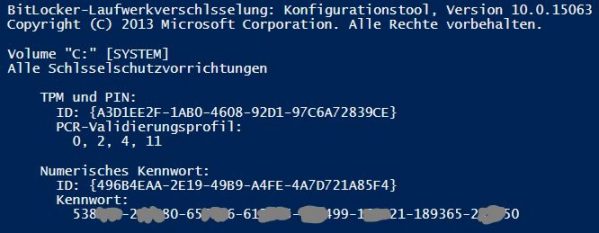

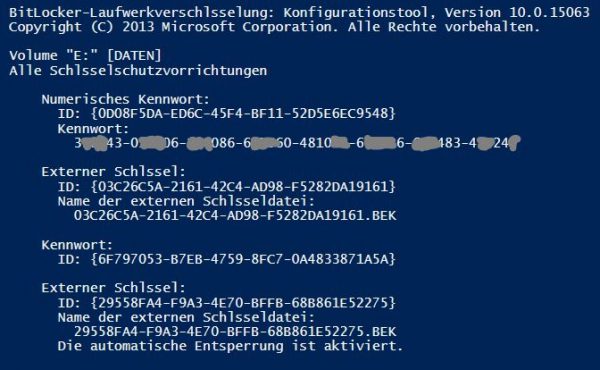

Microsoft hat das doch selber vorgesehen. Man benötigt nur das cmd-Tool manage-bde. Dann bekommt man für das angegebene Laufwerk die Wiederherstellungsinformationen. Mit meinem Script wird eine Schleife über alle Laufwerke starten und so auch weitere Partitionen auslesen. Das ist der Response:

Dabei kann des so einfach verhindert werden. Denn den RK darf nur ein Admin auslesen. Sei kein Admin und das Script funktioniert nicht:

Also: immer nur als Admin anmelden, wenn es wirklich erforderlich ist!

Stay tuned!